Thiết bị theo dõi AirTag trị giá 30 đô la của Apple có một tính năng cho phép bất kỳ ai tìm thấy AirTag có thể quét nó bằng điện thoại di động để phát hiện ra số điện thoại của chủ nhân của nó nếu AirTag được đặt ở chế độ “mất”.

“Chế độ Mất” của AirTag cho phép người dùng cảnh báo cho Apple khi mất AirTag. Ở chế độ này, AirTag sẽ tạo ra một URL duy nhất tại https://found.apple.com và cho phép người dùng nhập tin nhắn cá nhân và số điện thoại liên hệ. Bất kỳ ai tìm thấy AirTag và quét nó bằng điện thoại sẽ ngay lập tức thấy URL đó kèm theo lời nhắn liên hệ lại cho chủ sở hữu theo số điện thoại được chỉ định của họ. Thông tin này hiện lên mà không yêu cầu người tìm đăng nhập hoặc cung cấp bất kỳ thông tin cá nhân nào.

Chế độ mất của Apple hiện đang cho phép người dùng nhập các đoạn mã tùy ý vào trường số điện thoại của nó. Kẻ xấu có thể lợi dụng nó để nhập vào đoạn mã khiến thiết bị của người quét AirTag truy cập đến trang đăng nhập iCloud giả mạo hoặc đến bất kỳ trang web độc hại nào khác.

Lỗ hổng này được chuyên gia bảo mật Bobby Rauch phát hiện và báo cáo cho Apple vào ngày 20 tháng 6. Rauch cho biết lỗ hổng trên một thiết bị giá rẻ như AirTag khiến nó trở thành một loại trojan vật lý rất hiệu quả.

Hãy xem xét tình huống kẻ tấn công cố tình đánh rơi một USB chứa đầy mã độc trong bãi đậu xe của một tổ chức mà hắn muốn xâm nhập. Không sớm thì muộn, một số nhân viên sẽ nhặt nó lên và thử cắm nó vào máy tính để xem có gì bên trong nó. Đây là cách những kẻ tấn công sử dụng để xâm nhập mạng của Bộ Quốc Phòng Mỹ trong vụ vi phạm máy tính quân sự Mỹ trong năm 2008. Kịch bản tấn công tương tự cũng có thể được dùng với thiết bị AirTAg.

Sau ba tháng từ khi Rauch báo cáo, Apple vẫn đang thực hiện điều tra. Thứ Năm tuần trước, công ty đã gửi email cho Rauch để thông báo về kế hoạch giải quyết lỗ hổng trong bản cập nhật sắp tới, và hi vọng anh không công khai lỗ hỗng cho đến khi nó được vá.

Rauch cho biết Apple chưa bao giờ thừa nhận những câu hỏi cơ bản mà anh ấy hỏi về lỗi, chẳng hạn như liệu họ có lịch trình để vá lỗi hay không, nếu có thì liệu họ có định ghi nhận anh ấy trong tư vấn bảo mật đi kèm hay không. Hoặc liệu báo cáo của anh ấy có đủ điều kiện tham gia chương trình “bug bounty” có phần thưởng lên tới một triệu đô la của Apple hay không.

Lỗ hổng trong AirTag mà ông tìm thấy có lẽ không phải là vấn đề bảo mật hoặc quyền riêng tư cấp bách nhất mà Apple đang phải đối mặt vào lúc này. Nhưng không khó để sửa lỗi này, chỉ cần thêm các hạn chế bổ sung đối với dữ liệu mà người dùng AirTag có thể nhập vào cài đặt số điện thoại của Chế độ mất.

Thái độ phản hồi của Apple đã khiến Rauch công khai phát hiện của mình.

Trong một bài viết gần đây của Washington Post cho biết các nhà nghiên cứu khác cũng phàn nàn nhiều về các vấn đề tương tự của Apple như mặc kệ báo cáo lỗi chưa được giải quyết trong nhiều tháng, gửi các bản sửa lỗi chưa hoàn thiện, phần thưởng thấp hoặc cấm các nhà nghiên cứu tham gia chương trình của Apple.

Ars Technica cũng cho biết vào ngày 19 tháng 7, Apple đã sửa một lỗi mà Illusion of Chaos đã báo cáo vào ngày 29 tháng 4, nhưng Apple đã bỏ qua việc ghi nhận ông trong tư vấn bảo mật của mình.

Sự thất vọng với việc Apple không thực hiện đúng lời hứa của mình đã khiến Illusion of Chaos công khai chi tiết về ba lỗ hổng zero-day chưa được vá trên iOS.

Nguồn: krebsonsecurity.com

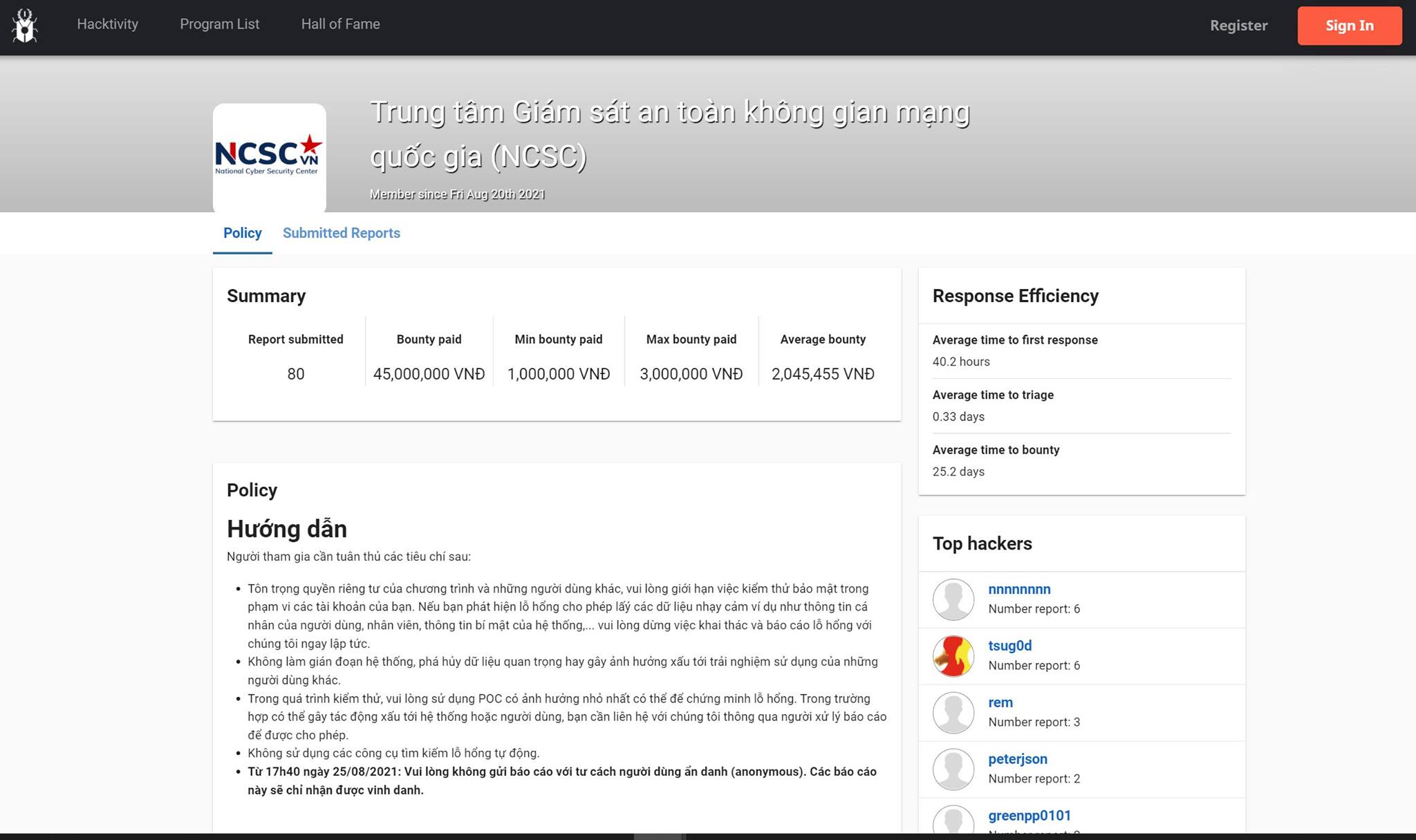

Tín nhiệm mạng | Sau hơn một tháng triển khai nền tảng "săn" lỗ hổng bảo mật BugRank, chương trình công bố kết quả lần thứ nhất với 80 báo cáo, trong đó có 45 báo cáo hợp lệ và 24 báo cáo được trao thưởng.

Tín nhiệm mạng | Ngày 9/9, tọa đàm cấp cao Lãnh đạo CNTT và an toàn thông tin với chủ đề “Nâng cao năng lực ứng phó thách thức an toàn, an ninh mạng trong tình hình mới” đã được tổ chức theo hình thức kết hợp trực tiếp và trực tuyến.

Tín nhiệm mạng | Công an tỉnh Bắc Ninh vừa triệt phá thành công một nhóm đối tượng gây ra vụ hack Facebook để chiếm đoạt số tiền hơn 2 tỷ đồng của hơn 20 người đến từ các tỉnh, thành trên cả nước.

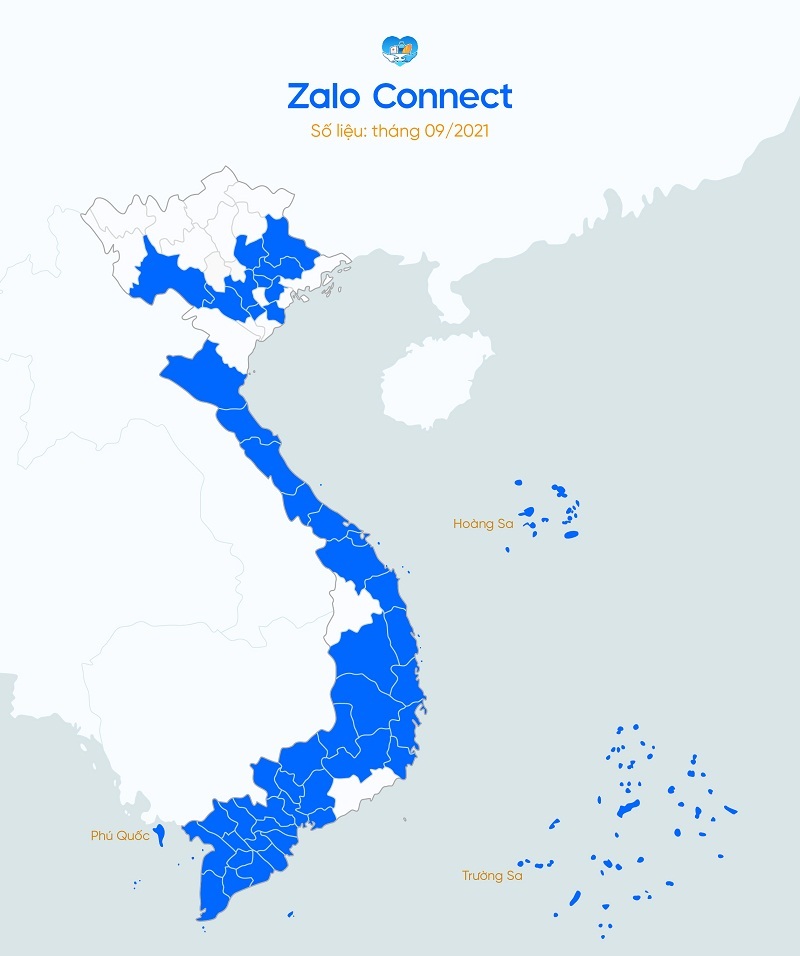

Tín nhiệm mạng | Sau nửa tháng hoạt động tại Hà Nội, TP.HCM và các tỉnh thành phía Nam, Zalo Connect đã ghi nhận 85.000 lượt giúp đỡ trong cộng đồng. Tính năng này cũng mở rộng ra 45 tỉnh/ thành phố đã và đang thực hiện giãn cách theo Chỉ thị 15, 16.

Tín nhiệm mạng | Khác với không khí mọi năm, ngày lễ Quốc khánh 2/9 năm nay tại Hà Nội thật đặc biệt khi cả thành phố cùng quyết tâm nâng cao tinh thần chống dịch Covid-19.

Tín nhiệm mạng | FBI và CISA kêu gọi các tổ chức không được lơ là trước các cuộc tấn công bằng ransomware trong các ngày cuối tuần hoặc ngày lễ. FBI và CISA cho biết "đã thấy được sự gia tăng các cuộc tấn công bằng ransomware xảy ra vào các ngày lễ và cuối tuần."