Apple đã phát hành các bản cập nhật khẩn cấp (RSR) để giải quyết một lỗi zero-day mới (CVE-2023-37450) đang bị khai thác trong các cuộc tấn công và ảnh hưởng đến iPhone, Mac và iPad đã được cập nhật đầy đủ bản vá.

Lỗ hổng, được phát hiện trong công cụ trình duyệt WebKit do Apple phát triển, cho phép kẻ tấn công thực thi mã tùy ý trên các thiết bị mục tiêu bằng cách lừa người dùng mở các trang web chứa nội dung độc hại.

Trong tư vấn bảo mật cho iOS và macOS, công ty cho biết lỗ hổng được báo cáo bởi một nhà nghiên cứu bảo mật ẩn danh và “đã có báo cáo về việc lỗ hổng có thể đã bị khai thác trong thực tế”.

Apple cảnh báo rằng "bản cập nhật khẩn cấp này cung cấp các bản vá quan trọng và được khuyến nghị cho tất cả người dùng".

Nếu bạn tắt tính năng cập nhật tự động hoặc không cài đặt Phản hồi bảo mật nhanh khi được cung cấp, thiết bị của bạn sẽ được vá như một phần của các bản nâng cấp phần mềm trong tương lai.

Danh sách các bản vá khẩn cấp lần này bao gồm:

- macOS Ventura 13.4.1 (a)

- iOS 16.5.1 (a)

- iPadOS 16.5.1 (a)

- Safari16.5.2

Lỗi zero-day thứ mười được vá trong năm 2023

Kể từ đầu năm 2023, Apple đã vá tổng cộng 10 lỗ hổng zero-day bị khai thác trong thực tế để tấn công iPhone, Mac hoặc iPad.

Đầu tháng này, Apple đã giải quyết ba lỗ hổng zero-day (CVE-2023-32434, CVE-2023-32435 và CVE-2023-32439) đã bị khai thác để triển khai phần mềm gián điệp Triangulation trên iPhone thông qua khai thác iMessage zero-click.

Công ty cũng đã vá ba lỗi zero-day (CVE-2023-32409, CVE-2023-28204 và CVE-2023-32373) vào tháng 5, có khả năng bị lạm dụng để cài đặt phần mềm gián điệp

Hai lỗ hổng zero-day khác (CVE-2023-28206 và CVE-2023-28205) đã được Apple giải quyết vào tháng 4, được sử dụng như một phần của chuỗi khai thác các lỗ hổng zero-day và n-day của Android, iOS và Chrome để triển khai phần mềm gián điệp trên các thiết bị mục tiêu.

Vào tháng 2, Apple đã vá một lỗi zero-day WebKit (CVE-2023-23529) bị khai thác để thực thi mã trên iPhone, iPad và Mac dễ bị tấn công.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phân tích một chủng ransomware mới xuất hiện gần đây có tên là 'Big Head'. Chủng này có thể được lây lan thông qua các quảng cáo độc hại để phát tán các bản cập nhật Windows và chương trình cài đặt Microsoft Word giả mạo.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện ra hai ứng dụng quản lý tệp độc hại trên Google Play với tổng số lượt cài đặt đến hơn 1,5 triệu lượt đã thu thập nhiều dữ liệu [của người dùng] không cần thiết cho các chức năng như đã mô tả.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện một công cụ đánh cắp thông tin dựa trên Windows mới có tên ‘Meduza Stealer’ vẫn đang được phát triển để nâng cao khả năng che dấu, tránh bị phát hiện, trước các giải pháp phần mềm.

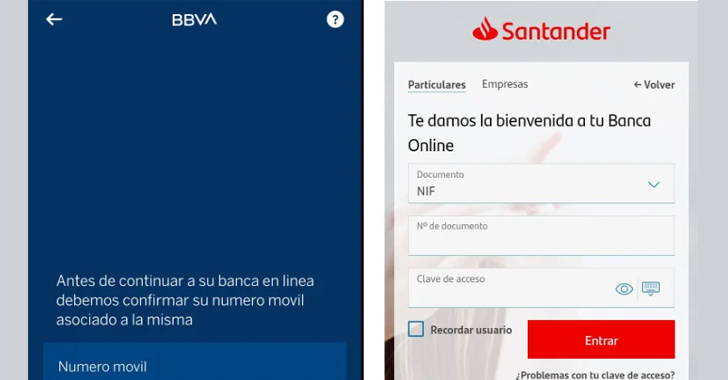

Tín nhiệm mạng | Một tin tặc có nguồn gốc từ Mexico đã được liên kết với một chiến dịch phần mềm độc hại dành cho thiết bị di động Android nhắm mục tiêu vào các tổ chức tài chính trên toàn cầu

Tín nhiệm mạng | Cơ quan an ninh mạng của Mỹ (CISA) đã thêm bộ tám lỗ hổng trong các thiết bị Samsung và D-Link vào danh mục Các lỗ hổng bị khai thác đã biết (KEV), dựa trên bằng chứng về các hoạt động khai thác trong thực tế.

Tín nhiệm mạng | Hàng trăm nghìn tường lửa FortiGate dễ bị tấn công trước một lỗ hổng bảo mật nghiêm trọng có định danh CVE-2023-27997, sau gần một tháng kể từ khi Fortinet phát hành bản vá cho lỗ hổng.