Thực hiện chức năng giám sát an toàn thông tin trên toàn bộ không gian mạng Việt Nam; thiết lập mạng lưới giám sát an toàn thông tin mạng trên toàn quốc. Thu thập thông tin, tổng hợp, phân tích, theo dõi và dự báo, cảnh báo sớm xu hướng về các hoạt động, diễn biến trên không gian mạng Việt Nam. Trung tâm Giám sát an toàn không gian mạng quốc gia đã tổng hợp các nguồn thông tin trên không gian mạng đưa ra Báo cáo phân tích về Ransomware LockBit 3.0

Báo cáo gồm 4 phần: các thông tin về Băng nhóm ransomware LockBit; các hoạt động của LockBit hướng đến các cá nhân doanh nghiệp; cách phòng chống, giảm thiểu rủi ro từ tấn công ransomware và tổng hợp các nguồn IOC liên quan đến các tấn công của ransomware LockBit.

I. Ransomware LockBit 3.0

Băng nhóm ransomware LockBit là một trong những nhóm ransomware nguy hiểm hàng đầu trên thế giới. Kể từ khi xuất hiện lần đầu tiên vào năm 2019, LockBit đã tổ chức nhiều cuộc tấn công nhắm vào các tổ chức trên nhiều lĩnh vực khác nhau, LockBit hoạt động dưới dạng Ransomware-as-a-Service (RaaS), cho phép các tác nhân đe dọa triển khai ransomware và chia sẻ lợi nhuận với những kẻ đứng sau dịch vụ ransomware.

II. Các cụm LockBit đang hoạt động

1. “TronBit”

TronBit thường kết nối đến mục tiêu thông qua TeamViewer. Thông tin kết nối thường được thu thập từ thông tin đăng nhập bị rò rỉ hoặc những thông tin có được thông qua việc triển khai mã độc đánh cắp thông tin.

Thông báo đòi tiền chuộc thường hiển thị như sau:

2. “CriptomanGizmo”

Một số tấn công LockBit 3.0 được thực hiện bởi một đối tượng có tên là "CriptomanGizmo". Các cuộc tấn công này đặc biệt nhắm vào các cá nhân hoặc tổ chức tương đối "nhỏ", thường là các máy tính cá nhân và doanh nghiệp nhỏ. CriptomanGizmo trước đây đã sử dụng nhiều chủng ransomware khác nhau, bao gồm cả STOP/DJVU.

Thông báo đòi tiền chuộc trong cuộc tấn công ransomware CriptomanGizmo:

3. “Tina Turner”

Đây là cụm ransomware thường tấn công và tiến hành in hàng loạt thông báo đòi tiền chuộc trên mọi mọi thiết bị in được kết nối trong mạng, bao gồm cả máy in hóa đơn và văn phòng.

Ngoài việc thông báo đòi tiền chuộc được triển khai trên các thiết bị, Tina Turner còn gửi các thông tin đòi tiền chuộc qua email. Trong một số cuộc tấn công, các kẻ tấn công cũng dùng WhatsApp để trao đổi đàm phán các thông tin tiền chuộc với nạn nhân.

III. Phòng chống, giảm thiểu rủi ro từ tấn công Ransomware

Cuộc tấn công Ransomware hiện nay thường được bắt đầu từ một điểm yếu bảo mật của cơ quan, tổ chức, kẻ tấn công xâm nhập hệ thống, duy trì sự hiện diện, mở rộng phạm vi xâm nhập, và kiểm soát hạ tầng công nghệ thông tin của tổ chức, làm tê liệt hệ thống, nhằm bắt buộc các tổ chức nạn nhân thực hiện hành vi tống tiền mà kẻ tấn công hướng tới.

Cục An toàn thông tin đã xây dựng Cẩm nang về một số biện pháp phòng chống, giảm thiểu rủi ro từ tấn công Ransomware cho các cơ quan, tổ chức, doanh nghiệp, hướng đến mục tiêu bảo đảm an toàn không gian mạng quốc gia, gồm các nội dung chính:

Chi tiết cẩm nang tham khảo tại: https://khonggianmang.vn/uploads/CAM_NANG_RANSOMWARE_fdd46cec50.pdf

IV. Danh sách các chỉ báo tấn công mạng liên quan đến LockBit 3.0 đã ghi nhận

Dưới đây là một số chỉ báo tấn công mạng liên quan đến Lockbit 3.0 đã được ghi nhận. Các thông tin chỉ báo IOC sẽ liên tục được cập nhật tại: https://alert.khonggianmang.vn/

Xem chi tiết báo cáo Phân tích về Ransomware Lockbit 3.0 tại Báo cáo phân tích về Ransomware LockBit.pdf

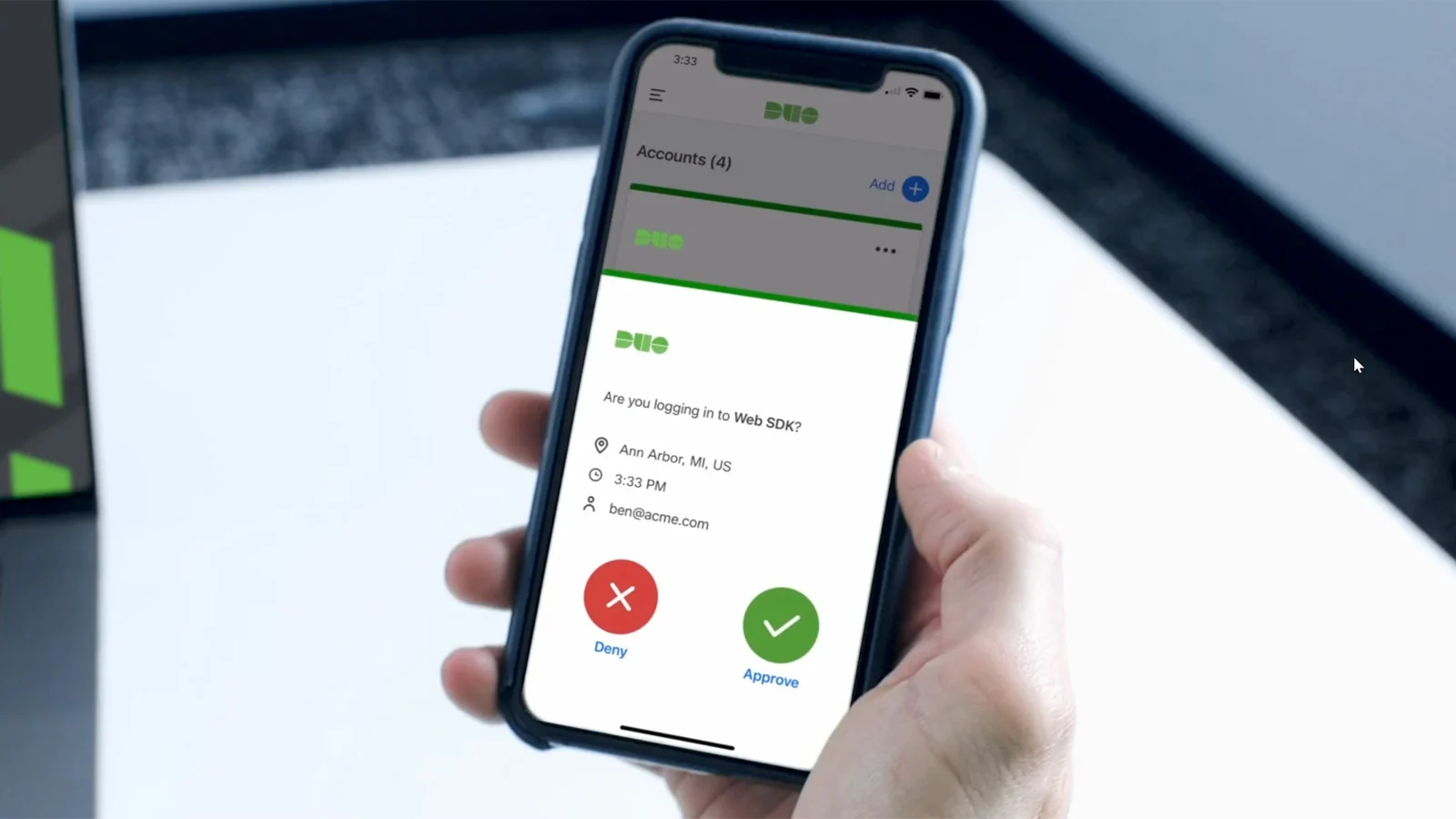

Nhóm bảo mật của Cisco Duo đang cảnh báo về việc tin tặc đã đánh cắp dữ liệu nhật ký (log) VoIP và SMS cho tin nhắn xác thực đa yếu tố (MFA) của một số khách hàng trong một cuộc tấn công mạng nhằm vào nhà cung cấp dịch vụ điện thoại của họ.

Tín nhiệm mạng | Ngày 15/4, Công an huyện Lộc Bình, tỉnh Lạng Sơn đã khởi tố vụ án, khởi tố bị can đối với 2 đối tượng Hoàng Văn Cương và Nguyễn Anh Văn về hành vi lừa đảo chiếm đoạt tài sản thông qua hình thức chiếm đoạt quyền sử dụng Facebook, sử dụng hình ảnh các xe ô tô cũ trên mạng để đăng quảng cáo bán với giá rẻ lừa tiền đặt cọc.

Tín nhiệm mạng | Một cuộc tấn công mạng gần đây nhằm vào Tập đoàn Hoya do những kẻ điều hành hoạt động ransomware 'Hunters International' thực hiện, đã yêu cầu công ty khoản tiền chuộc 10 triệu USD.

Tín nhiệm mạng | Tin tặc đã khai thác lỗ hổng zero-day mới được tiết lộ trong phần mềm PAN-OS của Palo Alto Networks từ ngày 26 tháng 3 năm 2024.

Tín nhiệm mạng | Công an TP Hà Nội cho biết, thời gian gần đây, tội phạm lừa đảo chiếm đoạt tài sản trên không gian mạng đang diễn biến rất phức tạp với nhiều thủ đoạn mới rất tinh vi.

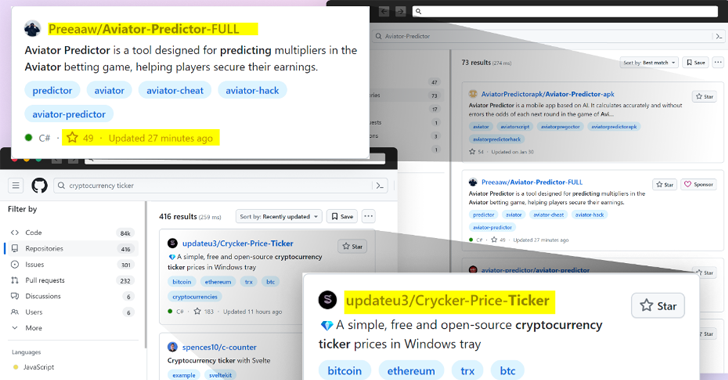

Các tác nhân đe dọa đang lợi dụng chức năng tìm kiếm của GitHub để lừa những người thiếu cảnh giác [đang tìm kiếm các kho lưu trữ phổ biến] tải xuống các bản sao giả mạo nhằm phát tán phần mềm độc hại.