Một chiến dịch phần mềm độc hại đang nhắm mục tiêu đến Châu Mỹ Latinh, đặc biệt là người dùng ở Brazil và Mexico, để phát tán biến thể mới của một banking trojan có tên BBTok.

“BBTok được thiết kế để sao chép giao diện của hơn 40 ngân hàng Mexico và Brazil, đồng thời lừa nạn nhân nhập mã 2FA cho tài khoản ngân hàng hoặc nhập số thẻ thanh toán của họ”, Check Point cho biết trong một báo cáo được công bố vào tuần trước.

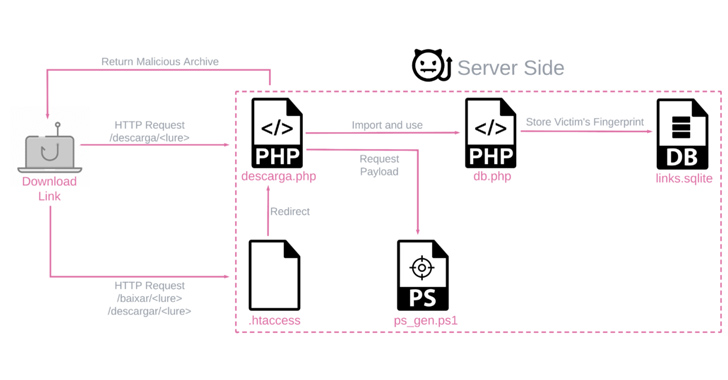

Payload (tệp, phần mềm hoặc đoạn mã độc hại) được tạo bởi một tập lệnh PowerShell phía máy chủ và được tùy chỉnh riêng cho mỗi nạn nhân dựa trên hệ điều hành và quốc gia, đồng thời được gửi qua email lừa đảo.

BBTok là một phần mềm độc hại dựa trên Windows nhắm vào lĩnh vực ngân hàng, được phát hiện lần đầu tiên vào năm 2020. Nó có các tính năng trojan điển hình, cho phép liệt kê và chấm dứt các tiến trình, nhận lệnh từ xa, thao túng bàn phím và tạo ra các trang đăng nhập giả mạo cho các ngân hàng.

Các chuỗi tấn công khá đơn giản, sử dụng các liên kết giả mạo hoặc đính kèm tệp ZIP để lén lút triển khai banking trojan được tải về từ máy chủ từ xa (216.250.251[.]196) trong khi hiển thị tài liệu mồi nhử cho nạn nhân.

Nó được mở rộng cho cả hệ thống Windows 7 và Windows 10, và triển khai các phương pháp nhằm trốn tránh các cơ chế phát hiện mới như Antimalware Scan Interface (AMSI), cho phép rà quét máy để tìm kiếm các mối đe dọa.

Ngoài ra, kẻ tấn công còn thực hiện kiểm tra vị trí địa lý để đảm bảo rằng các mục tiêu chỉ đến từ Brazil hoặc Mexico trước khi phát tán phần mềm độc hại thông qua tập lệnh PowerShell.

Sau khi được lây nhiễm, BBTok thiết lập kết nối với máy chủ từ xa để nhận lệnh mô phỏng các trang xác minh bảo mật cho nhiều ngân hàng khác nhau nhằm thu thập thông tin xác thực do người dùng nhập để chiếm đoạt tài khoản ngân hàng trực tuyến.

Công ty cho biết: “Điều đáng chú ý là cách tiếp cận thận trọng của những kẻ tấn công: tất cả các hoạt động chỉ được thực hiện theo lệnh trực tiếp từ máy chủ điều khiển tấn công và không được thực hiện tự động trên mọi hệ thống bị nhiễm”.

Phân tích của Check Point về phần mềm độc hại cho thấy sự nâng cấp đáng kể trong khả năng che giấu và nhắm mục tiêu của nó kể từ năm 2020. Ước tính hơn 150 người dùng đã bị nhiễm BBTok, dựa trên cơ sở dữ liệu SQLite được tìm thấy trong máy chủ lưu trữ thành phần tạo payload.

Sự phát triển này diễn ra khi công ty bảo mật Israel tiết lộ chi tiết về một chiến dịch lừa đảo quy mô lớn mới, diễn ra gần đây, nhắm mục tiêu vào hơn 40 công ty hàng đầu trong nhiều ngành ở Colombia với mục đích cuối cùng là triển khai Remcos RAT.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch phát tán mã độc như vậy, người dùng cần lưu ý khi nhận được các email, tin nhắn từ những nguồn không xác định, đặc biệt không truy cập vào các đường link lạ hay tải về, mở tệp đính kèm được gửi cùng trong các email, tin nhắn đáng ngờ.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Apple đã phát hành các bản vá bảo mật khẩn cấp để giải quyết ba lỗ hổng zero-day mới đã bị khai thác trong thực tế ảnh hưởng đến iOS, iPadOS, macOS, watchOS và Safari, nâng tổng số zero-day được phát hiện trong phần mềm của hãng trong năm nay lên 16

Tín nhiệm mạng | Một tác nhân đe dọa đã phát hành mã khai thác giả mạo cho lỗ hổng WinRAR được tiết lộ gần đây trên GitHub nhằm mục đích lây nhiễm phần mềm độc hại VenomRAT cho những người dùng đã tải xuống mã.

Tín nhiệm mạng | GitLab kêu gọi người dùng nhanh chóng cài đặt bản vá cho lỗ hổng pipeline nghiêm trọng

Tín nhiệm mạng | Bộ phận nghiên cứu AI của Microsoft đã vô tình làm rò rỉ hàng chục terabyte dữ liệu nhạy cảm từ tháng 7 năm 2020 trong khi đang đóng góp các mô hình học tập AI nguồn mở cho kho lưu trữ GitHub công khai

Tín nhiệm mạng | Nhóm tấn công APT36, hay còn gọi là 'Transparent Tribe', được phát hiện đã sử dụng ít nhất ba ứng dụng Android bắt chước YouTube để lây nhiễm trojan truy cập từ xa (RAT) vào các thiết bị.

Tín nhiệm mạng | Ủy ban bảo vệ dữ liệu Ireland đã phạt TikTok 345 triệu euro vì vi phạm Quy định bảo vệ dữ liệu chung của Liên minh châu Âu liên quan đến việc xử lý dữ liệu trẻ em.