Các nhà nghiên cứu đang cảnh báo về phiên bản mới của phần mềm độc hại Apple macOS có tên là RustBucket với các khả năng được cải thiện để duy trì truy cập liên tục và tránh bị phần mềm bảo mật phát hiện.

RustBucket được phát triển bởi một tác nhân đe dọa Bắc Triều Tiên có tên BlueNoroff, là một thành viên của nhóm tin tặc Lazarus Group.

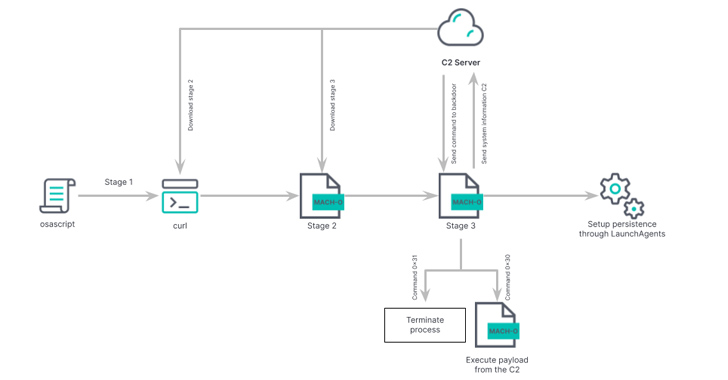

Phần mềm độc hại này được phát hiện vào tháng 4 năm 2023, được Jamf Threat Labs mô tả là một backdoor dựa trên AppleScript có khả năng truy xuất payload (các tệp, phần mềm độc hại) từ một máy chủ từ xa trong giai đoạn hai của cuộc tấn công.

Phần mềm độc hại giai đoạn hai được thiết kế để tải xuống phần mềm độc hại chính từ máy chủ điều khiển tấn công (C2) được dùng để thu thập thông tin bổ sung cũng như tải và thực thi các tệp độc hại khác trên hệ thống bị xâm nhập

Đây là phiên bản đầu tiên của mã độc BlueNoroff nhắm mục tiêu đến người dùng macOS, phiên bản .NET của RustBucket đã xuất hiện trước đó với các tính năng tương tự.

Trong một báo cáo phân tích về chiến dịch RustBucket vào cuối tháng 5 năm 2023, công ty bảo mật Sekoia của Pháp cho biết: “Hoạt động gần đây của Bluenoroff cho thấy các nhóm tấn công đang chuyển sang sử dụng ngôn ngữ đa nền tảng để phát triển phần mềm độc hại, tiếp tục nâng cao khả năng của chúng để mở rộng phạm vi nạn nhân”.

Chuỗi lây nhiễm bao gồm tệp cài đặt macOS dùng để cài đặt ứng dụng PDF Reader và một backdoor. Điểm đáng chú ý của các cuộc tấn công là hoạt động độc hại chỉ được kích hoạt khi tệp PDF độc hại được khởi chạy bằng ứng dụng đọc tệp PDF giả mạo. Phương tiện xâm nhập ban đầu bao gồm các email lừa đảo, cũng như sử dụng các nhân vật không có thật trên các mạng xã hội như LinkedIn.

Các cuộc tấn công nhắm mục tiêu chủ yếu vào các tổ chức liên quan đến tài chính ở Châu Á, Châu Âu và Hoa Kỳ, cho thấy hoạt động này hướng tới việc tạo doanh thu bất hợp pháp để trốn tránh các lệnh trừng phạt.

Điều làm cho biến thể mới này đáng chú ý là tính ‘dai dẳng’ (persistence) bất thường của nó và việc sử dụng domain DNS động (docsend.linkpc[.]net) làm cơ sở hạ tầng điều khiển tấn công, bên cạnh việc kết hợp các biện pháp để tránh bị phát hiện.

Để giảm thiểu nguy cơ bị tấn công, người dùng chỉ nên tải và cài đặt các ứng dụng từ những nguồn đáng tin cậy, không mở các tệp hoặc truy cập vào các đường link nhận được từ những nguồn không xác định.

Nguồn: thehackernews.com.

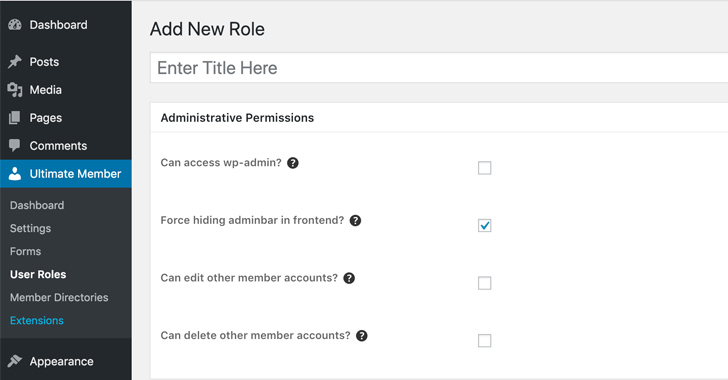

Tín nhiệm mạng | Khoảng 200.000 trang web WordPress có nguy cơ bị tấn công thông qua khai thác một lỗ hổng bảo mật nghiêm trọng chưa được vá trong plugin Ultimate Member.

Tín nhiệm mạng | Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong plugin Social Login and Register dành cho WordPress, đang được sử dụng trên hơn 30.000 trang web, có thể cho phép kẻ tấn công đăng nhập vào tài khoản của người dùng bất kỳ nếu biết địa chỉ email được liên kết với tài khoản đó.

Tín nhiệm mạng | Một phiên bản cài đặt bị Trojan hóa của trò chơi Super Mario 3: Mario Forever nổi tiếng dành cho Windows đã lây nhiễm nhiều phần mềm độc hại cho những người chơi cả tin.

Tín nhiệm mạng | Một công dân Vương quốc Anh tham gia vào vụ tấn công Twitter quy mô lớn vào tháng 7 năm 2020 đã bị kết án 5 năm tù tại Mỹ.

Tín nhiệm mạng | Một biến thể của botnet Mirai đang nhắm mục tiêu đến hơn hai mươi lỗ hổng nhằm chiếm quyền kiểm soát các thiết bị D-Link, Arris, Zyxel, TP-Link, Tenda, Netgear và MediaTek để cài cắm botnet và sử dụng chúng cho các cuộc tấn công từ chối dịch vụ

Tín nhiệm mạng | Hàng triệu kho lưu trữ GitHub có thể dễ bị tấn công RepoJacking, có thể cho phép các tác nhân đe dọa thực hiện các cuộc tấn công chuỗi cung ứng gây ảnh hưởng đến số lượng lớn người dùng.