Năm lỗ hổng bảo mật được tiết lộ gần đây trong thư viện truyền thông đa phương tiện mã nguồn mở PJSIP có thể bị kẻ tấn công lạm dụng để thực thi mã tùy ý và từ chối dịch vụ (DoS) trong các ứng dụng sử dụng giao thức stack.

Các lỗ hổng do nhóm Nghiên cứu Bảo mật của JFrog xác định và báo cáo, và đã được vá trong phiên bản PJSIP 2.12 vào ngày 24/2/2022.

PJSIP là một giao thức SIP mã nguồn mở hỗ trợ các tính năng âm thanh, video và nhắn tin nhanh (instant messaging) cho các nền tảng truyền thông phổ biến như WhatsApp và BlueJeans. Nó cũng được sử dụng bởi Asterisk, một hệ thống chuyển mạch tổng đài riêng (PBX) được sử dụng rộng rãi cho các mạng VoIP.

Nhà phát triển Sauw Ming của PJSIP cho biết "kích thước bộ đệm dùng trong PJSIP thường bị hạn chế, đặc biệt là những bộ đệm được phân bổ trong stack hoặc được cấp bởi ứng dụng. Tuy nhiên, một số vùng không được kiểm tra xem việc sử dụng có thể vượt quá kích thước hay không", do đó có thể dẫn đến lỗ hổng tràn bộ đệm.

Danh sách các lỗ hổng bao gồm:

- CVE-2021-43299 (Điểm CVSS: 8.1) – Lỗ hổng Stack overflow trong API PJSUA khi gọi pjsua_player_create()

- CVE-2021-43300 (Điểm CVSS: 8.1) - Lỗ hổng Stack overflow trong API PJSUA khi gọi pjsua_recorder_create()

- CVE-2021-43301 (Điểm CVSS: 8.1) - Lỗ hổng Stack overflow trong API PJSUA khi gọi pjsua_playlist_create()

- CVE-2021-43302 (Điểm CVSS: 5,9) – Lỗ hổng Read out-of-bounds trong API PJSUA khi gọi pjsua_recorder_create()

- CVE-2021-43303 (Điểm CVSS: 5,9) – Lỗ hổng Buffer overflow trong API PJSUA khi gọi pjsua_call_dump()

Người dùng nên nhanh chóng cập nhật bản vá để tránh các rủi ro liên quan đến lỗ hổng.

Nguồn: thehackernews.com.

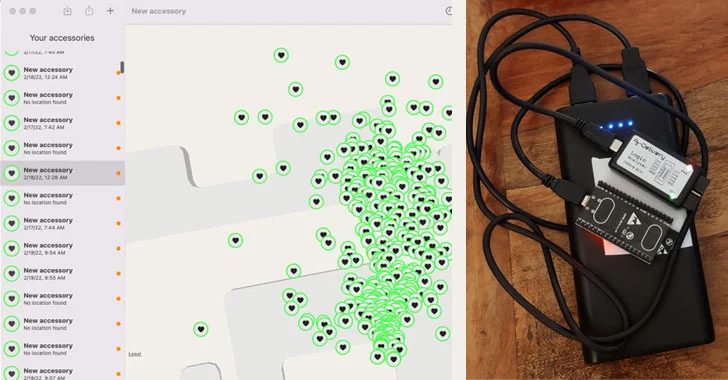

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tạo ra một bản sao của Apple Airtag để vượt qua công nghệ bảo vệ chống theo dõi được tích hợp trong giao thức theo dõi dựa trên Bluetooth Find My.

Tín nhiệm mạng | Các nhà phân tích mối đe dọa dự đoán năm 2022 sẽ là điểm khởi đầu cho sự thay đổi mục tiêu chính của tin tặc từ các công ty lớn chuyển sang người tiêu dùng.

Tín nhiệm mạng | TrickBot đã ngừng hoạt động sau khi những kẻ phát triển nó chuyển sang băng đảng ransomware Conti để tập trung phát triển các phần mềm độc hại đánh cắp thông tin BazarBackdoor và Anchor.

Tín nhiệm mạng | Một phần mềm độc hại mới có khả năng kiểm soát các tài khoản mạng xã hội đang được phát tán thông qua Microsoft Store dưới dạng các ứng dụng trò chơi, đã lây nhiễm cho hơn 5.000 máy tính Windows ở Thụy Điển, Bulgaria, Nga, Bermuda và Tây Ban Nha.

Tín nhiệm mạng | Vụ kiện bảo mật dữ liệu kéo dài gần một thập kỷ chống lại Meta đã kết thúc bằng một thỏa thuận dàn xếp trị giá 90 triệu đô la và yêu cầu xóa dữ liệu người dùng được thu thập từ tháng 4 năm 2010 đến tháng 9 năm 2011.

Tín nhiệm mạng | Google đã công bố kế hoạch đưa sáng kiến Privacy Sandbox vào Android nhằm phát triển tập trung vào quyền riêng tư và hạn chế các quảng cáo làm phiền người dùng