Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia trong hơn một năm gần đây. TrickBot cũng đang tạo điều kiện cho Emotet trở lại sau khi cơ sở hạ tầng của nó bị các cơ quan thực thi pháp luật đánh sập từ đầu năm nay.

Trong một báo cáo, Check Point Research cho biết phần lớn các nạn nhân được phát hiện từ ngày 01/11/2020, đến từ Bồ Đào Nha (18%), Mỹ (14%) và Ấn Độ (5%), tiếp theo là Brazil (4%), Thổ Nhĩ Kỳ (3%), Nga (3 %) và Trung Quốc (3%).

Các nhà nghiên cứu cho biết: "Emotet là một mối lo ngại lớn về các cuộc tấn công ransomware trong tương lai, vì khả năng cung cấp cho các nhóm tấn công một backdoor để xâm nhập vào các máy đã bị nhiễm".

TrickBot và Emotet đều là mạng botnet, một mạng lưới các thiết bị kết nối internet bị nhiễm mã độc và có thể bị lợi dụng để thực hiện các hoạt động độc hại.

TrickBot là một Trojan ngân hàng C++, kế thừa từ mã độc Dyre vào năm 2016, có khả năng lấy cắp thông tin tài chính, thông tin đăng nhập,…; lây nhiễm cho các máy khác; tải về các phần mềm độc hại khác bao gồm các ransomware Conti, Diavol và Ryuk.

Được phát tán qua các chiến dịch malspam hoặc thông qua các phần mềm độc hại khác như Emotet, botnet TrickBot được cho là của nhóm tin tặc Wizard Spider có trụ sở tại Nga. Nó ngày càng được hoàn chỉnh và trở thành công cụ để tiến hành vô số hoạt động bất hợp pháp trên mạng.

Vào cuối năm ngoái, Bộ chỉ huy mạng Mỹ cùng với một nhóm các đối tác tư nhân bao gồm Microsoft, ESET và Symantec đã hành động để hạn chế các hoạt động của TrickBot và ngăn chặn các đối tượng khác sử dụng mạng TrickBot để khai thác tấn công.

Nhưng những hành động này chỉ có tác dụng tạm thời. Những kẻ phát triển mã độc đã tung ra các bản cập nhật cho mã botnet để cải thiện và bổ sung các tính năng của nó cho các cuộc tấn công tiếp theo. Việc lây nhiễm TrickBot vào tháng 11 và tháng 12 cũng thúc đẩy sự gia tăng mã độc Emotet trên các máy bị xâm nhập, báo hiệu sự hồi sinh của mạng botnet này sau hơn 10 tháng ngừng hoạt động.

Cuộc tấn công spam mới nhất lừa người dùng tải xuống các tệp nén ZIP, sau khi mở tệp sẽ kích hoạt các macro độc hại dẫn đến việc triển khai mã độc Emotet trên máy nạn nhân.

Các chuyên gia bảo mật của Cryptolaemus cho biết các mẫu Emotet mới được phát hiện đã triển khai mã độc Cobalt Strike vào các hệ thống bị xâm phạm mà không cần chờ thêm một thời gian sau khi nó được lây nhiễm cho máy nạn nhân. Đây là một vấn đề lớn khi Emotet trở lại mang theo cả TrickBot, QakBot, và Cobalt Strike.

Nguồn: thehackernews.com.

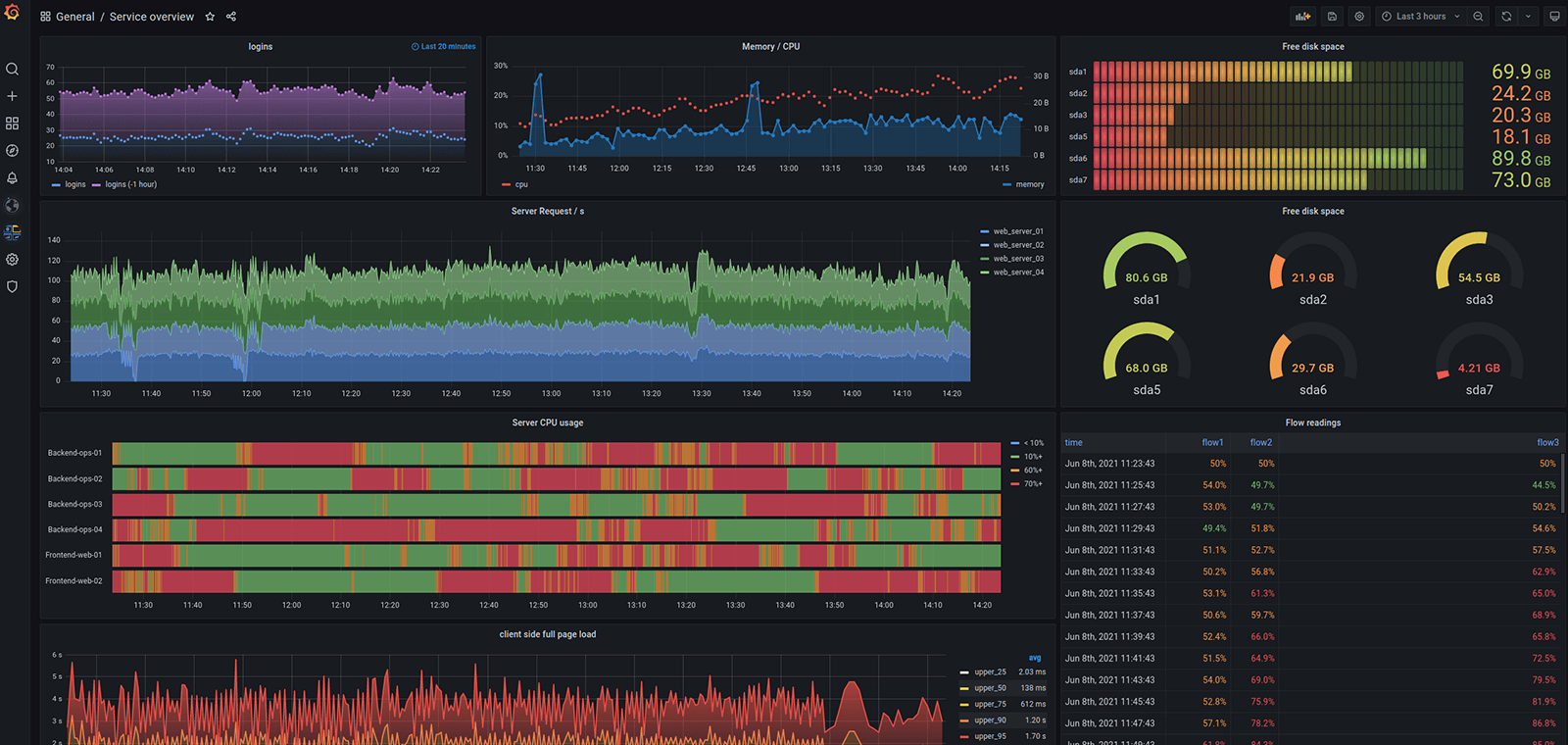

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.

Tín nhiệm mạng | Sàn giao dịch tiền điện tử BitMart đã tiết lộ về một "vi phạm bảo mật lớn" mà họ cho là do khóa cá nhân bị đánh cắp, dẫn đến thiệt hại hơn 150 triệu đô tiền điện tử.

Tín nhiệm mạng | Những người đang tìm cách kích hoạt Windows mà không sử dụng giấy phép hợp lệ hoặc “key” sản phẩm đang bị nhắm mục tiêu bởi những kẻ phát tán mã độc CryptBot.

Tín nhiệm mạng | Endicott, thành viên thứ sáu của một nhóm tội phạm mạng quốc tế có tên The Community đã bị kết án liên quan đến một âm mưu hoán đổi SIM trị giá hàng triệu đô la

Tín nhiệm mạng | Meta thông báo mở rộng người dùng cho chương trình bảo mật Facebook Protect, bao gồm những người bảo vệ nhân quyền, nhà hoạt động, nhà báo,...

Tín nhiệm mạng | Mã độc Emotet đang được phát tán thông qua một ứng dụng giả mạo phần mềm Adobe PDF trên App Installer, một tính năng được tích hợp sẵn trên Windows 10 và 11.