Một lỗ hổng có mức độ nghiêm trọng cao cho phép đối tượng tấn công truy cập API trái phép và tiết lộ thông tin nhạy cảm, ảnh hưởng đến tất cả Plugin OptinMonster phiên bản trước 2.6.5 trên khoảng một triệu trang web WordPress.

Lỗ hổng có mã CVE-2021-39341, được nhà nghiên cứu Chloe Chamberland phát hiện vào ngày 28/9/2021.

Bản vá tạm thời cho lỗ hổng đã được phát hành trong phiên bản phiên bản 2.6.5 vào ngày 7 tháng 10.

Để giảm thiểu các rủi ro liên quan đến lỗ hổng, người dùng plugin OptinMonster nên cập nhật lên phiên bản từ 2.6.5 trở lên.

Vấn đề trong API

OptinMonster là một trong những plugin WordPress phổ biến nhất được sử dụng để tạo các biểu mẫu đăng nhập, đăng ký,… đẹp mắt, được triển khai trên khoảng một triệu trang web.

Như Chamberland giải thích trong báo cáo lỗ hổng, điểm mạnh của OptinMonster dựa trên các “API endpoint” cho phép tích hợp liền mạch và xử lý thiết kế hợp lý.

Tuy nhiên, việc triển khai các endpoint này không phải lúc nào cũng đảm bảo an toàn, ví dụ điển hình liên quan đến endpoint ‘/wp-json/omapp/v1/support’.

Endpoint này có thể tiết lộ dữ liệu như đường dẫn của trang web trên máy chủ, các khóa API được sử dụng cho các request trên trang web,...

Kẻ tấn công có khóa API có thể thực hiện các thay đổi trên tài khoản OptinMonster hoặc chèn các đoạn mã JavaScript độc hại trên trang web.

Mỗi khi người dùng truy cập trang web, OptinMonster sẽ được kích hoạt và thực thi mã độc này mà họ không hề hay biết.

Vấn đề nghiêm trọng hơn vì kẻ tấn công có thể truy cập vào endpoint API trên các trang web mà không cần xác thực.

Endpoint '/wp-json/omapp/v1/support' không phải là endpoint REST-API duy nhất không đảm bảo an toàn có thể bị khai thác.

Sau khi lỗ hổng được báo cáo với nhóm OptinMonster, các nhà phát triển plugin WordPress đã tiến hành kiểm tra lại toàn bộ các API.

Nếu đang sử dụng plugin bị ảnh hưởng bởi lỗ hổng, bạn nên theo dõi và cài đặt/nâng cấp lên phiên bản OptinMonstern mới nhất ngay khi nó có sẵn trên trang chủ WordPress trong thời gian tới để cập nhật các bản vá bổ sung cho lỗ hổng.

Trong thời gian chờ đợi bản vá đầy dủ, tất cả các khóa API có thể đã bị đánh cắp sẽ bị vô hiệu và chủ sở hữu trang web buộc phải tạo các khóa mới.

Vấn đề trong OptinMonstern cho thấy ngay cả các plugin được triển khai rộng rãi và phổ biến cũng có thể chứa nhiều lỗ hổng tiềm ẩn chưa được phát hiện.

Vì vậy, nếu có thể bạn nên hạn chế sử dụng các plugin để xây dựng các chức năng của trang web và luôn cài đặt các bản cập nhật plugin sớm nhất có thể.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Mới đây, Google đã phát hành phiên bản Chrome 95.0.4638.69 dành cho Windows, Mac và Linux để vá tổng cộng bảy lỗ hổng bao gồm hai lỗ hổng zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Một nhà nghiên cứu đã bẻ khóa được 70% trong số 5.000 mẫu mạng WiFi ở Tel Aviv- Israel chỉ bằng một phương pháp đơn giản. Điều này chứng minh mạng gia đình không đủ bảo mật và rất dễ bị tấn công.

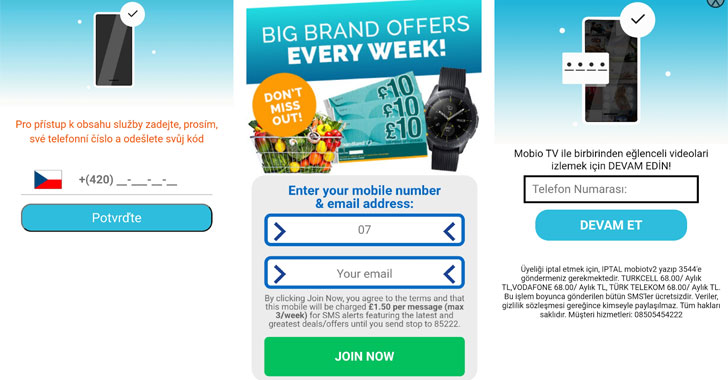

Tín nhiệm mạng | Một chiến dịch lừa đảo trên toàn cầu đã bị phát hiện, chiến dịch này sử dụng 151 ứng dụng Android độc hại với 10,5 triệu lượt tải xuống để thao túng người dùng đăng ký các dịch vụ trả phí mà họ không hề hay biết.

Tín nhiệm mạng | Thứ Hai vừa qua, Mozilla cho biết rằng họ đã phát hiện và chặn hai tiện ích mở rộng độc hại của Firefox đã được 455.000 người dùng cài đặt. Các ứng dụng độc hại này lạm dụng API Proxy để chặn việc tải xuống các bản cập nhật cho trình duyệt.

Tín nhiệm mạng | Với mong muốn nâng cao niềm tin số cho người dân Việt Nam, NCSC đã phối hợp cùng VTC phát triển và cho ra mắt ứng dụng Visafe.

Tín nhiệm mạng | Dịch Covid-19 đã thúc đẩy mọi người sử dụng Internet nhiều hơn, biết điều này, kẻ xấu đã lợi dụng và tạo ra hàng loạt chiêu trò tinh vi từ quảng cáo trên Facebook, Zalo… cho đến nhắn tin lừa đảo trực tiếp qua số điện thoại.