Một mạng botnet mới bao gồm các thiết bị tường lửa và bộ định tuyến của Cisco, DrayTek, Fortinet và NETGEAR đang được sử dụng làm mạng truyền dữ liệu bí mật cho các tác nhân đe dọa, bao gồm nhóm đe dọa được liên kết với Trung Quốc có tên Volt Typhoon.

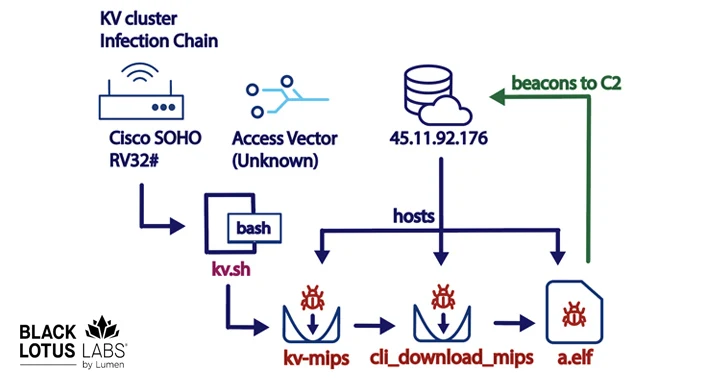

Được nhóm Black Lotus Labs tại Lumen Technologies đặt tên là KV-botnet, mạng độc hại này đã hoạt động ít nhất từ tháng 2 năm 2022. Công ty cho biết: “Chiến dịch này nhắm mục tiêu xâm nhập vào các thiết bị ở biên của các mạng, một phân khúc đã trở thành một điểm yếu trong hệ thống phòng thủ của nhiều doanh nghiệp, càng trở nên tồi tệ hơn do sự chuyển đổi sang làm việc từ xa trong những năm gần đây”. Dữ liệu ghi nhận cho thấy botnet được điều khiển từ các địa chỉ IP có trụ sở tại Trung Quốc.

Microsoft, công ty đầu tiên tiết lộ chiến thuật của kẻ đe dọa, cho biết chúng đã “cố gắng trà trộn vào hoạt động mạng bình thường bằng cách định tuyến lưu lượng truy cập thông qua các thiết bị mạng văn phòng nhỏ và văn phòng gia đình (SOHO) bị xâm nhập, bao gồm bộ định tuyến, tường lửa và phần cứng VPN”.

Hiện chưa xác định rõ phương pháp ban đầu được sử dụng để xâm nhập các thiết bị. Phần mềm độc hại sau khi được lây nhiễm sẽ thực hiện các bước để xóa các chương trình bảo mật và các loại phần mềm độc hại khác.

Ngoài việc kết nối với máy chủ điều khiển từ xa, mã độc botnet cũng được thiết kế để tải về các payload (tệp/phần mềm độc hại) bổ sung từ máy chủ đó, nó còn có khả năng tải lên và tải xuống các tệp, chạy lệnh và thực thi các mô-đun bổ sung.

Trong tháng qua, cơ sở hạ tầng của mạng botnet đã nhận được bản nâng cấp, nhắm mục tiêu vào các camera IP của Axis, điều này cho thấy những kẻ tấn công có thể đang chuẩn bị cho một làn sóng tấn công mới.

Các nhà nghiên cứu cho biết: “Một trong những khía cạnh đáng chú ý của chiến dịch này là hầu như tất cả công cụ đều được triển khai hoàn toàn trong bộ nhớ”. "Điều này khiến việc phát hiện trở nên khó khăn hơn, đổi lại, nó sẽ không duy trì được sự tồn tại lâu dài trên thiết bị."

"Vì phần mềm độc hại nằm hoàn toàn trong bộ nhớ nên chỉ cần tắt hoặc khởi động lại thiết bị, người dùng cuối có thể dừng sự lây nhiễm. Tuy nhiên, việc tái lây nhiễm vẫn có thể xảy ra thường xuyên."

Các phát hiện này được đưa ra cùng khi The Washington Post đưa tin rằng hai chục tổ chức quan trọng ở Mỹ đã bị Volt Typhoon xâm nhập trong năm qua, bao gồm các công ty điện và nước cũng như hệ thống thông tin liên lạc và giao thông.

Để giảm thiểu nguy cơ bị tấn công botnet, người dùng nên kiểm tra và thay thế các thiết bị đã lỗi thời hiện không còn được hỗ trợ từ nhà cung cấp, nâng cấp thiết bị lên phiên bản mới nhất, thay đổi các cấu hình mặc định kém an toàn, triển khai các giải pháp bảo mật bổ sung cũng như thường xuyên kiểm tra, giám sát hoạt động mạng để kịp thời phát hiện và ngăn chặn các hoạt động tấn công mạng.

Nguồn: thehackernews.com.

Tín nhiệm mạng | MongoDB đang điều tra một sự cố bảo mật dẫn đến việc truy cập trái phép vào một số hệ thống công ty "nhất định", khiến thông tin liên hệ và metadata của tài khoản khách hàng bị lộ

Tín nhiệm mạng | Nhiều lỗ hổng bảo mật đã được phát hiện trong giải pháp firewall mã nguồn mở pfSense, có thể bị kẻ tấn công lạm dụng khai thác để thực thi các lệnh tùy ý trên thiết bị bị ảnh hưởng.

Tín nhiệm mạng | Chiến dịch tấn công BazarCall mới đã lạm dụng Google Forms để tạo và gửi biên lai thanh toán cho nạn nhân, nhằm mục đích khiến email lừa đảo có vẻ hợp pháp hơn

Tín nhiệm mạng | Tin tặc đang cố gắng khai thác lỗ hổng RCE Apache Struts nghiêm trọng đã được vá gần đây (CVE-2023-50164) trong các cuộc tấn công dựa vào mã khai thác có sẵn

Tín nhiệm mạng | Apache đã phát hành một tư vấn bảo mật để cảnh báo về một lỗ hổng bảo mật nghiêm trọng trong framework ứng dụng web nguồn mở Struts 2 có thể dẫn đến việc thực thi mã từ xa.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hằng tháng Patch Tuesday cuối cùng của năm 2023, bao gồm các bản vá cho 34 lỗ hổng, và một lỗ hổng chưa được vá đã được tiết lộ trước đó trong CPU AMD