PaperCut gần đây đã khắc phục một lỗ hổng bảo mật nghiêm trọng trong phần mềm quản lý in NG/MF cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trên các máy chủ Windows chưa được vá.

Được định danh là CVE-2023-3914, lỗ hổng này bắt nguồn từ chuỗi hai lỗ hổng path traversal được các nhà nghiên cứu bảo mật Horizon3 phát hiện, cho phép các tác nhân đe dọa đọc, xóa và tải lên các tệp tùy ý trên hệ thống bị xâm nhập mà không yêu cầu tương tác từ người dùng.

Lỗ hổng chỉ ảnh hưởng đến các máy chủ đang bật cấu hình cài đặt tích hợp thiết bị bên ngoài. Tuy nhiên, Horizon3 cho biết rằng hầu hết các máy chủ Windows PaperCut đều đã bật tính năng này.

"Cài đặt này được bật theo mặc định trong một số phiên bản nhất định của PaperCut, như phiên bản PaperCut NG Commercial hoặc PaperCut MF," Horizon3 cho biết.

"Dựa trên dữ liệu mẫu mà chúng tôi đã thu thập tại Horizon3 từ các môi trường trong thực tế, chúng tôi ước tính rằng phần lớn các bản cài đặt PaperCut đang chạy trên Windows với cài đặt tích hợp thiết bị bên ngoài được bật."

Bạn có thể sử dụng lệnh sau để kiểm tra xem máy chủ có dễ bị tấn công bởi lỗ hổng CVE-2023-39143 hay không (phản hồi 200 cho biết máy chủ bị ảnh hưởng và cần vá lỗi):

curl -w "%{http_code}" -k --path-as-is "https://:/custom-report-example/..\..\..\deployment\sharp\icons\home-app.png".

Để giảm thiểu các nguy cơ bị tấn công, người dùng nên kiểm tra và cập nhật bản vá cho máy chủ PaperCut nếu bị ảnh hưởng.

Các quản trị viên hiện chưa thể cài đặt ngay các bản cập nhật bảo mật có thể thêm các địa chỉ IP cần quyền truy cập vào danh sách cho phép theo hướng dẫn này.

Kết quả tìm kiếm của Shodan cho thấy có khoảng 1.800 máy chủ PaperCut hiện đang được đặt trực tuyến, mặc dù không phải tất cả đều dễ bị tấn công CVE-2023-39143.

Từng bị nhắm mục tiêu bởi các nhóm tấn công

Các máy chủ PaperCut đã từng bị một số nhóm ransomware nhắm mục tiêu vào đầu năm nay bằng cách khai thác một lỗ hổng RCE nghiêm trọng khác (CVE-2023-27350), có thể khai thác mà không cần xác thực, và một lỗ hổng tiết lộ thông tin có độ nghiêm trọng mức cao (CVE-2023–27351).

Công ty đã tiết lộ vào ngày 19 tháng 4 rằng những lỗ hổng này đang bị khai thác trong các cuộc tấn công, kêu gọi các quản trị viên và nhóm bảo mật khẩn trương nâng cấp máy chủ của họ.

Vài ngày sau tiết lộ ban đầu, các nhà nghiên cứu Horizon3 đã phát hành một mã khai thác (PoC) cho lỗ hổng RCE, tạo cơ hội cho các tác nhân đe dọa nhắm mục tiêu vào các máy chủ dễ bị tấn công.

Microsoft đã quy kết các cuộc tấn công nhắm vào máy chủ PaperCut cho các nhóm ransomware Clop và LockBit, những kẻ đã sử dụng quyền truy cập có được để đánh cắp dữ liệu của công ty từ các hệ thống bị xâm nhập.

Trong các cuộc tấn công đánh cắp dữ liệu này, phần mềm ransomware đã lợi dụng tính năng ‘Print Archiving’ để lưu tất cả các tài liệu được gửi qua máy chủ in PaperCut.

Gần hai tuần sau đó, Microsoft cho biết các nhóm hack do nhà nước Iran hậu thuẫn được theo dõi với tên Muddywater và APT35 cũng tham gia vào cuộc tấn công đang diễn ra.

CISA đã thêm lỗ hổng RCE CVE-2023-27350 vào danh sách các lỗ hổng bị khai thác trong thực tế vào ngày 21 tháng 4.

Nguồn: bleepingcomputer.com.

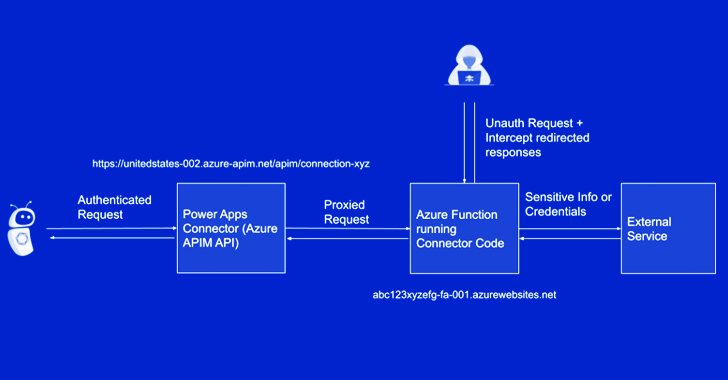

Tín nhiệm mạng | Microsoft tiết lộ rằng họ đã giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Power Platform, sau khi họ bị chỉ trích vì không hành động nhanh chóng

Tín nhiệm mạng | Các tác nhân đe dọa đang lợi dụng một kỹ thuật có tên là ‘versioning’ để vượt qua khả năng phát hiện phần mềm độc hại của Cửa hàng Google Play và nhắm mục tiêu vào người dùng Android.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện ra một loạt các package npm độc hại mới được thiết kế để lấy cắp thông tin nhạy cảm của nhà phát triển.

Tín nhiệm mạng | Tin tặc đang khai thác lỗ hổng thực thi mã từ xa 'BleedingPipe' trong các bản mod Minecraft để chạy các lệnh độc hại trên máy chủ và máy khách, cho phép chúng kiểm soát thiết bị.

Tín nhiệm mạng | Canon đang cảnh báo người dùng máy in phun khổ lớn tại nhà, văn phòng và gia đình rằng cài đặt kết nối Wi-Fi của họ được lưu trong bộ nhớ của thiết bị sẽ không bị xóa, chúng đáng ra nên được xóa trong quá trình khởi tạo, cho phép người khác truy cập vào dữ liệu.

Tín nhiệm mạng | Tin tặc đang sử dụng một ứng dụng Android giả mạo có tên 'SafeChat' để lây nhiễm phần mềm gián điệp độc hại nhằm đánh cắp thông tin nhật ký cuộc gọi, tin nhắn và vị trí GPS từ điện thoại.