Một mã độc đánh cắp thông tin mới có tên 'Mystic Stealer', đã được quảng bá trên các diễn đàn hack và thị trường darknet kể từ tháng 4 năm 2023, nhanh chóng thu hút được sự chú ý trong cộng đồng tội phạm mạng.

Phần mềm độc hại nhắm mục tiêu vào 40 trình duyệt web, 70 tiện ích (extension) trình duyệt, 21 ứng dụng tiền điện tử, 9 ứng dụng quản lý mật khẩu và MFA, 55 tiện ích trình duyệt tiền điện tử, thông tin đăng nhập cho Steam và Telegram,...

Hai báo cáo về Mystic Stealer, được phát hành gần như đồng thời bởi Zscaler và Cyfirma, cảnh báo về sự xuất hiện của phần mềm độc hại mới, sự tinh vi của nó và sự gia tăng doanh số từ việc bán phần mềm cho thấy nguy cơ nhiều chiến dịch trực tuyến mới.

Mystic Stealer ra mắt phiên bản 1.0 vào cuối tháng 4 năm 2023, sau đó nhanh chóng được nâng cấp lên phiên bản 1.2 vào cuối tháng 5.

Người bán đã quảng cáo phần mềm độc hại mới trên nhiều diễn đàn hack, bao gồm WWH-Club, BHF và XSS, với giá cho thuê phần mềm này là 150 đô la/tháng, hoặc 390 đô mỗi quý.

Báo cáo của Cyfirma cho biết rằng những người có kinh nghiệm lâu năm trong lĩnh vực này đã xác minh các khả năng của phần mềm độc hại và xác nhận rằng mặc dù ở trạng thái phát triển ban đầu nhưng mã độc này là một phần mềm đánh cắp thông tin mạnh mẽ.

Chi tiết kỹ thuật

Mystic Stealer có thể nhắm mục tiêu tất cả các phiên bản Windows, bao gồm XP đến 11, hỗ trợ kiến trúc hệ điều hành 32 và 64-bit.

Phần mềm độc hại này không cần bất kỳ thành phần phụ thuộc (dependencies) nào, do đó để lại rất ít dấu vết trên các hệ thống bị nhiễm, nó hoạt động trong bộ nhớ để tránh bị các hệ thống chống vi-rút phát hiện.

Mystic còn thực hiện một số kiểm tra chống ảo hóa, như kiểm tra chi tiết CPUID để đảm bảo nó không được thực thi trong môi trường sandbox.

Kẻ phát triển Mystic đã thêm một loại trừ đối với các quốc gia thuộc Cộng đồng các quốc gia độc lập (CIS) (trước đây là Liên Xô), điều này có thể cho thấy nguồn gốc của phần mềm độc hại.

Zscaler báo cáo rằng một hạn chế khác do người phát triển đặt ra là ngăn phần mềm độc hại chạy trên các bản cài đặt cũ hơn một ngày cụ thể, có thể nhằm giảm thiểu khả năng phần mềm độc hại tiếp xúc với các nhà nghiên cứu bảo mật.

Bắt đầu từ ngày 20 tháng 5 năm 2023, tác giả của phần mềm độc hại đã bổ sung chức năng cho phép Mystic tải thêm các thành phần độc hại (payload) từ máy chủ điều khiển tấn công (C2).

Tất cả dữ liệu bị đánh cắp được mã hóa và gửi trực tiếp đến máy chủ C2 mà không cần lưu trữ trước trên ổ đĩa (disk). Đây là một cách tiếp cận bất thường đối với mã độc đánh cắp thông tin nhưng lại giúp Mystic tránh bị phát hiện.

Trong lần thực thi đầu tiên, Mystic thu thập thông tin về hệ điều hành và phần cứng, đồng thời chụp ảnh màn hình, gửi dữ liệu đến máy chủ C2 của kẻ tấn công.

Tùy thuộc vào lệnh mà nó nhận được, phần mềm độc hại sẽ nhắm mục tiêu dữ liệu cụ thể hơn được lưu trữ trong trình duyệt web, ứng dụng,…

Báo cáo của Zscaler cung cấp danh sách đầy đủ các ứng dụng bị nhắm mục tiêu, bao gồm các trình duyệt web, ứng dụng quản lý mật khẩu và ứng dụng ví tiền điện tử phổ biến. Một số mục tiêu đáng chú ý như Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, Binance, Bitcoin, Authy 2FA, LastPass, Browserpass,…

Sự xuất hiện của Mystic báo hiệu rủi ro gia tăng đối với người dùng và tổ chức. Việc bổ sung chức năng tải gần đây có thể giúp những kẻ khai thác Mystic triển khai các phần mềm độc hại khác như ransomware vào các máy tính bị xâm nhập, vì vậy cần hết sức thận trọng khi tải xuống phần mềm từ internet.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Ruslan Magomedovich Astamirov, quốc tịch Nga, đã bị bắt ở Arizona và bị Bộ Tư pháp Mỹ buộc tội vì triển khai phần mềm tống tiền LockBit trên mạng của các nạn nhân ở Mỹ và nước ngoài.

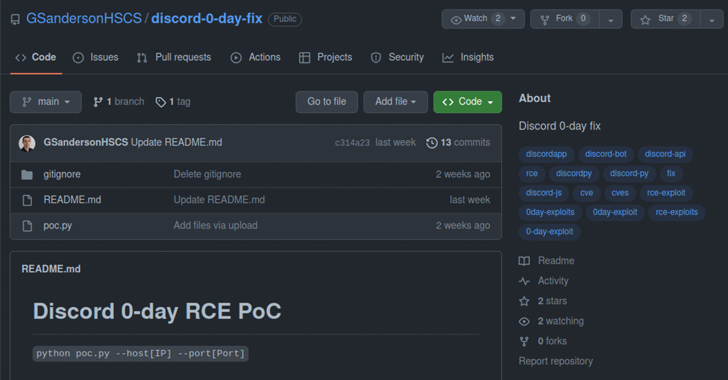

Tín nhiệm mạng | Phát hiện nhiều tài khoản đáng ngờ, trong đó có ít nhất một nửa số tài khoản từ các nhà nghiên cứu giả mạo liên kết với một công ty bảo mật lừa đảo đã tải lên các kho lưu trữ độc hại trên GitHub.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, của tháng 6 năm 2023, chứa bản vá cho 78 lỗ hổng, trong đó có 38 lỗ hổng thực thi mã từ xa.

Tín nhiệm mạng | Các lỗ hổng bảo mật được phát hiện trong nền tảng thương mại điện tử của Honda có thể đã bị khai thác để giành được quyền truy cập không hạn chế vào thông tin nhạy cảm của các đại lý.

Tín nhiệm mạng | Một vụ lừa đảo tiền điện tử mới bị phát hiện gần đây đã lạm dụng hơn 1.000 trang web lừa đảo để lừa người dùng tham gia vào một chương trình phần thưởng giả mạo kể từ ít nhất là tháng 1 năm 2021.

Tín nhiệm mạng | Một nhóm hack được gọi là 'Pink Drainer' đang mạo danh các nhà báo trong các chiến dịch lừa đảo nhằm xâm phạm tài khoản Discord và Twitter để thực hiện các cuộc tấn công đánh cắp tiền điện tử.