Microsoft đã tiết lộ một lỗ hổng zero-day chưa được vá trong Office, nếu khai thác thành công có thể dẫn đến việc tiết lộ thông tin nhạy cảm trái phép cho kẻ tấn công.

Lỗ hổng có định danh CVE-2024-38200 (điểm CVSS: 7,5), được công ty gắn nhãn là "ít có khả năng khai thác", được mô tả là một lỗi spoofing ảnh hưởng đến các phiên bản:

- Microsoft Office 2016

- Microsoft Office LTSC 2021

- Ứng dụng Microsoft 365 dành cho doanh nghiệp

- Microsoft Office 2019

Lỗ hổng được phát hiện và báo cáo bởi các nhà nghiên cứu Jim Rush và Metin Yunus Kandemir.

Microsoft cho biết rằng: "Trong một kịch bản tấn công dựa trên web, kẻ tấn công có thể sử xây dựng một trang web (hoặc lợi dụng một trang web bị xâm phạm để lưu trữ nội dung do người dùng cung cấp) có chứa một tệp độc hại được thiết kế nhằm khai thác lỗ hổng bảo mật".

"Kẻ tấn công phải tìm cách lừa người dùng nhấp vào liên kết, thường là thông qua lừa đảo qua email hoặc tin nhắn trực tuyến, sau đó lừa họ mở tệp độc hại."

Bản vá chính thức cho CVE-2024-38200 dự kiến sẽ được phát hành vào ngày 13 tháng 8 như một phần của bản cập nhật hàng tháng Patch Tuesday, nhưng Microsoft cho biết đã xác định được biện pháp thay thế và đã kích hoạt nó thông qua Feature Flighting kể từ ngày 30 tháng 7 năm 2024.

Hãng cũng lưu ý rằng mặc dù khách hàng đã được bảo vệ trên tất cả các phiên bản được hỗ trợ của Microsoft Office và Microsoft 365, nhưng điều cần thiết là phải cập nhật lên phiên bản vá lỗi cuối cùng khi có sẵn sau vài ngày nữa để được bảo vệ tốt nhất.

Microsoft cũng đưa ra thêm ba chiến lược giảm thiểu, bao gồm:

- Cài đặt cấu hình bảo mật mạng: "Network Security: Restrict NTLM: Outgoing NTLM traffic to remote servers" cung cấp khả năng cho phép, chặn hoặc kiểm tra lưu lượng NTLM gửi từ máy tính chạy Windows 7, Windows Server 2008 hoặc phiên bản mới hơn đến bất kỳ máy chủ từ xa nào chạy hệ điều hành Windows.

- Thêm người dùng vào Nhóm bảo mật người dùng được bảo vệ (Protected Users Security Group), điều này ngăn chặn việc sử dụng NTLM làm cơ chế xác thực.

- Chặn lưu lượng TCP 445/SMB ra khỏi mạng bằng cách sử dụng tường lửa biên, tường lửa cục bộ và thông qua cài đặt VPN để ngăn chặn việc gửi tin nhắn xác thực NTLM đến các chia sẻ tệp từ xa.

Thông tin này được đưa ra khi Microsoft cho biết họ đang nỗ lực giải quyết hai lỗ hổng zero-day (CVE-2024-38202 và CVE-2024-21302) có thể bị khai thác để "vượt qua bản vá" cho các hệ thống Windows đã cập nhật và tái lập các lỗ hổng cũ.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Samsung vừa triển khai chương trình bug bounty mới cho các thiết bị di động của mình với phần thưởng lên tới 1.000.000 đô la cho các báo cáo chỉ ra các trường hợp tấn công nghiêm trọng.

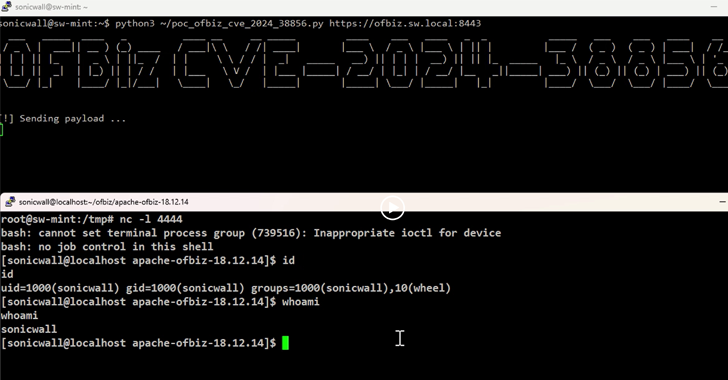

Tín nhiệm mạng | Một lỗ hổng zero-day mới cho phép thực thi mã từ xa mà không yêu cầu xác thực đã được phát hiện trong hệ thống lập kế hoạch nguồn lực doanh nghiệp (ERP) mã nguồn mở Apache OFBiz.

Tín nhiệm mạng | Một lỗi thiết kế trong Windows Smart App Control và SmartScreen cho phép kẻ tấn công khởi chạy chương trình mà không kích hoạt cảnh báo bảo mật đã bị khai thác kể từ ít nhất năm 2018.

Tín nhiệm mạng | Các bản cập nhật bảo mật Android tháng này đã vá 46 lỗ hổng, bao gồm lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng đã bị khai thác trong các cuộc tấn công có chủ đích.

Tín nhiệm mạng | Một chiến dịch ransomware Magniber lớn đang diễn ra, mã hóa thiết bị của người dùng gia đình trên toàn thế giới và yêu cầu khoản tiền chuộc lên đến hàng nghìn đô la.

Tín nhiệm mạng | Twilio cuối cùng đã khai tử ứng dụng Authy dành cho máy tính để bàn, buộc người dùng phải đăng xuất khỏi ứng dụng trên máy tính để bàn của họ.