Thứ Ba vừa qua, Microsoft đã phát hành Patch Tuesday chứa các bản vá bảo mật để giải quyết 75 lỗ hổng trong danh mục sản phẩm của mình, ba trong số đó đã bị khai thác trong thực tế.

Các bản cập nhật cũng chứa bản vá cho 22 lỗ hổng mà Microsoft đã vá trong trình duyệt Edge của họ trong tháng qua.

75 lỗ hổng bao gồm 9 lỗ hổng mức nghiêm trọng và 66 lỗ hổng mức cao, 37 trong số đó được phân loại là lỗ hổng thực thi mã từ xa (RCE). Ba zero-day đáng chú ý đã bị khai thác gồm có:

- CVE-2023-21715 (điểm CVSS: 7, 3): Lỗ hổng cho phép vượt qua tính năng bảo mật của Microsoft Office

- CVE-2023-21823 (điểm CVSS: 7, 8): Lỗ hổng leo thang đặc quyền trong Windows Graphics Component

- CVE-2023-23376 (Điểm CVSS: 7, 8): Lỗ hổng leo thang đặc quyền trong Windows Common Log File System (CLFS) Driver

Trong tư vấn bảo mật dành cho CVE-2023-21715, Microsoft cho biết "cuộc tấn công cần được thực hiện thông qua một người dùng đã được xác thực với hệ thống bị nhắm mục tiêu".

"Kẻ tấn công đã được xác thực có thể khai thác lỗ hổng bằng cách lừa nạn nhân, thông qua social engineering, tải xuống và mở một tệp độc hại có thể dẫn đến một cuộc tấn công cục bộ vào máy tính nạn nhân."

Việc khai thác thành công các lỗ hổng trên có thể cho phép kẻ tấn công vượt qua các chính sách macro của Office được sử dụng để ngăn chặn các tệp độc hại/không đáng tin cậy hoặc giành được các đặc quyền hệ thống (SYSTEM).

CVE-2023-23376 cũng là lỗ hổng zero-day thứ ba đã bị khai thác trong thành phần CLFS sau CVE-2022-24521 và CVE-2022-37969 (điểm CVSS: 7, 8), đã được Microsoft giải quyết vào tháng 4 và tháng 9 năm 2022.

Nikolas Cemerikic của Immersive Labs cho biết: "CLFS driver của Windows là một thành phần thiết yếu của hệ điều hành Windows, bất kỳ lỗ hổng nào trong driver này đều có thể gây ảnh hưởng nghiêm trọng đối với tính bảo mật và độ tin cậy của hệ thống".

Đáng chú ý, dịch vụ ghi chú Microsoft OneNote dành cho Android bị ảnh hưởng bởi CVE-2023-21823 đang ngày càng bị lạm dụng như một công cụ phát tán phần mềm độc hại. Vì vậy, điều quan trọng là người dùng phải nhanh chóng áp dụng các bản vá lỗi.

Microsoft cũng giải quyết nhiều lỗ hổng RCE trong Exchange Server, ODBC Driver, PostScript Printer Driver, và SQL Server cũng như các lỗ hổng từ chối dịch vụ (DoS) ảnh hưởng đến Dịch vụ iSCSI và Secure Channel của Windows.

Ba trong số các lỗ hổng Exchange Server được phân loại là có "khả năng khai thác cao hơn", mặc dù việc khai thác lỗ hổng yêu cầu kẻ tấn công cần phải xác thực.

Máy chủ Exchange luôn là mục tiêu có giá trị mà tin tặc nhắm đến trong những năm gần đây vì chúng có thể cho phép truy cập trái phép vào thông tin nhạy cảm hoặc tạo điều kiện cho các cuộc tấn công xâm phạm email doanh nghiệp (BEC).

Người dùng nên kiểm tra, cập nhật bản vá cho các sản phẩm dịch vụ đang sử dụng ngay khi có thể để giảm thiểu các nguy cơ bị tấn công liên quan đến các lỗ hổng.

Ngoài Microsoft, các nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật trong vài tuần qua để khắc phục các lỗ hổng trong sản phẩm của họ, bao gồm Adobe, AMD, Android, Apple, Atlassian, Cisco, Citrix, CODESYS, Dell, Drupal, F5, GitLab, GoogleChrome, HP, IBM, Intel, Juniper Networks, Lenovo, các bên phân phối Linux (Debian, Oracle Linux, Red Hat, SUSE, và Ubuntu), MediaTek, Mozilla Firefox, Firefox ESR, and Thunderbird, NETGEAR, NVIDIA, Palo Alto Networks, Qualcomm, Samba, Samsung, SAP, Schneider Electric, Siemens, Sophos, Synology, Trend Micro, VMware, Zoho, và Zyxel.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Nền tảng tổng hợp tin tức xã hội phổ biến Reddit đã xác nhận rằng họ là nạn nhân của một sự cố bảo mật cho phép các tác nhân đe dọa có quyền truy cập trái phép vào dữ liệu nội bộ, mã nguồn và một số hệ thống kinh doanh của công ty.

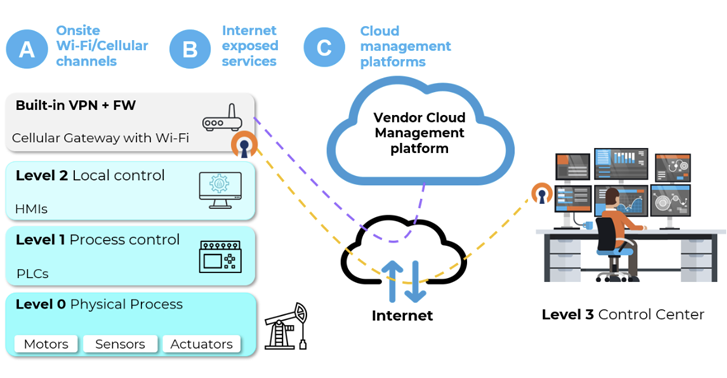

Tín nhiệm mạng | 38 lỗ hổng bảo mật đã được phát hiện trong các thiết bị IIoT không dây, có thể tạo thành bề mặt tấn công đáng kể cho các tác nhân đe dọa đang tìm cách khai thác các môi trường công nghệ vận hành

Tín nhiệm mạng | Weee! Dịch vụ giao đồ ăn Châu Á và Tây Ban Nha bị vi phạm dữ liệu làm lộ thông tin cá nhân của 1,1 triệu khách hàng.

Tín nhiệm mạng | Nhiều lỗ hổng bảo mật chưa được vá đã được phát hiện trong các dịch vụ Hệ thống quản lý tài liệu (DMS) mã nguồn mở và freemium từ bốn nhà cung cấp LogicalDOC, Mayan, ONLYOFFICE và OpenKM

Tín nhiệm mạng | Microsoft đã công bố phiên bản mới của công cụ tìm kiếm Bing được hỗ trợ bởi mô hình OpenAI thế hệ mới mạnh hơn ChatGPT và được đào tạo đặc biệt để tìm kiếm trên web

Tín nhiệm mạng | Mã khai thác cho một lỗ hổng zero-day ảnh hưởng đến bảng điều khiển quản trị GoAnywhere MFT có kết nối với Internet đã được phát hành.