Nhóm tin tặc có động cơ tài chính có tên Magnet Goblin đang lạm dụng các lỗ hổng ‘1-day’ để xâm nhập các máy chủ công khai và triển khai phần mềm độc hại trên các hệ thống Windows và Linux.

Lỗ hổng ‘1-day’ là những lỗi đã được tiết lộ công khai và đã có bản vá. Các tác nhân đe dọa cố gắng khai thác những lỗ hổng này trước khi mục tiêu có thể áp dụng các bản cập nhật bảo mật.

Mặc dù các cách khai thác thường không có sẵn ngay khi lỗ hổng được tiết lộ, nhưng một số lỗ hổng không quá khó để tìm ra cách lạm dụng. Ngoài ra, việc so sánh mã (reverse-engineering) [của bản vá với phiên bản trước đó] có thể tiết lộ vấn đề và cách khai thác nó.

Các nhà phân tích của Check Point cho biết rằng những kẻ đe dọa này nhanh chóng khai thác các lỗ hổng mới được tiết lộ, trong một số trường hợp khai thác lỗ hổng 1-day sau khi mã khai thác (PoC) được phát hành.

Một số thiết bị hoặc dịch vụ bị tin tặc nhắm tới là Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887, CVE-2024-21888, CVE-2024-21893, Apache ActiveMQ, ConnectWise ScreenConnect, Qlik Sense (CVE) -2023-41265, CVE-2023-41266, CVE-2023-48365) và Magento (CVE-2022-24086).

Magnet Goblin khai thác lỗ hổng để lây nhiễm phần mềm độc hại tùy chỉnh vào máy chủ, bao gồm NerbianRAT và MiniNerbian, cũng như một biến thể của công cụ đánh cắp thông tin JavaScript WARPWIRE.

Biến thể Linux

NerbianRAT dành cho Windows đã được phát hiện từ năm 2022, nhưng báo cáo của Check Point cho biết rằng một biến thể Linux của nó được Magnet Goblin sử dụng đã được lưu hành từ tháng 5 năm 2022.

Khi khởi chạy lần đầu, phần mềm độc hại sẽ thực hiện các hành động sơ bộ, bao gồm thu thập thông tin hệ thống như thời gian, tên người dùng và tên máy, tạo ID bot, thiết lập địa chỉ IP xác định làm máy chủ chính và phụ (primary and secondary host), đặt thư mục làm việc và tải khóa RSA công khai để mã hóa (AES) lưu lượng mạng.

Sau đó, NerbianRAT tải (load) cấu hình của nó, xác định thời gian hoạt động, khoảng thời gian để liên lạc với máy chủ điều khiển tấn công (C2) cũng như các tham số khác.

C2 có thể gửi một trong các lệnh sau tới phần mềm độc hại để thực thi trên hệ thống bị nhiễm:

- Yêu cầu thêm các hành động

- Thực thi lệnh Linux trong một luồng (thread) mới

- Gửi kết quả lệnh và dọn sạch tập tin; dừng mọi lệnh đang chạy

- Thực thi lệnh Linux ngay lập tức

- Không làm gì cả

- Sửa đổi khoảng thời gian kết nối

- Điều chỉnh và lưu cài đặt thời gian làm việc

- Trả về kết quả thời gian, cấu hình hoặc lệnh không hoạt động

- Cập nhật một biến cấu hình cụ thể

- Làm mới bộ đệm lệnh cho các lệnh thực thi của C2

MiniNerbian là phiên bản đơn giản của NerbianRAT, nó trao đổi với máy chủ C2 qua HTTP, chủ yếu được sử dụng để thực thi các hành động sau:

- Thực hiện lệnh của C2 và trả về kết quả

- Cập nhật lịch hoạt động

- Cập nhật cấu hình

Có thể Magnet Goblin sử dụng nó để dự phòng hoặc làm backdoor lén lút hơn trong một số trường hợp.

Check Point cho biết việc xác định các mối đe dọa như các cuộc tấn công của Magnet Goblin trong lượng lớn dữ liệu khai thác trong 1-day là một thách thức.

Việc vá lỗ hổng nhanh chóng là rất quan trọng để ngăn chặn việc khai thác 1-day, ngoài ra, các biện pháp bổ sung như phân đoạn mạng, bảo vệ endpoint và xác thực đa yếu tố có thể giúp giảm thiểu tác động của các vi phạm tiềm ẩn.

Nguồn: bleepingcomputer.com.

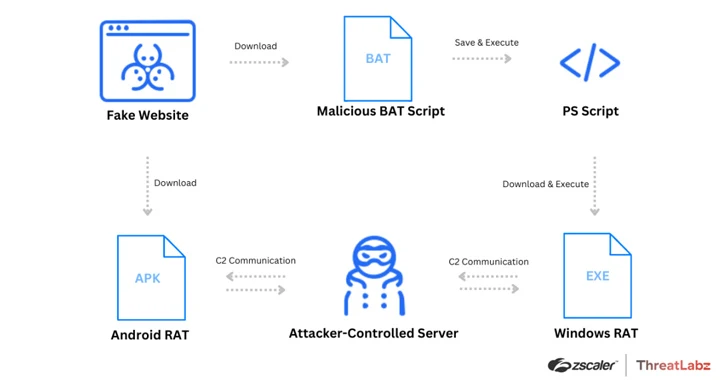

Tín nhiệm mạng | Các tác nhân đe dọa đã sử dụng các trang web giả mạo để quảng cáo phần mềm hội nghị trực tuyến phổ biến như Google Meet, Skype và Zoom để phát tán nhiều loại phần mềm độc hại, nhắm mục tiêu cả người dùng Android và Windows kể từ tháng 12 năm 2023

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật bảo mật để giải quyết một số lỗ hổng bảo mật, bao gồm hai lỗ hổng mà hãng cho biết đã bị khai thác trong thực tế.

Nhóm ransomware TheGhostSec và Stormous đang cùng nhau thực hiện các cuộc tấn công ransomware ở nhiều quốc gia khác nhau, bao gồm Việt Nam

Một tổ chức tài chính ở Việt Nam đã bị nhắm mục tiêu bởi một tác nhân đe dọa mới có tên Lotus Bane, được phát hiện lần đầu tiên vào tháng 3 năm 2023.

Tín nhiệm mạng | Hơn 225.000 bản ghi chứa thông tin đăng nhập OpenAI ChatGPT bị xâm phạm đã được rao bán trên thị trường ngầm từ tháng 1 đến tháng 10 năm 2023.

Tín nhiệm mạng | Ủy ban Châu Âu đã phạt Apple 1,8 tỷ euro, tương đương khoảng 1,95 triệu USD, vì lạm dụng sự thống trị thị trường trong việc phân phối ứng dụng phát nhạc trực tuyến cho người dùng iOS thông qua App Store để ngăn các nhà phát triển quảng cáo các dịch vụ rẻ hơn bên ngoài ứng dụng.