Một lỗ hổng zero-day mới đã được phát hiện trong Palo Alto Networks GlobalProtect VPN cho phép kẻ tấn công có thể thực thi mã tùy ý trên các thiết bị bị với đặc quyền root.

Lỗ hổng có mã CVE-2021-3064 (điểm CVSS: 9,8), ảnh hưởng đến các phiên bản PAN-OS 8.1 trước 8.1.17, được Công ty an ninh mạng Randori ở Massachusetts phát hiện và báo cáo.

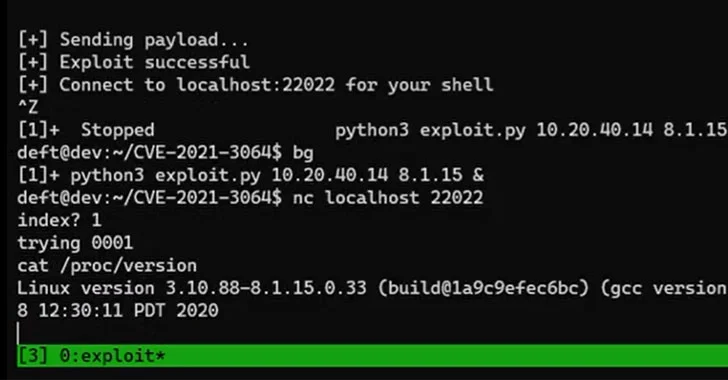

Các nhà nghiên cứu Randori cho biết chuỗi lỗ hổng sử dụng kỹ thuật HTTP smuggling và lỗi tràn bộ đệm để vượt qua kiểm tra xác thực trên máy chủ web và thực thi mã từ xa trên các cài đặt VPN của tường lửa vật lý và tường lửa ảo.

Chi tiết kỹ thuật liên quan đến CVE-2021-3064 hiện chưa được tiết lộ nhằm ngăn chặn các tác nhân đe dọa lạm dụng lỗ hổng để thực hiện các cuộc tấn công.

Palo Alto Networks cho biết vấn đề bắt nguồn từ lỗi tràn bộ đệm khi xử lí dữ liệu do người dùng cung cấp trong giao diện GlobalProtect portal and gateway. Việc khai thác lỗ hổng yêu cầu kẻ tấn công có quyền truy cập mạng vào giao diện GlobalProtect.

Thiết bị VPN là một trong những mục tiêu ưa thích của tin tặc. Để tránh nguy cơ bị tấn công, người dùng nên nhanh chóng tiến hành cài đặt/nâng cấp lên các phiên bản không bị ảnh hưởng của sản phẩm.

Palo Alto Networks cũng đưa ra một giải pháp khác cho các tổ chức bị ảnh hưởng là kích hoạt “threat signatures” cho ID 91820 và 91855 trên lưu lượng dành cho giao diện GlobalProtect portal and gateway để ngăn chặn các cuộc tấn công lạm dụng CVE-2021-3064.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Các nhà nghiên cứu của Google cho biết đã phát hiện một cuộc tấn công vào cuối tháng 8 đang khai thác một lỗ hổng zero-day trên hệ điều hành macOS

Tín nhiệm mạng | Mới đây, nhà cung cấp máy tính phân tán Citrix đã phát hành bản vá bảo mật để khắc phục hai lỗ hổng bao gồm một lỗi nghiêm trọng cho phép tấn công từ chối dịch vụ mà không cần xác thực.

Tín nhiệm mạng | Robinhood đã tiết lộ một vụ vi phạm bảo mật về việc tin tặc truy cập thông tin cá nhân trái phép, ảnh hưởng đến khoảng 7 triệu khách hàng (gần một phần ba người dùng của họ).

Tín nhiệm mạng | Microsoft vừa phát hành bản cập nhật bảo mật tháng 11 để vá 55 lỗ hổng, bao gồm sáu lỗ hổng zero-day - hai trong số đó đã và đang bị khai thác trong thực tế.

Tín nhiệm mạng | Một tin tặc đã đánh cắp tài sản tiền điện tử trị giá khoảng 55 triệu đô la từ bZx, một nền tảng tài chính phi tập trung cho phép người dùng vay, cho vay và theo dõi biến động của tiền điện tử.

Tín nhiệm mạng | ZDI của Trend Micro đã thưởng 1.081.250 đô la cho 61 lỗ hổng zero-day đã được khai thác tại Pwn2Own Austin 2021, với các khai thác thành công trên Samsung Galaxy S21 và máy in HP LaserJet vào ngày thứ ba của cuộc thi.