Các nhà nghiên cứu đã phát hiện một kỹ thuật tấn công mới có thể bị lạm dụng để lấy dấu vân tay (fingerprints) trên điện thoại thông minh nhằm vượt qua xác thực người dùng và chiếm quyền kiểm soát thiết bị.

Kỹ thuật tấn công được được đặt tên là BrutePrint, có thể vượt qua kiểm tra xác thực sinh trắc học bằng cách khai thác hai lỗ hổng zero-day trong framework xác thực dấu vân tay trên điện thoại thông minh.

Kỹ thuật này cho phép kẻ tấn công gửi hình ảnh dấu vân tay, không giới hạn số lần gửi, cho đến khi có kết quả khớp. Tuy nhiên, nó giả định trước rằng một tác nhân đe dọa đã sở hữu thiết bị mục tiêu.

Ngoài ra, nó còn yêu cầu kẻ tấn công sở hữu cơ sở dữ liệu dấu vân tay và thiết lập bao gồm một bảng vi điều khiển và một công cụ click tự động dùng để kiểm soát dữ liệu được gửi bởi cảm biến dấu vân tay để thực hiện cuộc tấn công với giá 15 đô la.

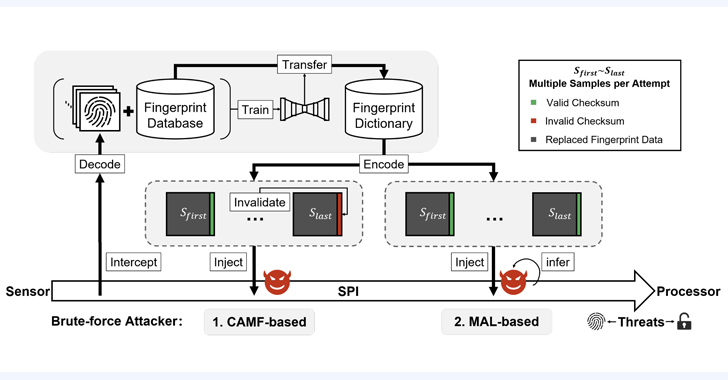

Các lỗ hổng, Cancel-after-match-fail (CAMF) và Match-after-lock (MAL), lợi dụng các vấn đề logic trong framework xác thực, phát sinh do thiếu biện pháp bảo vệ dữ liệu dấu vân tay trên Serial Peripheral Interface (SPI) của vân tay cảm biến.

Lỗ hổng đầu tiên, CAMF, cho phép tăng khả năng chịu lỗi của hệ thống bằng cách vô hiệu hóa kiểm tra checksum của dữ liệu dấu vân tay, do đó cho phép kẻ tấn công thử không giới hạn.

Mặt khác, MAL khai thác một kênh bên (side-channel) để lấy được kết quả trùng khớp của hình ảnh dấu vân tay trên thiết bị mục tiêu, ngay cả khi thiết bị đã chuyển sang chế độ khóa sau quá nhiều lần đăng nhập lặp lại.

Các nhà nghiên cứu giải thích rằng: “Mặc dù chế độ khóa được kiểm tra thêm trong Keyguard để vô hiệu hóa việc mở khóa, nhưng kết quả xác thực vẫn được thực hiện bởi TEE (Trusted Execution Environment)”.

"Vì kết quả xác thực thành công được trả về ngay lập tức khi mẫu phù hợp được đáp ứng, các cuộc tấn công kênh bên có thể lấy được kết quả dựa trên các hành vi như thời gian phản hồi và số lượng hình ảnh thu được".

Trong một nghiên cứu, BrutePrint đã được thử nghiệm trên 10 mẫu điện thoại thông minh khác nhau từ các hãng Apple, Huawei, OnePlus, OPPO, Samsung, Xiaomi và vivo, với vô số lần thử nghiệm trên các thiết bị Android và HarmonyOS và 10 lần thử nghiệm bổ sung trên các thiết bị iOS.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng được nhà nước Bắc Triều Tiên hậu thuẫn, hiện đang nhắm mục tiêu các máy chủ web Windows Internet Information Services (IIS) dễ bị tấn công để giành quyền truy cập ban đầu vào mạng công ty.

Tín nhiệm mạng | Một đối tượng nam, 28 tuổi đến từ Fleetwood, Hertfordshire, Vương quốc Anh đã bị kết tội truy cập máy tính trái phép với mục đích phạm tội và tống tiền ông chủ của mình.

Tín nhiệm mạng | GitLab đã phát hành bản cập nhật bảo mật khẩn cấp, phiên bản 16.0.1, để giải quyết một lỗi path traversal có định danh CVE-2023-2825, lỗ hổng đặc biệt nghiêm trọng có điểm CVSS v3.1: 10 trên thang 10.

Tín nhiệm mạng | Google đã ra mắt Mobile Vulnerability Rewards Program (Mobile VRP), một chương trình bug bounty mới sẽ trả thưởng cho các nhà nghiên cứu bảo mật cho các lỗ hổng được phát hiện trong các ứng dụng Android của công ty.

Tín nhiệm mạng | Phát hiện trojan truy cập từ xa mới trên Play Store ẩn trong một ứng dụng recording Android có tên là iRecorder với hàng chục nghìn lượt cài đặt.

Tín nhiệm mạng | PyPI đã tạm thời đình chỉ người dùng mới đăng ký cũng như không cho phép các dự án mới được tải lên nền tảng cho đến khi có thông báo mới.