HP đã chặn một chiến dịch email bao gồm một phần mềm độc hại được phát tán bởi một công cụ dropper do AI tạo ra.

Vào tháng 6 năm 2024, HP đã phát hiện một email lừa đảo có nội dung theo chủ đề hóa đơn phổ biến và đính kèm một tệp HTML được mã hóa. Patrick Schlapfer, nhà nghiên cứu tại HP, cho biết: "kẻ tấn công đã triển khai khóa giải mã AES trong mã JavaScript của tệp đính kèm. Điều này không phổ biến và là lý do chính khiến chúng tôi xem xét nó kỹ hơn".

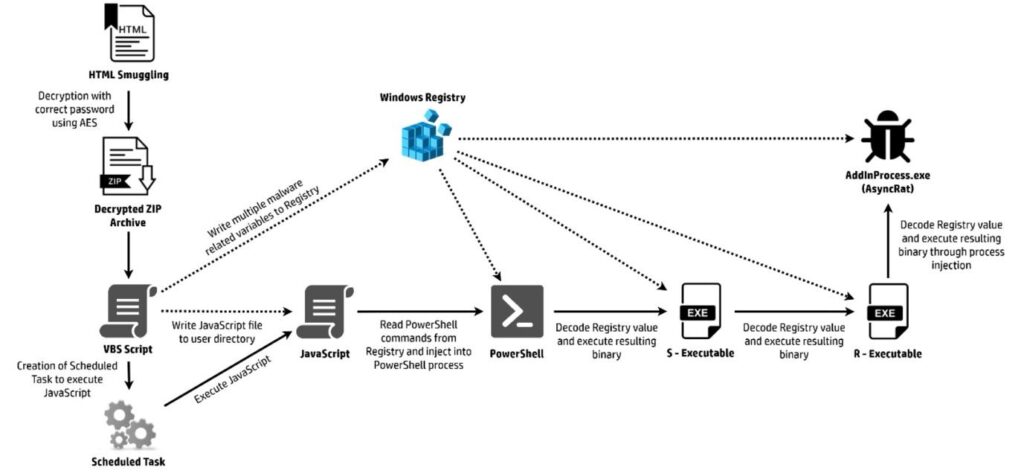

Mở tệp đính kèm sau khi đã giải mã sẽ hiển thị giao diện một trang web có chứa tập lệnh VBScript và mã độc đánh cắp thông tin (infostealer) có sẵn công khai AsyncRAT. VBScript là dropper cho payload infostealer. Nó ghi nhiều biến khác nhau vào Registry; lưu một tệp JavaScript vào thư mục người dùng, sau đó tệp sẽ được thực thi như một tác vụ được lập lịch. Một tập lệnh PowerShell được tạo ra và cuối cùng gây ra việc thực thi payload AsyncRAT.

Đáng chú ý, "VBScript được cấu trúc gọn gàng và mọi lệnh quan trọng đều được chú thích. Điều đó thật bất thường", Schlapfer cho biết thêm. Phần mềm độc hại thường được cố làm cho nó khó hiểu và không chứa bất kỳ chú thích nào. Trường hợp này thì ngược lại. Ngoài ra, nó được viết bằng tiếng Pháp, không phải ngôn ngữ phổ biến mà những kẻ phát triển phần mềm độc hại lựa chọn. Những manh mối này khiến các nhà nghiên cứu cho rằng tập lệnh này không phải do con người viết mà do gen-AI tạo ra.

Họ đã kiểm tra suy đoán này bằng cách sử dụng gen-AI của riêng họ để tạo ra một tập lệnh, với cấu trúc và bình luận rất giống. Mặc dù kết quả không phải là bằng chứng tuyệt đối, nhưng các nhà nghiên cứu tin chắc rằng dropper này được tạo ra thông qua gen-AI.

Alex Holland, đồng trưởng nhóm nghiên cứu mối đe dọa tại Schlapfer giải thích: “...Payload AsyncRAT được cung cấp miễn phí. Không có cơ sở hạ tầng nào, ngoài một máy chủ C&C để kiểm soát công cụ đánh cắp thông tin. Phần mềm độc hại này rất cơ bản và không được che giấu.”

Kết luận này củng cố khả năng rằng kẻ tấn công là người mới sử dụng gen-AI và có lẽ vì là người mới nên tập lệnh do AI tạo ra đã được để nguyên và có chú thích đầy đủ. Nếu không có chú thích, sẽ gần như không thể kết luận rằng tập lệnh do AI tạo ra hay không.

Nếu phần mềm độc hại này được tạo ra bởi một tác nhân đe dọa thiếu kinh nghiệm đã để lại manh mối về việc sử dụng AI, thì AI có thể bị lạm dụng rộng rãi hơn bởi những tác nhân đe dọa dày dặn kinh nghiệm hơn, những kẻ sẽ không để lại manh mối như vậy. Trên thực tế, có khả năng là như vậy - nhưng phần lớn là không thể phát hiện và không thể chứng minh được.

Nguồn: securityweek.com.

Tín nhiệm mạng | Các phiên bản giả mạo của các ứng dụng Android hợp pháp liên quan đến Spotify, WhatsApp và Minecraft đã được sử dụng để phát tán phiên bản mới phần mềm độc hại Necro. Một số ứng dụng độc hại cũng đã được tìm thấy trên Google Play Store, chúng đã được tải xuống tổng cộng 11 triệu lần

Tín nhiệm mạng | Một lỗ hổng bảo mật nghiêm trọng trong Microchip Advanced Software Framework (ASF) đã được phát hiện, nếu khai thác thành công có thể dẫn đến việc thực thi mã từ xa.

Tín nhiệm mạng | CISA đã thêm 05 lỗ hổng vào danh mục Các lỗ hổng bị khai thác đã biết (KEV), bao gồm một lỗ hổng thực thi mã từ xa ảnh hưởng đến Apache HugeGraph-Server.

Tín nhiệm mạng | GitLab đã phát hành bản vá bảo mật mới để giải quyết một lỗ hổng nghiêm trọng ảnh hưởng đến Community Edition (CE) và Enterprise Edition (EE) dẫn đến việc bỏ qua xác thực.

Tín nhiệm mạng | Theo những phát hiện mới từ Huntress, các tác nhân đe dọa đã nhắm vào ngành xây dựng bằng cách xâm nhập vào Phần mềm kế toán FOUNDATION.

Tín nhiệm mạng | Broadcom đã khắc phục một lỗ hổng nghiêm trọng trong VMware vCenter Server mà kẻ tấn công có thể khai thác để thực thi mã từ xa trên các máy chủ chưa được vá