Các nhà nghiên cứu bảo mật phát hiện lỗ hổng mới ảnh hưởng đến nhiều phiên bản cũ [vẫn đang được sử dụng] của bộ vi xử lý AMD và Intel, cho phép vượt qua các biện pháp bảo vệ hiện tại và thực hiện các cuộc tấn công speculative-execution dựa trên Spectre.

Các nhà nghiên cứu Johannes Wikner và Kaveh Razavi của ETH Zurich gọi nó là Retbleed. Các lỗ hổng được phát hiện có định danh CVE-2022-29900 (AMD) và CVE-2022-29901 (Intel), đã được các nhà sản xuất chip phát hành các biện pháp giảm thiểu phần mềm.

Retbleed là một khai thác bổ sung mới cho các cuộc tấn công Spectre hay Spectre-BTI (CVE-2017-5715 hoặc Spectre-V2). Nó lợi dụng các vấn đề trong một kỹ thuật tối ưu hóa được gọi là speculative execution khiến một chương trình truy cập vào các vị trí tùy ý trong không gian bộ nhớ của nó và làm rò rỉ thông tin nhạy cảm.

Spectre, một ví dụ của tấn công thực thi nhất thời (transient execution attack), dựa vào các lỗi thiết kế phần cứng để tác động đến chuỗi lệnh được thực thi phỏng đoán và làm rò rỉ các khóa hoặc mật khẩu mã hóa từ bên trong không gian địa chỉ bộ nhớ trong thiết bị của nạn nhân. Điều này đạt được thông qua các microarchitectural side channel như Flush+Reload.

Trong khi các biện pháp bảo vệ như Retpoline (hay "return trampoline") được xây dựng để ngăn cản các tấn công branch target injection (BTI), Retbleed được thiết kế để vượt qua biện pháp bảo vệ này và đạt được speculative code execution.

Các nhà nghiên cứu giải thích: "Retpolines hoạt động bằng cách thay thế các lệnh indirect jump và các lệnh call bằng các lệnh return".

"Retbleed cố gắng kiểm soát một lệnh return trong kernel để thực thi mã speculative tùy ý trong ngữ cảnh kernel. Nếu có đủ quyền kiểm soát các thanh ghi và/hoặc bộ nhớ tại lệnh return, kẻ tấn công có thể làm rò rỉ dữ liệu tùy ý".

Tóm lại, ý tưởng chính của Retbleed là sử dụng các return instruction như một vectơ tấn công để thực hiện speculation execution, từ đó có thể đoán được địa chỉ trả về của lệnh này giống như các indirect branches vì vậy khiến các biện pháp bảo vệ do Retpoline cung cấp không còn hiệu quả nữa.

AMD đã giới thiệu Jmp2Ret như một giải pháp phòng thủ mới, còn Intel khuyến nghị sử dụng Indirect Branch Restricted Speculation (eIBRS) để giải quyết lỗ hổng tiềm ẩn này.

Intel lưu ý rằng "hệ điều hành Windows sử dụng IBRS theo mặc định vì vậy không cần cập nhật bản vá", và cho biết họ đã làm việc với cộng đồng Linux để cung cấp các bản cập nhật phần mềm cho lỗ hổng.

Nguồn: thehackernews.com.

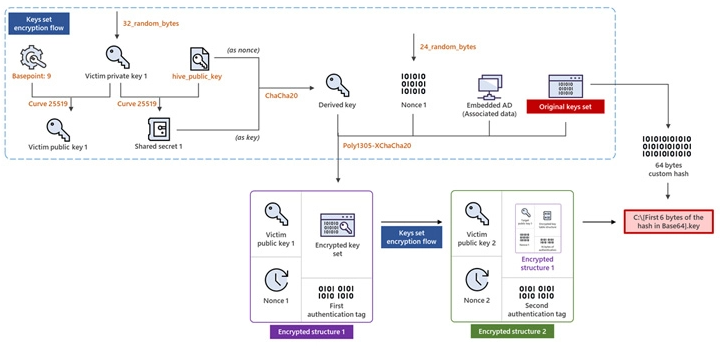

Tín nhiệm mạng | Những kẻ phát triển Hive ransomware-as-a-service (RaaS) đã nâng cấp và áp dụng phương pháp mã hóa phức tạp hơn cho phần mềm mã hóa tệp của chúng.

Tín nhiệm mạng | Một kẻ đe dọa ẩn danh đang rao bán một số cơ sở dữ liệu chứa hơn 22 terabyte (TB) thông tin bị đánh cắp của khoảng 1 tỷ công dân Trung Quốc với giá 10 bitcoin (khoảng 195.000 USD).

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật để giải quyết lỗ hổng zero-day mức cao trong trình duyệt web Chrome mà họ cho là đang bị khai thác trong thực tế.

Tín nhiệm mạng | HackerOne đã tiết lộ rằng một nhân viên của họ đã truy cập không đúng cách vào các báo cáo lỗ hổng bảo mật được gửi cho công ty vì mục đích thu lợi cá nhân.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết kỹ thuật và mã khai thác cho CVE-2022-28219

Tín nhiệm mạng | Google đã công bố một loạt cải tiến đối với dịch vụ quản lý mật khẩu (password manager) của mình nhằm tạo ra giao diện nhất quán hơn trên các nền tảng khác nhau.