Một lỗ hổng bảo mật hiện đã được vá trong Microsoft Outlook có thể bị kẻ tấn công khai thác để truy cập các mật khẩu đã được hash NT LAN Manager (NTLM) v2 khi mở một tệp độc hại.

Lỗ hổng có định danh CVE-2023-35636 (điểm CVSS: 6,5), đã được Microsoft giải quyết như một phần của bản cập nhật Patch Tuesday vào tháng 12 năm 2023.

Microsoft cho biết trong một tư vấn bảo mật được đưa ra vào tháng trước: “Trong kịch bản tấn công qua email, kẻ tấn công có thể khai thác lỗ hổng bằng cách gửi tệp đính kèm độc hại cho người dùng và thuyết phục họ mở tệp”.

Trong kịch bản tấn công dựa trên web, kẻ tấn công có thể xây dựng một trang web (hoặc lợi dụng một trang web bị xâm nhập cho phép lưu trữ nội dung do người dùng cung cấp) để lưu tệp độc hại được thiết kế để khai thác lỗ hổng này.”

Nói cách khác, kẻ tấn công sẽ phải lừa người dùng nhấp vào một liên kết, được chèn trong email lừa đảo hoặc được gửi qua tin nhắn, sau đó lừa họ mở tệp đó.

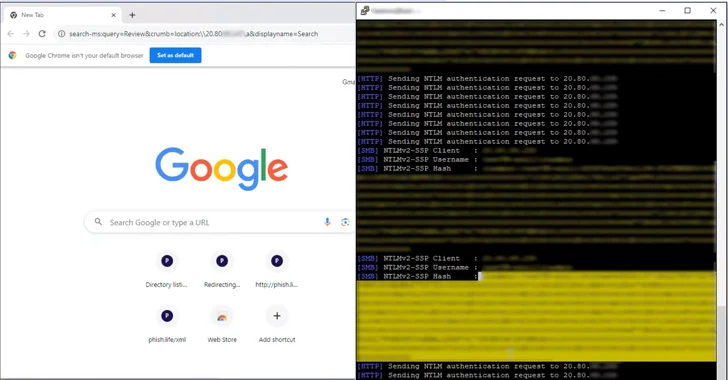

CVE-2023-35636 bắt nguồn từ chức năng chia sẻ lịch trong ứng dụng email Outlook, trong đó một email độc hại được tạo bằng cách chèn hai tiêu đề (header) "Content-Class" và "x-sharing-config-url" với các giá trị độc hại để làm tiết lộ mã băm NTLM của nạn nhân trong quá trình xác thực.

Nhà nghiên cứu bảo mật Dolev Taler của Varonis, người được cho là đã phát hiện và báo cáo lỗ hổng, cho biết các mã băm NTLM có thể bị rò rỉ bằng cách lạm dụng Windows Performance Analyser (WPA) và Windows File Explorer, hai phương thức tấn công này vẫn chưa được vá.

Phát hiện này được đưa ra khi Check Point tiết lộ về một trường hợp "xác thực bắt buộc" có thể bị lạm dụng để gây rò rỉ token NTLM của người dùng Windows bằng cách lừa nạn nhân mở tệp Microsoft Access giả mạo.

Vào tháng 10 năm 2023, Microsoft đã thông báo kế hoạch ngừng sử dụng NTLM trong Windows 11 để chuyển sang sử dụng Kerberos nhằm cải thiện tính bảo mật.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Cisco đang cảnh báo rằng một số sản phẩm Contact Center Solutions và Unified Communications Manager (CM) của họ dễ bị tấn công bởi một lỗ hổng thực thi mã từ xa nghiêm trọng.

Tín nhiệm mạng | Những người duy trì phần mềm tự động hóa quá trình tích hợp và triển khai liên tục mã nguồn mở Jenkins đã giải quyết 9 lỗ hổng bảo mật, bao gồm một lỗi nghiêm trọng có thể bị khai thác để RCE.

Tín nhiệm mạng | Vào ngày đầu tiên của cuộc thi Pwn2Own Automotive 2024, các nhà nghiên cứu bảo mật đã hack thành công một Tesla Modem và thu về tổng số tiền thưởng trị giá 722.500 USD cho 3 lần khai thác trùng lặp và 24 lần khai thác zero-day khác nhau.

Tín nhiệm mạng | Hơn 5.300 máy chủ GitLab tiếp xúc với internet có nguy cơ bị khai thác CVE-2023-7028, một lỗ hổng cho phép chiếm đoạt tài khoản không yêu cầu bất kỳ tương tác của người dùng mà GitLab đã cảnh báo vào đầu tháng này.

Tín nhiệm mạng | Hai package độc hại trên hệ thống quản lý package NPM được phát hiện đã lợi dụng GitHub để lưu trữ các khóa SSH được mã hóa Base64 bị đánh cắp từ hệ thống của các nhà phát triển.

Tín nhiệm mạng | Thứ Hai vừa qua, Ủy ban Chứng khoán và giao dịch của Mỹ đã xác nhận rằng tài khoản X của họ đã bị hack thông qua một cuộc tấn công hoán đổi SIM vào số điện thoại di động được liên kết với tài khoản.