Tin tặc đang khai thác một lỗ hổng nghiêm trọng trong ownCloud, có định danh CVE-2023-49103, có thể gây tiết lộ mật khẩu quản trị, thông tin xác thực máy chủ thư, và các khóa cấp phép (license key) trong các triển khai dạng container.

ownCloud là một giải pháp đồng bộ và chia sẻ file mã nguồn mở được sử dụng rộng rãi, được thiết kế để quản lý và chia sẻ dữ liệu thông qua một nền tảng tự lưu trữ.

Vào ngày 21 tháng 11, các nhà phát triển phần mềm đã phát hành thông báo bảo mật cho ba lỗ hổng có thể dẫn đến việc xâm phạm dữ liệu, kêu gọi các quản trị viên ownCloud áp dụng biện pháp giảm thiểu ngay lập tức.

Trong số ba lỗ hổng, CVE-2023-49103 có điểm nghiêm trọng (CVSS) tối đa 10.0/10 vì nó cho phép một kẻ tấn công từ xa thực thi phpinfo() thông qua ứng dụng 'graphapi' của ownCloud, dẫn đến tiết lộ các biến môi trường của máy chủ, bao gồm cả thông tin đăng nhập được lưu trong đó.

Tư vấn bảo mật của CVE-2023-49103 cho biết: "Trong các triển khai dạng container, các biến môi trường này có thể bao gồm dữ liệu nhạy cảm như mật khẩu quản trị ownCloud, thông tin xác thực máy chủ thư và khóa cấp phép".

Ngoài ra, nếu các dịch vụ khác trong cùng môi trường sử dụng các biến thể và cấu hình giống nhau, cùng một thông tin đăng nhập, thông tin bị lộ có thể được sử dụng để truy cập những dịch vụ đó, mở rộng thêm rủi ro về việc xâm phạm.

Hơn nữa, việc lạm dụng CVE-2023-49103 để thực hiện các cuộc tấn công đánh cắp dữ liệu không yêu cầu kỹ thuật phức tạp, và nhiều đối tượng đã và đang khai thác lỗ hổng này trong các cuộc tấn công.

Công ty theo dõi mối đe dọa Greynoise báo cáo rằng họ đã quan sát thấy cuộc tấn công đại trà khai thác lỗ hổng trong thực tế từ ngày 25 tháng 11, 2023, và đang có xu hướng tăng. Greynoise cũng đã phát hiện 12 địa chỉ IP khác nhau khai thác CVE-2023-49103.

Báo cáo tương tự từ Shadowserver cảnh báo rằng họ đã phát hiện hơn 11,000 trường hợp máy chủ dễ bị tấn công công khai trên internet, với đa số nằm ở Đức, Mỹ, Pháp và Nga.

Do tình trạng khai thác lỗ hổng tăng cao, quản trị viên ownCloud được khuyến nghị thực hiện biện pháp đối phó ngay lập tức để giảm thiểu rủi ro.

Biện pháp được đề xuất là xóa tệp 'owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php', tắt chức năng 'phpinfo' trong các container Docker và thay đổi các thông tin đăng nhập có thể bị lộ như mật khẩu quản trị ownCloud, máy chủ thư, thông tin xác thực cơ sở dữ liệu, và các khóa truy cập (access key) Object-Store/S3.

Lưu ý rằng việc tắt ứng dụng graphapi không giảm thiểu rủi ro, đối với cả môi trường container và non-container.

Nguồn: bleepingcomputer.com.

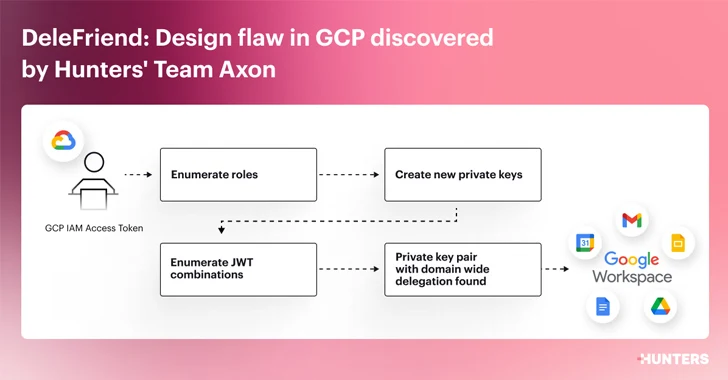

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện một "lỗ hổng thiết kế nghiêm trọng" trong tính năng ủy quyền trên toàn miền của Google Workspace có thể bị kẻ tấn công khai thác để leo thang đặc quyền và giành được quyền truy cập trái phép vào các API của Workspace

Tín nhiệm mạng | Nhóm nghiên cứu bảo mật đã phát hiện một vấn đề của "xác thực bắt buộc" có thể bị khai thác để rò rỉ token NTLM của người dùng Windows bằng cách lừa nạn nhân mở một tệp Microsoft Access độc hại

Tín nhiệm mạng | Một nghiên cứu mới đã chứng minh rằng những kẻ tấn công mạng thụ động có thể lấy được các khóa bí mật từ máy chủ SSH dễ bị tấn công bằng cách quan sát thời điểm xảy ra lỗi tính toán trong khi kết nối đang được thiết lập

Tín nhiệm mạng | Các nhà bảo trì phần mềm chia sẻ tệp nguồn mở ownCloud đã cảnh báo về ba lỗ hổng bảo mật nguy hiểm có thể bị lạm dụng để gây lộ thông tin nhạy cảm và sửa đổi các tệp tin trái phép

Tín nhiệm mạng | Một nghiên cứu mới đã phát hiện ra các lỗ hổng có thể bị khai thác để vượt qua xác thực Windows Hello trên máy tính xách tay Dell Inspiron 15, Lenovo ThinkPad T14 và Microsoft Surface Pro X.