Một công cụ trò chơi mã nguồn mở phổ biến có tên Godot Engine đang bị sử dụng sai mục đích như một phần của chiến dịch phần mềm độc hại GodLoader mới , lây nhiễm hơn 17.000 hệ thống kể từ ít nhất tháng 6 năm 2024.

"Tội phạm mạng đã lợi dụng Godot Engine để thực thi mã GDScript, mã này kích hoạt các lệnh độc hại và phát tán phần mềm độc hại. Kỹ thuật này vẫn chưa bị hầu hết các công cụ diệt vi-rút trong VirusTotal phát hiện " - Check Point cho biết.

Phiên bản mới nhất là Godot Engine, một nền tảng phát triển trò chơi cho phép người dùng thiết kế trò chơi 2D và 3D trên nhiều nền tảng, bao gồm Windows, macOS, Linux, Android, iOS, PlayStation, Xbox, Nintendo Switch và web.

Việc hỗ trợ đa nền tảng cũng khiến nó trở thành một công cụ hấp dẫn trong tay kẻ tấn công, những kẻ giờ đây có thể lợi dụng nó để nhắm mục tiêu và lây nhiễm các thiết bị trên quy mô lớn, từ đó mở rộng phạm vi tấn công một cách hiệu quả.

Điều làm cho chiến dịch này nổi bật là nó tận dụng Stargazers Ghost Network – trong trường hợp này là một tập hợp khoảng 200 kho lưu trữ GitHub và hơn 225 tài khoản giả mạo – làm phương tiện phân phối cho GodLoader.

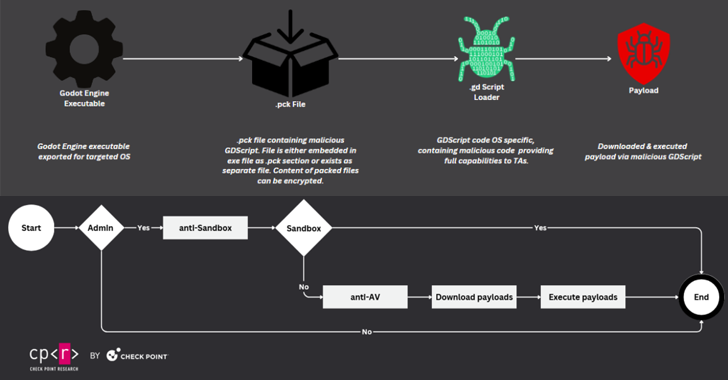

Các cuộc tấn công được quan sát vào ngày 12 tháng 9, ngày 14 tháng 9, ngày 29 tháng 9 và ngày 3 tháng 10 năm 2024 đã được phát hiện sử dụng các tệp thực thi Godot Engine, còn được gọi là tệp pack (hoặc .PCK), để thả phần mềm độc hại, sau đó chịu trách nhiệm tải xuống và thực thi các phần mềm tải trọng giai đoạn cuối như RedLine Stealer và trình khai thác tiền điện tử XMRig từ kho lưu trữ Bitbucket.

Ngoài ra, trình tải còn kết hợp các tính năng để bỏ qua phân tích trong môi trường hộp cát và ảo, thêm toàn bộ ổ đĩa C:\ vào danh sách loại trừ của Microsoft Defender Antivirus để ngăn chặn việc phát hiện phần mềm độc hại.

Công ty an ninh mạng cho biết các hiện vật GodLoader chủ yếu hướng đến mục tiêu là các máy tính chạy Windows, mặc dù công ty lưu ý rằng việc điều chỉnh chúng để lây nhiễm vào các hệ thống macOS và Linux là điều dễ dàng.

Hơn nữa, trong khi các cuộc tấn công hiện tại liên quan đến việc kẻ tấn công xây dựng các tệp thực thi Godot Engine tùy chỉnh để phát tán phần mềm độc hại, thì mức độ nghiêm trọng có thể tăng lên bằng cách can thiệp vào một trò chơi hợp pháp do Godot xây dựng sau khi có được khóa mã hóa đối xứng dùng để trích xuất tệp .PCK.

Tuy nhiên, có thể ngăn chặn loại tấn công này bằng cách chuyển sang thuật toán khóa bất đối xứng (hay còn gọi là mật mã khóa công khai) dựa trên cặp khóa công khai và riêng tư để mã hóa/giải mã dữ liệu.

Để phản hồi lại những phát hiện này, nhóm bảo mật Godot cho biết Godot Engine là một hệ thống lập trình với ngôn ngữ kịch bản tương tự như thời gian chạy Python và Ruby, khuyến cáo người dùng đảm bảo rằng các tệp thực thi đã tải xuống được một bên đáng tin cậy ký và tránh chạy phần mềm bị bẻ khóa.

"Có thể viết các chương trình độc hại bằng bất kỳ ngôn ngữ lập trình nào", công ty này cho biết.

Chiến dịch độc hại này là một lời nhắc nhở nữa về cách kẻ tấn công thường lợi dụng các dịch vụ và thương hiệu hợp pháp để trốn tránh các cơ chế bảo mật, buộc người dùng chỉ tải xuống phần mềm từ các nguồn đáng tin cậy.

"Những kẻ đe dọa đã sử dụng khả năng viết kịch bản của Godot để tạo ra các trình tải tùy chỉnh mà nhiều giải pháp bảo mật thông thường không phát hiện được. Kết hợp phương pháp phân phối có mục tiêu cao và kỹ thuật kín đáo, không bị phát hiện đã dẫn đến tỷ lệ lây nhiễm cực kỳ cao. Phương pháp tiếp cận đa nền tảng này tăng cường tính linh hoạt của phần mềm độc hại, cung cấp cho các tác nhân đe dọa một công cụ mạnh mẽ có thể dễ dàng nhắm mục tiêu vào nhiều hệ điều hành. Phương pháp này cho phép kẻ tấn công phân phối phần mềm độc hại hiệu quả hơn trên nhiều thiết bị khác nhau, tối đa hóa phạm vi tiếp cận và tác động của chúng” - Check Point cho biết.

Nguồn: thehackernews.com

Tín nhiệm mạng | T-Mobile cho biết nhóm tin tặc "Salt Typhoon" gần đây đã xâm nhập vào hệ thống của họ như một phần trong loạt vụ xâm nhập viễn thông, trước tiên chúng đã xâm nhập vào một số bộ định tuyến của họ để tìm cách điều hướng ngang qua mạng. Tuy nhiên, công ty cho biết các kỹ sư của họ đã chặn được những kẻ tấn công trước khi chúng có thể lây lan thêm trên mạng và truy cập thông tin khách hàng.

Tín nhiệm mạng | Nhóm tin tặc liên kết với Nga có tên gọi RomCom có liên quan đến việc khai thác lỗ hổng zero-day của 2 lỗ hổng bảo mật, một trong Mozilla Firefox và một trong Microsoft Windows, như một phần của các cuộc tấn công được thiết kế để đưa phần mềm độc hại cùng tên vào hệ thống.

Tín nhiệm mạng | Meta thông báo rằng họ đã xóa 2 triệu tài khoản trên khắp các nền tảng của mình kể từ đầu năm có liên quan đến các hành vi lừa đảo theo nhiều cách thức khác nhau.

Tín nhiệm mạng | Gã khổng lồ viễn thông Hoa Kỳ T-Mobile đã xác nhận rằng họ cũng nằm trong số các công ty bị các tác nhân đe dọa từ Trung Quốc nhắm tới để truy cập vào thông tin có giá trị.

Tín nhiệm mạng | Các tài liệu pháp lý được công bố trong cuộc chiến pháp lý đang diễn ra giữa WhatsApp của Meta và NSO Group đã tiết lộ rằng nhà cung cấp phần mềm gián điệp của Israel đã sử dụng nhiều lỗ hổng nhắm vào ứng dụng nhắn tin để phân phối Pegasus.

Tín nhiệm mạng | Hôm nay là ngày phát hành bản vá lỗi tháng 11 năm 2024 của Microsoft, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, bao gồm 4 lỗ hổng zero-day, trong đó có 2 lỗ hổng đang bị khai thác tích cực.