Các nhà nghiên cứu bảo mật đang cảnh báo về sự gia tăng đột biến của các chiến dịch lừa đảo qua email đang lạm dụng dịch vụ Google Cloud Run để phát tán nhiều loại trojan ngân hàng khác nhau như Astaroth (còn gọi là Guildma), Mekotio, và Ousaban (còn gọi là Javali) tới các mục tiêu trên khắp Châu Mỹ Latinh (LATAM) và Châu Âu .

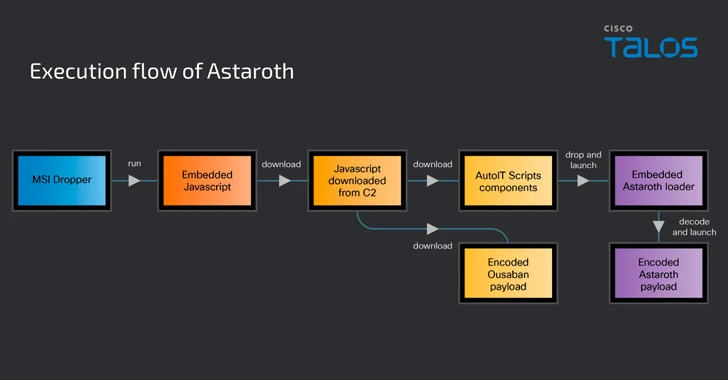

Vào tuần trước, các nhà nghiên cứu của Cisco Talos đã tiết lộ rằng: “Chuỗi lây nhiễm liên quan đến các dòng phần mềm độc hại này sử dụng Microsoft Installers (MSI) độc hại có chức năng như một công cụ thả (dropper) hoặc tải xuống (downloader) (các) payload mã độc”.

Các chiến dịch phát tán phần mềm độc hại, được phát hiện từ tháng 9 năm 2023, đã sử dụng cùng một kho lưu trữ trên Google Cloud, điều này cho thấy mối liên kết tiềm ẩn giữa các tác nhân đe dọa đằng sau các chiến dịch này.

Google Cloud Run là một nền tảng cho phép người dùng chạy các dịch vụ phía người dùng và phía náy chủ, thực hiện các tác vụ hàng loạt, triển khai các trang web và ứng dụng cũng như xử lý khối lượng công việc theo hàng đợi mà không cần phải quản lý hoặc mở rộng quy mô cơ sở hạ tầng.

Các nhà nghiên cứu cho biết: “Các tác nhân độc hại có thể xem Google Cloud Run là một cách tích kiệm chi phí nhưng hiệu quả để triển khai cơ sở hạ tầng phân phối trên các nền tảng mà hầu hết các tổ chức có thể không ngăn cản các hệ thống nội bộ truy cập”.

Phần lớn các hệ thống được sử dụng để gửi tin nhắn lừa đảo có nguồn gốc từ Brazil, Mỹ, Nga, Mexico, Argentina, Ecuador, Nam Phi, Pháp, Tây Ban Nha và Bangladesh. Các email có chủ đề liên quan đến hóa đơn hoặc chứng từ tài chính và thuế.

Được chèn trong các tin nhắn này là các liên kết đến một trang web được lưu trữ trên ứng dụng run[.], dẫn đến việc tải về tệp nén ZIP chứa tệp MSI độc hại trực tiếp hoặc chuyển hướng đến kho lưu trữ Google Cloud, nơi lưu trữ các phần mềm độc hại.

Ngoài ra, các tác nhân đe dọa đang sử dụng thủ thuật khoanh vùng địa lý bằng cách chuyển hướng người dùng truy cập các URL này đến một trang web hợp pháp nếu địa chỉ IP của họ đến từ Mỹ.

Bên cạnh việc lợi dụng cơ sở hạ tầng giống nhau để phát tán Mekotio và Astaroth, chuỗi lây nhiễm liên quan đến Astaroth còn đóng vai trò như một phương tiện để phân phối Ousaban.

Astaroth, Mekotio và Ousaban đều được thiết kế để nhắm mục tiêu các tổ chức tài chính, theo dõi hoạt động duyệt web của người dùng cũng như ghi lại các lần gõ phím và chụp ảnh màn hình nếu một trong các trang web ngân hàng mục tiêu được mở.

Sự phát triển này diễn ra trong bối cảnh các chiến dịch lừa đảo phát tán các dòng phần mềm độc hại như DCRat, Remcos RAT và DarkVNC có khả năng thu thập dữ liệu nhạy cảm và chiếm quyền kiểm soát các máy chủ bị xâm nhập.

Nó cũng theo sau sự gia tăng các tác nhân đe dọa triển khai mã QR trong các cuộc tấn công lừa đảo qua email để lừa nạn nhân tiềm năng cài đặt phần mềm độc hại trên thiết bị di động của họ.

Các hoạt động lừa đảo này càng gia tăng bởi sự sẵn có của các bộ công cụ lừa đảo như Greatness và Tycoon.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch độc hại như vậy, người dùng nên cảnh giác khi nhận được các email đáng ngờ chứa liên kết đến các trang lưu trữ phần mềm không rõ nguồn gốc, cũng như không tải xuống và cài đặt các tệp không tin cậy trên thiết bị của mình.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Thông tin chi tiết về một lỗ hổng có độ nghiêm trọng mức cao trong ứng dụng Shortcut của Apple đã được tiết lộ.

Tín nhiệm mạng | Hai đối tượng người Trung Quốc phải đối mặt với án tù 20 năm sau khi bị bắt và bị kết tội gửi hơn 5.000 chiếc iPhone giả trị giá hơn 3 triệu USD cho Apple với mục đích thay thế chúng bằng thiết bị chính hãng

Tín nhiệm mạng | Tác nhân đe dọa đang sử dụng công cụ network mapping nguồn mở có tên SSH-Snake để tìm kiếm các khóa bí mật mà không bị phát hiện và mở rộng phạm vi xâm nhập trên cơ sở hạ tầng của nạn nhân.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã xác định được hai lỗ hổng cho phép vượt qua kiểm tra xác thực trong phần mềm Wi-Fi nguồn mở có trong các thiết bị Android, Linux và ChromeOS

Tín nhiệm mạng | Một nhóm các nhà nghiên cứu học thuật cho biết rằng một loạt cuộc tấn công mới có tên ‘VoltSchemer’ có thể đưa ra các lệnh thoại để điều khiển trợ lý giọng nói trên điện thoại thông minh thông qua từ trường phát ra từ bộ sạc không dây.

Tín nhiệm mạng | Các máy chủ Microsoft Exchange có thể dễ bị tấn công trước lỗ hổng leo thang đặc quyền nghiêm trọng có định danh CVE-2024-21410 mà tin tặc đang lạm dụng khai thác trong thực tế