Lazarus, nhóm tin tặc khét tiếng của Bắc Triều Tiên đứng sau cuộc tấn công chuỗi cung ứng nhắm vào 3CX, cũng đã xâm phạm hai tổ chức cơ sở hạ tầng quan trọng trong lĩnh vực điện và năng lượng và hai doanh nghiệp khác bằng cách sử dụng ứng dụng X_TRADER bị nhiễm trojan.

Các phát hiện mới, được cung cấp bởi Nhóm Threat Hunter của Symantec, đã xác nhận những nghi ngờ trước đó rằng việc xâm phạm ứng dụng X_TRADER đã ảnh hưởng đến nhiều tổ chức khác ngoài 3CX. Tên của các tổ chức hiện chưa được tiết lộ.

Eric Chien, giám đốc ứng cứu bảo mật tại Symantec cho biết các cuộc tấn công đã diễn ra từ tháng 9 đến tháng 11 năm 2022, "tác động của những vụ lây nhiễm này hiện chưa rõ".

Sự phát triển diễn ra khi Mandiant tiết lộ rằng sự cố xâm phạm của phần mềm ứng dụng máy tính để bàn 3CX vào tháng trước được tạo điều kiện bởi một vi phạm chuỗi cung ứng phần mềm khác nhắm vào X_TRADER trong năm 2022, mà một nhân viên đã tải xuống máy tính cá nhân của họ.

Hiện tại vẫn chưa rõ bằng cách nào UNC4736, tác nhân đe dọa liên quan đến Bắc Triều Tiên, đã can thiệp vào X_TRADER, một phần mềm giao dịch được phát triển bởi công ty Trading Technologies. Mặc dù dịch vụ đã ngừng hoạt động vào tháng 4 năm 2020, nhưng nó vẫn có sẵn để tải xuống trên trang web của công ty vào thời điểm năm ngoái.

Cuộc điều tra của Mandiant đã phát hiện ra một backdoor có tên VEILEDSIGNAL được đưa vào bên trong ứng dụng X_TRADER bị xâm phạm cho phép kẻ tấn công truy cập vào máy tính của nhân viên và lấy cắp thông tin đăng nhập của họ, sau đó sử dụng backdoor này để xâm phạm mạng của 3CX, mở rộng phạm vi tấn công và xâm phạm các môi trường Windows và macOS để lây nhiễm mã độc.

Cuộc tấn công dường như có nhiều điểm tương đồng với các nhóm và chiến dịch liên quan đến Triều Tiên trước đây nhắm vào các công ty tiền điện tử.

Công ty con của Google Cloud cho rằng hoạt động này được liên kết với AppleJeus, một chiến dịch dai dẳng nhắm vào các công ty tiền điện tử vì mục đích tài chính. Công ty bảo mật CrowdStrike trước đây cũng đã quy kết cuộc tấn công cho một nhóm con của Lazarus mà họ gọi là Labyrinth Chollima.

Trong báo cáo phân tích về sự thay đổi trong chiến dịch của Nhóm Lazarus, ESET đã tiết lộ một mã độc mới có tên SimplexTea đã dùng chung cơ sở hạ tầng mạng được UNC4736 sử dụng, bổ sung thêm bằng chứng cho thấy vụ tấn công 3CX là do mối đe dọa từ Bắc Triều Tiên gây ra.

Nhà nghiên cứu mã độc ESET Marc-Etienne M .Léveillé cho biết: "Phát hiện của Mandiant về cuộc tấn công chuỗi cung ứng thứ hai tạo điều kiện cho việc xâm phạm 3CX cho thấy Lazarus có thể đang ngày càng chuyển sang kỹ thuật này để giành được quyền truy cập ban đầu vào các mạng của mục tiêu".

Sự xâm phạm ứng dụng X_TRADER cũng cho thấy động cơ tài chính của nhóm Lazarus (còn được gọi là HIDDEN COBRA) - tập hợp của một số nhóm nhỏ có trụ sở tại Bắc Triều Tiên tham gia vào các hoạt động gián điệp và tội phạm mạng thay mặt cho Vương quốc Ẩn sĩ (Hermit Kingdom) và trốn tránh các lệnh trừng phạt quốc tế.

Symantec kết luận rằng: "Việc phát hiện ra 3CX đã bị xâm phạm bởi một cuộc tấn công chuỗi cung ứng khác trước đó khiến rất có khả năng các tổ chức khác sẽ bị ảnh hưởng bởi chiến dịch này, chiến dịch hiện có phạm vi rộng hơn nhiều so với dự đoán ban đầu".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Tiết lộ về lỗ hổng zero-day trong Google Cloud Platform (GCP) có thể cho phép các tác nhân đe dọa ẩn giấu ứng dụng độc hại, không thể xóa được, bên trong tài khoản Google của nạn nhân.

Tín nhiệm mạng | Cisco và VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng bảo mật nghiêm trọng trong các sản phẩm của họ mà các tác nhân độc hại có thể khai thác để thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.

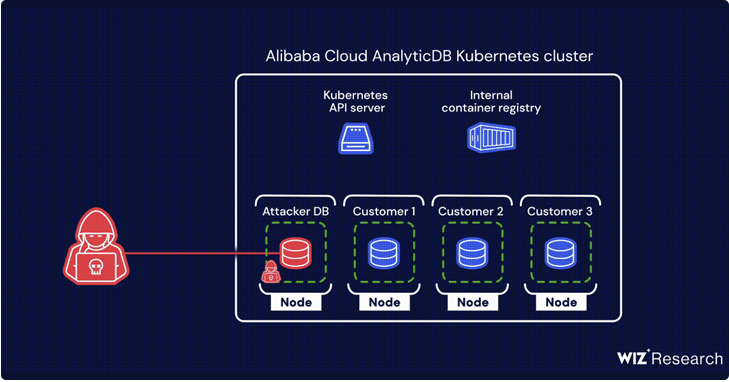

Tín nhiệm mạng | Nhóm hai lỗ hổng nghiêm trọng đã được tìm thấy trong ApsaraDB RDS cho PostgreSQL và AnalyticDB cho PostgreSQL của Alibaba Cloud. Các lỗ hổng này có thể bị khai thác để vi phạm các cơ chế bảo vệ cách ly đối tượng thuê và truy cập dữ liệu nhạy cảm của các khách hàng khác.

Tín nhiệm mạng | Google đã phát hành bản cập nhật bảo mật cho trình duyệt web Chrome để khắc phục lỗ hổng zero-day thứ hai đang bị khai thác trong các cuộc tấn công trong năm nay.

Tín nhiệm mạng | Tháng 3 năm 2023 là tháng xảy ra nhiều vụ tấn công nhất được các nhà phân tích an ninh mạng ghi nhận trong những năm gần đây, với 459 cuộc tấn công, tăng 91% so với tháng trước và 62% so với tháng 3 năm 2022

Tín nhiệm mạng | Các tác nhân đe dọa đằng sau hoạt động của ransomware LockBit đã phát triển các công cụ mới có thể mã hóa các tệp trên các thiết bị chạy hệ điều hành macOS của Apple.