Apple đã phát hành các bản cập nhật bảo mật khẩn cấp để khắc phục hai lỗ hổng zero-day đang bị lạm dụng trong các cuộc tấn công và ảnh hưởng đến các thiết bị iPhone, iPad và Mac, nâng tổng số zero-day đã được vá từ đầu năm lên 20.

Trong một tư vấn bảo mật, Apple cho biết họ "đã nhận được báo cáo cho biết vấn đề này có thể đã bị lạm dụng trên các phiên bản iOS trước iOS 16.7.1,".

Hai lỗ hổng được phát hiện trong trình duyệt WebKit (CVE-2023-42916 và CVE-2023-42917), cho phép kẻ tấn công truy cập vào thông tin nhạy cảm và thực thi mã tùy ý trên các thiết bị bị ảnh hưởng thông qua các trang web độc hại.

Công ty cho biết đã giải quyết các lỗ hổng cho các thiết bị đang chạy phiên bản iOS 17.1.2, iPadOS 17.1.2, macOS Sonoma 14.1.2 và Safari 17.1.2 với việc cải thiện việc kiểm tra dữ liệu đầu vào và khóa (locking).

Danh sách các thiết bị Apple bị ảnh hưởng, bao gồm:

- iPhone XS và các mẫu mới hơn

- iPad Pro 12.9-inch thế hệ thứ 2 và mới hơn, iPad Pro 10.5-inch, iPad Pro 11-inch thế hệ thứ 1 và mới hơn, iPad Air thế hệ thứ 3 và mới hơn, iPad thế hệ thứ 6 và mới hơn, và iPad mini thế hệ thứ 5 và mới hơn

- Mac đang chạy macOS Monterey, Ventura, Sonoma

Nhà nghiên cứu bảo mật Clément Lecigne thuộc nhóm Phân tích môi đe dọa (TAG) của Google đã phát hiện và báo cáo cả hai zero-day.

Thông tin liên quan về việc khai thác các lỗ hổng trong thực tế hiện chưa được tiết lộ để tránh bị tin tặc lạm dụng nhiều hơn.

Apple gần đây cũng đã vá ba zero-day khác (CVE-2023-41991, CVE-2023-41992, và CVE-2023-41993) được báo cáo bởi các nhà nghiên cứu của Citizen Lab và Google TAG và bị tin tặc lạm dụng để triển khai phần mềm gián điệp Predator.

Để giảm thiểu các rủi ro tiềm ẩn, người dùng nên nhanh chóng kiểm tra và cập nhật bản vá cho các sản phẩm đang sử dụng ngay khi có thể.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Tin tặc đang khai thác một lỗ hổng nghiêm trọng trong ownCloud, CVE-2023-49103, có thể gây tiết lộ mật khẩu quản trị, thông tin xác thực máy chủ thư, và các khóa cấp phép trong các triển khai dạng container

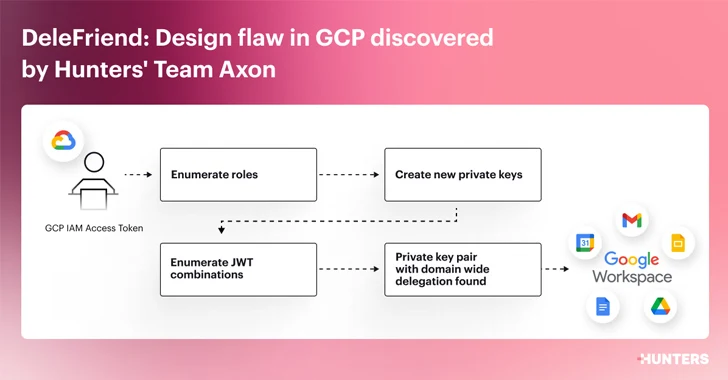

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện một "lỗ hổng thiết kế nghiêm trọng" trong tính năng ủy quyền trên toàn miền của Google Workspace có thể bị kẻ tấn công khai thác để leo thang đặc quyền và giành được quyền truy cập trái phép vào các API của Workspace

Tín nhiệm mạng | Nhóm nghiên cứu bảo mật đã phát hiện một vấn đề của "xác thực bắt buộc" có thể bị khai thác để rò rỉ token NTLM của người dùng Windows bằng cách lừa nạn nhân mở một tệp Microsoft Access độc hại

Tín nhiệm mạng | Một nghiên cứu mới đã chứng minh rằng những kẻ tấn công mạng thụ động có thể lấy được các khóa bí mật từ máy chủ SSH dễ bị tấn công bằng cách quan sát thời điểm xảy ra lỗi tính toán trong khi kết nối đang được thiết lập

Tín nhiệm mạng | Các nhà bảo trì phần mềm chia sẻ tệp nguồn mở ownCloud đã cảnh báo về ba lỗ hổng bảo mật nguy hiểm có thể bị lạm dụng để gây lộ thông tin nhạy cảm và sửa đổi các tệp tin trái phép