Ba lỗ hổng bảo mật được phát hiện trong ứng dụng quản lý thư viện CocoaPods cho các dự án Cocoa Swift và Objective-C có thể bị khai thác để tiến hành các cuộc tấn công chuỗi cung ứng phần mềm, gây ra rủi ro nghiêm trọng đối với người dùng cuối.

Các nhà nghiên cứu Reef Spektor và Eran Vaknin của EVA Information Security cho biết rằng "các lỗ hổng bảo mật cho phép bất kỳ kẻ xấu nào tuyên bố quyền sở hữu đối với hàng nghìn pod chưa được xác nhận và chèn mã độc vào nhiều ứng dụng iOS và macOS phổ biến nhất".

Công ty bảo mật cho biết ba vấn đề này đã được CocoaPods giải quyết vào tháng 10 năm 2023.

Một trong số này là CVE-2024-38368 (điểm CVSS: 9.3), cho phép kẻ tấn công lạm dụng quy trình "Claim Your Pods" và chiếm quyền kiểm soát gói (package), dẫn đến việc can thiệp vào mã nguồn và thực hiện những thay đổi độc hại. Tuy nhiên, điều này yêu cầu tất cả những người bảo trì trước đó phải bị xóa khỏi dự án.

Nguồn gốc của vấn đề bắt nguồn từ năm 2014, khi quá trình chuyển đổi (migration) sang máy chủ Trunk đã khiến hàng nghìn package không rõ chủ sở hữu (hoặc chưa được xác nhận), cho phép kẻ tấn công sử dụng API công khai để xác nhận chủ sở hữu các pod và địa chỉ email có trong mã nguồn CocoaPods ("unclaimed-pods@cocoapods.org") để chiếm quyền kiểm soát.

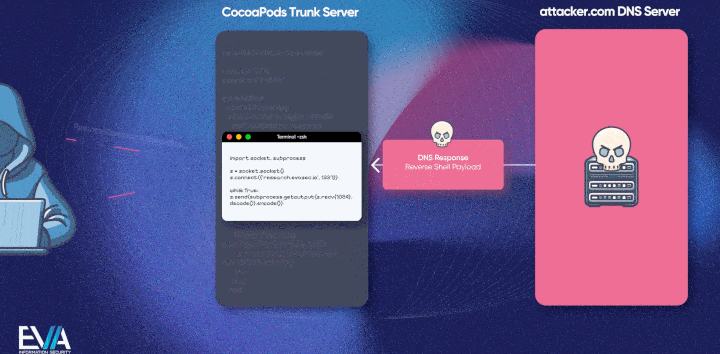

Lỗi thứ hai thậm chí còn nghiêm trọng hơn (CVE-2024-38366, điểm CVSS: 10.0), cho phép kẻ tấn công lợi dụng quy trình xác minh email không an toàn để thực thi mã tùy ý trên máy chủ Trunk, sau đó có thể được sử dụng để thao túng hoặc thay thế các package.

Lỗ hổng thứ 3 cũng được phát hiện trong thành phần xác minh địa chỉ email của dịch vụ này (CVE-2024-38367, điểm CVSS: 8,2), có thể bị khai thác để lừa người nhận nhấp vào liên kết xác minh trông có vẻ vô hại, nhưng thực tế, nó chuyển hướng yêu cầu đến miền do kẻ tấn công kiểm soát để có quyền truy cập vào mã xác thực phiên của nhà phát triển.

Nguy hiểm hơn, điều này có thể được nâng cấp thành cuộc tấn công chiếm đoạt tài khoản không cần nhấp chuột bằng cách giả mạo tiêu đề HTTP – tức là sửa đổi trường tiêu đề X-Forwarded-Host – và lợi dụng các công cụ bảo mật email được cấu hình không an toàn.

Các nhà nghiên cứu cho biết: "Chúng tôi phát hiện ra rằng hầu hết mọi chủ sở hữu pod đều đăng ký email tổ chức của họ trên máy chủ Trunk, điều này khiến họ dễ bị tấn công bởi lỗ hổng chiếm quyền điều khiển không cần nhấp chuột".

Trước đó, vào tháng 3 năm 2023, Checkmarx tiết lộ rằng một tên miền phụ bị bỏ quên liên quan đến ứng dụng quản lý thư viện ("cdn2.cocoapods[.]org") có thể đã bị kẻ tấn công chiếm đoạt thông qua GitHub Pages với mục đích lưu trữ các payload của chúng.

Nguồn: thehackernews.com.

Patelco Credit Union tiết lộ rằng họ đã gặp phải một cuộc tấn công ransomware khiến một số hệ thống ngân hàng phải tạm thời đóng cửa để hạn chế tác động của sự cố.

Juniper Networks đã phát hành bản cập nhật bảo mật mới để giải quyết lỗ hổng nghiêm trọng có thể dẫn đến việc bỏ qua xác thực trong một số bộ định tuyến của hãng.

Cisco đã vá một lỗ hổng zero-day của NX-OS đã bị khai thác trong các cuộc tấn công vào tháng 4 để cài đặt phần mềm độc hại với quyền root trên các thiết bị chuyển mạch (switch) dễ bị tấn công.

Mới đây, nhà hàng Gotham Bar & Grill đã bị buộc phải đóng cửa tạm thời sau khi trải qua một vụ lừa đảo qua không gian mạng. Được biết, các đối tượng đã mạo danh Paychex (công ty cung cấp dịch vụ tính lương hộ) nhằm chiếm đoạt khoản tiền lương của các nhân viên trong nhà hàng.

Bước vào khoảng thời gian người dân lập báo cáo tài chính cho năm trước và nộp tờ khai thuế, nhiều hình thức lừa đảo liên quan tới việc đóng và hoàn trả thuế bắt đầu xuất hiện tại Úc. Các đối tượng lừa đảo lợi dụng việc người dân cung cấp hồ sơ, giấy tờ cho Sở Thuế Vụ để đánh cắp các dữ liệu quan trọng.

Gần đây, Công ty Giao hàng tiết kiệm (GHTK) đã ghi nhận một số phản ánh về việc các đối tượng mạo danh, đăng tải các thông tin tuyển dụng sai lệch trên Fanpage giả mạo, liên hệ ứng viên yêu cầu nộp phí, chuyển tiền vào các ứng dụng (App) để được tuyển dụng hoặc tham gia vào hội nhóm hỗ trợ tuyển dụng,…