Các lỗ hổng bỏ qua kiểm tra ủy quyền, hiện đã được vá, ảnh hưởng đến modem Cox có thể bị lạm dụng để giành quyền truy cập trái phép vào các thiết bị và thực thi các lệnh độc hại.

“Những lỗ hổng này cho thấy cách mà kẻ tấn công từ xa, không yêu cầu điều kiện tiên quyết, có thể thực thi các lệnh và sửa đổi cài đặt của hàng triệu modem, truy cập PII (thông tin định danh cá nhân) của bất kỳ khách hàng doanh nghiệp nào và về cơ bản giành được các quyền tương tự của nhóm hỗ trợ ISP”, nhà nghiên cứu bảo mật Sam Curry cho biết trong một báo cáo mới được công bố hôm qua.

Sau khi tiết lộ có trách nhiệm vào ngày 4 tháng 3 năm 2024, các vấn đề bỏ qua ủy quyền đã được Cox giải quyết trong vòng 24 giờ. Không có bằng chứng nào cho thấy những lỗ hổng này đã bị khai thác trong thực tế.

Curry cho biết đã nhận thấy “khả năng truy cập dường như không giới hạn mà các ISP có được trên các thiết bị của khách hàng”.

“…Nếu kẻ tấn công phát hiện lỗ hổng trong các hệ thống này, chúng có thể có khả năng xâm phạm hàng trăm triệu thiết bị.”

Curry và cộng sự trước đây đã tiết lộ một số lỗ hổng ảnh hưởng đến hàng triệu phương tiện từ 16 nhà sản xuất khác nhau, có thể bị khai thác để mở khóa, khởi động và theo dõi ô tô. Nghiên cứu sau đó cũng phát hiện ra các lỗ hổng bảo mật trong points.com có thể bị kẻ tấn công sử dụng để truy cập thông tin khách hàng và thậm chí giành được quyền phát hành (issue), quản lý và đổi điểm thưởng.

Nghiên cứu mới nhất bắt nguồn từ thực tế là các nhân viên hỗ trợ Cox có khả năng điều khiển và cập nhật cài đặt thiết bị từ xa, chẳng hạn như thay đổi mật khẩu Wi-Fi và xem các thiết bị được kết nối, sử dụng giao thức TR-069.

Curry đã xác định được khoảng 700 API bị lộ, một số trong đó có thể bị khai thác để sử dụng chức năng quản trị và chạy các lệnh trái phép.

Điều này bao gồm API "profilesearch" có thể bị khai thác để tìm kiếm và truy xuất chi tiết tài khoản khách hàng doanh nghiệp chỉ bằng tên của họ, thậm chí còn có thể truy cập và sửa đổi thông tin tài khoản.

Nghiêm trọng hơn nữa, nghiên cứu còn phát hiện ra rằng có thể ghi đè cài đặt thiết bị của khách hàng nếu kẻ tấn công có được khóa bí mật (cryptographic secret) cần thiết khi xử lý các yêu cầu sửa đổi phần cứng, sử dụng secret đó để đặt lại và khởi động lại thiết bị.

“Điều này có nghĩa là kẻ tấn công có thể truy cập API này để ghi đè cài đặt cấu hình, truy cập bộ định tuyến và thực thi các lệnh trên thiết bị”.

Trong kịch bản tấn công giả định, kẻ đe dọa có thể lạm dụng các API này để tra cứu khách hàng Cox, lấy thông tin chi tiết tài khoản đầy đủ của họ, truy vấn địa chỉ MAC phần cứng để lấy mật khẩu Wi-Fi và các thiết bị được kết nối, đồng thời chạy các lệnh tùy ý để chiếm đoạt tài khoản.

Curry cho biết: “Vấn đề này có thể xuất hiện do sự phức tạp trong việc quản lý các thiết bị của khách hàng như bộ định tuyến và modem”. “Việc xây dựng một REST API có thể sử dụng cho hàng trăm mẫu modem và bộ định tuyến khác nhau thực sự rất phức tạp. Nếu nhận thấy nhu cầu này ngay từ đầu, họ đã có thể xây dựng một cơ chế ủy quyền tốt hơn mà không cần dựa vào giao thức nội bộ duy nhất có quyền truy cập vào rất nhiều thiết bị.”

Nguồn: thehackernews.com.

Hiện nay, trên không gian mạng ngày càng xuất hiện nhiều thủ đoạn lừa đảo tinh vi. Sandra Pond (trú tại thành phố Fredericton, Canada) đã trở thành nạn nhân của một vụ lừa đảo chiếm đoạt tài sản khi bà rao bán chiếc bàn của mình trên nền tảng mạng xã hội Facebook.

Mới đây, Microsoft đã đưa ra cảnh báo về một nhóm tội phạm mạng vì hành vi đánh cắp thẻ quà tặng của các đại lý bán hàng thông qua dịch vụ lưu trữ dữ liệu đám mây. Nhóm đối tượng có trụ sở tại Ma-rốc, mang danh là Storm-0539 hoặc Atlas Lion và hoạt động dưới danh nghĩa là tổ chức phi lợi nhuận.

Mới đây, xuất hiện một trang web tự xưng là “Thư viện Hoa Học Trò”, có địa chỉ hoahoctro.edu.vn, đang có những hành vi gây ảnh hưởng đến uy tín của Chuyên trang Hoa Học Trò điện tử, Báo Tiền Phong (địa chỉ: hoahoctro.tienphong.vn).

Bị đối tượng xấu giả danh người quen lừa vay 6 triệu đồng, một phụ nữ ở Nghệ An lên mạng nhờ "dịch vụ lấy lại tiền lừa đảo" để lấy lại số tiền đã mất, thì bị lừa tiếp 600 triệu đồng.

Ngày 29/5, thông tin từ Công an TX.Quảng Yên (Quảng Ninh) cho biết, đơn vị đang điều tra theo trình báo của một người dân về việc bị lừa mất trắng hơn 14,7 tỷ đồng vì tham gia cá cược trên mạng internet.

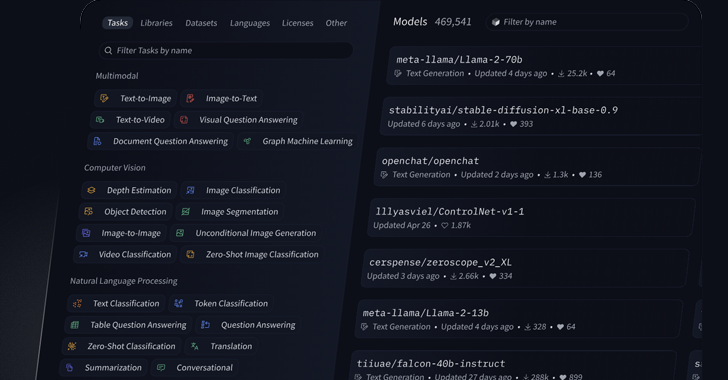

Thứ Sáu vừa qua, công ty trí tuệ nhân tạo (AI) Hugging Face tiết lộ rằng họ đã phát hiện hành vi truy cập trái phép vào nền tảng Spaces của mình vào đầu tuần.