Một kỹ thuật tấn công mới được phát hiện có thể được sử dụng để vượt qua tính năng Driver Signature Enforcement (DSE) của Microsoft trên các hệ thống Windows đã vá đầy đủ, dẫn đến các cuộc tấn công hạ cấp hệ điều hành.

"Phương pháp này cho phép tải các kernel driver chưa được ký, giúp kẻ tấn công triển khai rootkit tùy chỉnh có khả năng vô hiệu hóa các biện pháp kiểm soát bảo mật, ẩn các tiến trình và các hoạt động mạng độc hại", nhà nghiên cứu Alon Leviev của SafeBreach cho biết.

Những phát hiện mới nhất dựa trên một phân tích trước đó đã phát hiện ra 2 lỗ hổng leo thang đặc quyền trong quy trình cập nhật Windows (CVE-2024-21302 và CVE-2024-38202) có thể bị lạm dụng để hạ cấp phần mềm Windows đã cập nhật xuống phiên bản cũ hơn chứa các lỗ hổng bảo mật chưa được vá.

Lỗ hổng này được khai thác thông qua một công cụ có tên Windows Downdate, theo Leviev, công cụ này có thể được sử dụng để chiếm quyền kiểm soát quy trình cập nhật Windows nhằm lén lút thực hiện các đợt hạ cấp hệ điều hành.

Điều này có thể gây ra hậu quả nghiêm trọng vì nó cung cấp cho kẻ tấn công giải pháp thay thế tốt hơn để thực hiện các cuộc tấn công Bring Your Own Vulnerable Driver (BYOVD), cho phép chúng hạ cấp các mô-đun, bao gồm cả kernel.

Microsoft đã giải quyết CVE-2024-21302 và CVE-2024-38202 vào ngày 13 tháng 8 và ngày 8 tháng 10 năm 2024 như một phần của bản cập nhật Patch Tuesday.

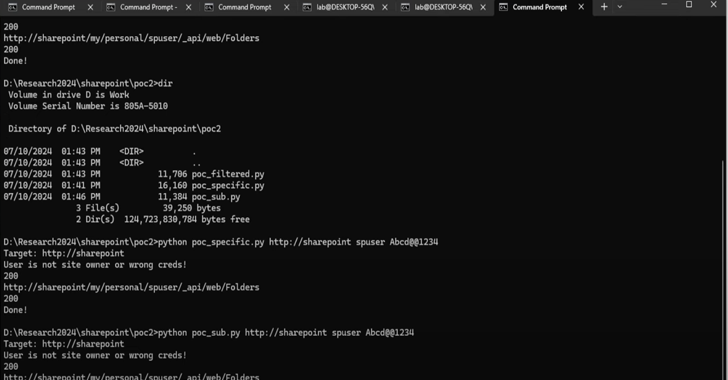

Phương pháp mới nhất do Leviev phát triển sử dụng công cụ Windows Downdate để hạ cấp bản vá lỗi vượt qua DSE - "ItsNotASecurityBoundary" trên hệ thống Windows 11 đã được cập nhật đầy đủ.

ItsNotASecurityBoundary lần đầu tiên được nhà nghiên cứu Gabriel Landau của Elastic Security Labs ghi nhận vào tháng 7 năm 2024. Nó khai thác vấn đề race condition để thay thế tệp danh mục bảo mật (security catalog file) đã được xác minh bằng phiên bản độc hại có chứa chữ ký xác thực cho một kernel driver chưa được ký.

Cơ chế toàn vẹn mã của Microsoft xác thực tệp bằng thư viện chế độ kernel ci.dll, sau đó phân tích danh mục bảo mật độc hại để xác thực chữ ký của driver và tải nó, cho phép kẻ tấn công khả năng thực thi mã tùy ý trong kernel.

Việc vượt qua DSE được thực hiện bằng cách sử dụng công cụ hạ cấp để thay thế thư viện "ci.dll" bằng phiên bản cũ hơn (10.0.22621.1376) để hoàn tác bản vá do Microsoft đưa ra.

Có một rào cản bảo mật có thể ngăn chặn điều này thành công. Nếu Bảo mật dựa trên ảo hóa (VBS) đang chạy trên máy chủ mục tiêu thì việc quét danh mục được thực hiện bởi Secure Kernel Code Integrity DLL (skci.dll), không phải ci.dll.

Tuy nhiên, theo cấu hình mặc định của Windows, VBS không có khóa UEFI (Unified Extensible Firmware Interface). Vì vậy, kẻ tấn công có thể tắt tính năng này bằng cách can thiệp vào các khóa registry EnableVirtualizationBasedSecurity và RequirePlatformSecurityFeatures.

Ngay cả trong trường hợp khóa UEFI được bật, kẻ tấn công vẫn có thể vô hiệu hóa VBS bằng cách thay thế một trong các tệp cốt lõi (core) bằng một tệp không hợp lệ.

Trường hợp duy nhất không khai thác thành công là khi VBS được bật với khóa UEFI cùng tùy chọn (flag) "Mandatory". Chế độ Mandatory được bật thủ công bằng cách thay đổi registry.

Để giảm thiểu hoàn toàn cuộc tấn công, điều cần thiết là VBS phải được bật với khóa UEFI và “Mandatory”. Trong bất kỳ chế độ nào khác, nó cho phép kẻ tấn công tắt tính năng bảo mật, thực hiện hạ cấp DLL và đạt được mục tiêu vượt qua DSE, Microsoft lưu ý.

Nguồn: thehackernews.com

Tín nhiệm mạng | Cuộc thi Pwn2Own Ireland 2024 đã kết thúc vào thứ Sáu vừa qua, với giải thưởng trị giá 1.066.625 đô la cho hơn 70 lỗ hổng zero-day khác nhau trên các thiết bị đã được áp dụng bản vá đầy đủ. Viettel Cyber Security là đội chiến thắng và nhận được giải thưởng "Master of Pwn" khi giành được tổng cộng 33 điểm Master of Pwn cùng khoản tiền thưởng 205.000 đô.

Tín nhiệm mạng | Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm một lỗ hổng nghiêm trọng ảnh hưởng đến Microsoft SharePoint vào danh mục Lỗ hổng đã khai thác (KEV) vào thứ Ba, trích dẫn bằng chứng về việc khai thác tích cực.

Tín nhiệm mạng | VMware đã phát hành bản cập nhật phần mềm để giải quyết lỗ hổng bảo mật đã được vá trong vCenter Server có thể dẫn đến việc thực thi mã từ xa.

Tín nhiệm mạng | Viettel đang dẫn đầu bảng xếp hạng kết quả với 80.000 USD tiền thưởng và 13 điểm Master of Pwn (điểm dùng để xếp hạng các đội chơi) sau ngày đầu tiên của cuộc thi Pwn2Own Ireland 2024.

Tín nhiệm mạng | Các trang web WordPress đang bị tấn công để cài đặt các plugin độc hại hiển thị các bản cập nhật phần mềm giả mạo và lỗi nhằm phát tán mã độc đánh cắp thông tin.

Tín nhiệm mạng | Một số tác nhân đe dọa chưa xác định đang cố khai thác lỗ hổng bảo mật hiện đã được vá trong phần mềm webmail Roundcube nguồn mở trong một chiến dịch tấn công lừa đảo nhằm đánh cắp thông tin đăng nhập của người dùng.