EvilProxy đang trở thành một trong những nền tảng lừa đảo phổ biến hơn để nhắm mục tiêu vào các tài khoản được bảo vệ bởi xác thực đa yếu tố (MFA), với việc các nhà nghiên cứu đã phát hiện 120.000 email lừa đảo được gửi tới hơn một trăm tổ chức để đánh cắp tài khoản Microsoft 365.

Nghiên cứu mới này đến từ công ty bảo mật Proofpoint, cảnh báo về sự gia tăng mạnh mẽ các vụ chiếm đoạt tài khoản cloud thành công trong năm tháng qua, chủ yếu ảnh hưởng đến các giám đốc điều hành cấp cao.

Các tấn công EvilProxy

EvilProxy là một nền tảng cung cấp dịch vụ lừa đảo (phishing-as-a-service) sử dụng reverse proxy để chuyển tiếp các request xác thực và thông tin đăng nhập giữa người dùng (mục tiêu) và trang web dịch vụ hợp pháp.

Vì máy chủ lừa đảo làm trung gian giữa người dụng và dịch vụ hợp pháp nên nó có thể đánh cắp cookie xác thực sau khi người dùng đăng nhập vào tài khoản của họ. Hơn nữa, vì người dùng đã phải vượt qua các thử thách MFA khi đăng nhập vào tài khoản, cookie bị đánh cắp sẽ cho phép các tác nhân đe dọa vượt qua xác thực đa yếu tố.

Luồng tấn công lừa đảo EvilProxy (Proofpoint)

Theo báo cáo vào tháng 9 năm 2022 của Resecurity, EvilProxy được bán cho tội phạm mạng với giá 400 đô la/tháng, hứa hẹn khả năng nhắm mục tiêu các tài khoản Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy và PyPI.

Chiến dịch lừa đảo mới được Proofpoint phát hiện kể từ tháng 3 năm 2023 đang sử dụng dịch vụ EvilProxy để gửi email mạo danh các thương hiệu nổi tiếng như Adobe, DocuSign và Concur.

Nếu nạn nhân nhấp vào liên kết được gửi trong email, họ sẽ bị chuyển hướng đến trang YouTube hoặc SlickDeals, sau đó là một loạt các chuyển hướng tiếp theo nhằm làm giảm nguy cơ bị phát hiện và tránh các công cụ phân tích. Cuối cùng, nạn nhân được đưa đến một trang lừa đảo, trang này sẽ chuyển tiếp request xác thực đến trang đăng nhập Microsoft 365.

Proofpoint giải thích rằng: “Để ẩn email của người dùng khỏi các công cụ quét tự động, những kẻ tấn công đã sử dụng mã hóa đặc biệt cho email của người dùng và sử dụng các trang web hợp pháp đã bị tấn công để tải lên mã PHP của chúng nhằm giải mã địa chỉ email của một người dùng cụ thể”.

"Sau khi giải mã địa chỉ email, người dùng được chuyển tiếp đến trang web cuối cùng - trang lừa đảo thực sự, được thiết kế riêng cho tổ chức của mục tiêu đó".

Các nhà nghiên cứu phát hiện ra rằng chiến dịch này chuyển hướng những người dùng có địa chỉ IP ở Thổ Nhĩ Kỳ đến một trang web hợp pháp, điều này có thể có nghĩa là hoạt động này có trụ sở tại Thổ Nhĩ Kỳ.

Ngoài ra, Proofpoint nhận thấy rằng những kẻ tấn công còn chọn lọc những nạn nhân để chiếm đoạt tài khoản, ưu tiên các mục tiêu "VIP" và bỏ qua những mục tiêu có giá trị thấp hơn.

Trong số những người có tài khoản bị xâm phạm, 39% là giám đốc điều hành cấp C, 9% là CEO và phó chủ tịch, 17% là giám đốc tài chính và phần còn lại là nhân viên có quyền truy cập vào tài sản tài chính hoặc thông tin nhạy cảm.

Sau khi tài khoản Microsoft 365 bị xâm phạm, các tác nhân đe dọa sẽ thêm phương thức xác thực đa yếu tố của riêng chúng để duy trì quyền truy cập lâu dài đối với các tài khoản này.

Các công cụ lừa đảo reverse proxy, đặc biệt là EvilProxy, là mối đe dọa ngày càng lớn với khả năng thực hiện hành vi lừa đảo tinh vi, nguy hiểm bên cạnh việc vượt qua các biện pháp bảo mật và bảo vệ tài khoản.

Để chống lại mối đe dọa này, các tổ chức cần đào tạo, nâng cao nhận thức bảo mật cho nhân viên, triển khai các giải pháp tăng cường bảo mật email như bổ sung quy tắc lọc email chặt chẽ hơn và áp dụng các khóa vật lý dựa trên FIDO.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo nhật hàng tháng, Patch Tuesday, của tháng 8 năm 2023 để giải quyết 87 lỗ hổng, bao gồm hai lỗ hổng đã bị khai thác trong thực tế và 23 lỗ hổng thực thi mã từ xa

Tín nhiệm mạng | PaperCut gần đây đã khắc phục một lỗ hổng bảo mật nghiêm trọng trong phần mềm quản lý in NG/MF cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trên các máy chủ Windows chưa được vá.

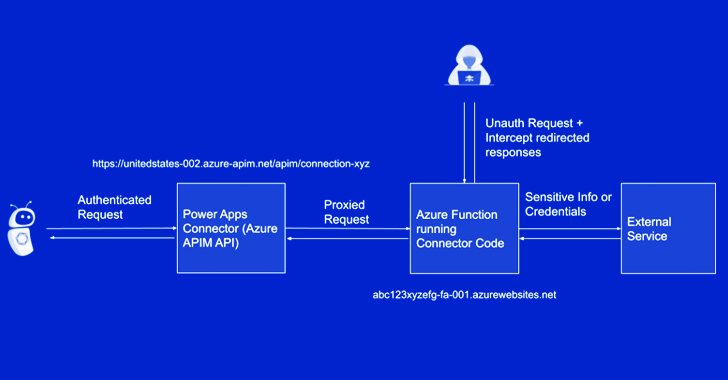

Tín nhiệm mạng | Microsoft tiết lộ rằng họ đã giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Power Platform, sau khi họ bị chỉ trích vì không hành động nhanh chóng

Tín nhiệm mạng | Các tác nhân đe dọa đang lợi dụng một kỹ thuật có tên là ‘versioning’ để vượt qua khả năng phát hiện phần mềm độc hại của Cửa hàng Google Play và nhắm mục tiêu vào người dùng Android.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện ra một loạt các package npm độc hại mới được thiết kế để lấy cắp thông tin nhạy cảm của nhà phát triển.

Tín nhiệm mạng | Tin tặc đang khai thác lỗ hổng thực thi mã từ xa 'BleedingPipe' trong các bản mod Minecraft để chạy các lệnh độc hại trên máy chủ và máy khách, cho phép chúng kiểm soát thiết bị.