Thứ Tư tuần này, Cisco đã phát hành các bản vá để giải quyết ba lỗ hổng bảo mật ảnh hưởng đến các sản phẩm của họ, bao gồm một lỗ hổng mức cao được phát hiện trong NVIDIA Data Plane Development Kit (MLNX_DPDK) vào cuối tháng trước.

Lỗ hổng vừa đề cập có định danh CVE-2022-28199 (điểm CVSS: 8,6), bắt nguồn từ việc xử lý lỗi không đúng cách trong network stack của DPDK, cho phép kẻ tấn công từ xa gây ra từ chối dịch vụ (DoS) và gây ảnh hưởng đến tính toàn vẹn và bảo mật dữ liệu.

Trong một thông báo vào ngày 7 tháng 9, Cisco cho biết "nếu lỗi phát sinh trên giao diện thiết bị, thiết bị có thể bị tải lại (reload) hoặc không nhận được lưu lượng, dẫn đến tình trạng từ chối dịch vụ".

DPDK liên quan đến một tập các thư viện và các NIC (network interface card) driver được tối ưu hóa để xử lý gói tin nhanh chóng, cung cấp một framework và API chung cho các ứng dụng mạng tốc độ cao.

Cisco đã kiểm tra các dòng sản phẩm của mình và xác định các dịch vụ sau bị ảnh hưởng bởi lỗ hổng này:

- Phần mềm Cisco Catalyst 8000V Edge

- Adaptive Security Virtual Appliance (ASAv)

- Secure Firewall Threat Defense Virtual (trước đây là FTDv)

Ngoài CVE-2022-28199, Cisco cũng đã khắc phục một lỗ hổng trong Phần mềm quản lý vManage SD-WAN, CVE-2022-20696 (điểm CVSS: 7,5), có thể "cho phép kẻ tấn công [không cần xác thực] có quyền truy cập vào mạng VPN0 có thể truy cập vào các cổng (port) dịch vụ nhắn tin trên hệ thống bị ảnh hưởng".

Lỗ hổng được Orange Business phát hiện và báo cáo, phát sinh do thiếu "cơ chế bảo vệ thích hợp" trong các container port của máy chủ.

Cisco cho biết khai thác thành công lỗ hổng này có thể cho phép kẻ tấn công xem và chèn các tin nhắn vào dịch vụ nhắn tin, có thể dẫn đến thay đổi cấu hình hoặc khiến hệ thống phải tải lại.

Lỗ hổng thứ ba được Cisco khắc phục tồn tại trong giao diện nhắn tin của Ứng dụng Cisco Webex (CVE-2022-20863, điểm CVSS: 4.3), có thể cho phép kẻ tấn công không cần xác thực sửa đổi liên kết hoặc nội dung khác và tiến hành các cuộc tấn công lừa đảo.

Lỗ hổng do Rex, Bruce và Zachery từ Binance Red Team phát hiện và báo cáo, tồn tại do xử lý hiển thị ký tự không đúng cách.

Ngoài 3 lỗ hổng trên, Cisco cũng tiết lộ thêm về một lỗ hổng bỏ qua xác thực (CVE-2022-20923, điểm CVSS: 4.0) ảnh hưởng đến các bộ định tuyến RV110W, RV130, RV130W và RV215W của Cisco Small Business. Công ty lưu ý lỗ hổng này sẽ không được khắc phục do các sản phẩm bị ảnh hưởng đã lỗi thời (EOL) và không còn được hỗ trợ, đồng thời khuyến nghị người dùng nên "chuyển sang các bộ định tuyến Cisco Small Business RV132W, RV160 hoặc RV160W".

Nguồn: thehackernews.com.

Tín nhiệm mạng | TikTok đã phủ nhận các tuyên bố gần đây về việc họ đã bị vi phạm khiến mã nguồn và dữ liệu người dùng bị đánh cắp. TikTok cho biết dữ liệu được đăng trên diễn đàn hack "hoàn toàn không liên quan" đến công ty.

Tín nhiệm mạng | QNAP phát hành bản vá cho zero-day mới và cảnh báo khách hàng về các cuộc tấn công ransomware DeadBolt đang khai thác lỗ hổng này trong Photo Station

Tín nhiệm mạng | Một bản cập nhật Microsoft Defender gần đây đã phát hiện nhầm Google Chrome, Microsoft Edge, Discord và các ứng dụng Electron khác là ‘Win32/Hive.ZY’ mỗi khi ứng dụng được mở trong Windows.

Tín nhiệm mạng | Google đã phát hành các bản vá khẩn cấp để giải quyết một lỗ hổng zero-day mới trong trình duyệt web Chrome đã và đang bị khai thác trong thực tế.

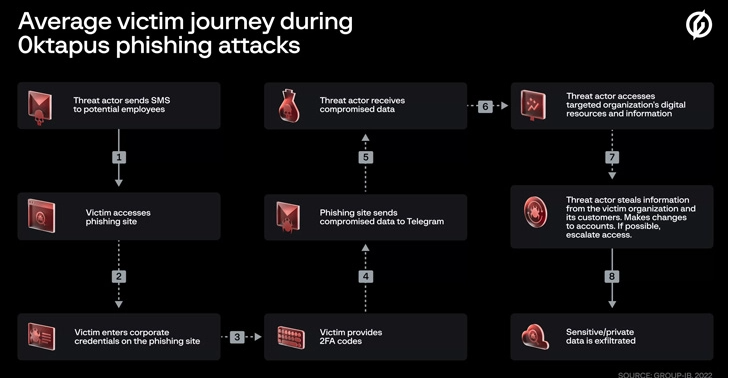

Tín nhiệm mạng | Tác nhân đe dọa đằng sau các cuộc tấn công vào Twilio và Cloudflare đầu tháng này có liên quan đến 0ktapus, một chiến dịch lừa đảo quy mô lớn nhằm vào 136 tổ chức khiến 9.931 tài khoản người dùng bị xâm phạm.

Tín nhiệm mạng | Atlassian phát hành các bản vá cho một lỗ hổng bảo mật nghiêm trọng trong Máy chủ Bitbucket và Data Center có thể cho phép kẻ xấu thực thi mã trên các phiên bản bị ảnh hưởng.