Mới đây, Fortinet đã vá một lỗ hổng nghiêm trọng trong phần mềm FortiClient Enterprise Management Server (EMS) có thể cho phép kẻ tấn công thực thi mã từ xa (RCE) trên các máy chủ dễ bị tấn công.

FortiClient EMS cho phép quản trị viên quản lý các endpoint được kết nối mạng, cho phép họ triển khai phần mềm FortiClient và thiếp lập cấu hình bảo mật trên thiết bị Windows.

Lỗ hổng có định danh CVE-2023-48788, là một lỗi SQL injection trong thành phần máy chủ quản trị DB2 (DAS), được phát hiện và báo cáo bởi Trung tâm An ninh mạng quốc gia (NCSC) của Vương quốc Anh và nhà phát triển Fortinet Thiago Santana.

Nó ảnh hưởng đến các phiên bản FortiClient EMS 7.0 (7.0.1 đến 7.0.10) và 7.2 (7.2.0 đến 7.2.2) và cho phép những kẻ tấn công [không cần xác thực] thực hiện tấn công RCE với quyền SYSTEM trên các máy chủ chưa được vá mà không yêu cầu bất kỳ sự tương tác nào của người dùng.

Chưa có bất kỳ thông tin nào cho thấy CVE-2023-48788 đã bị khai thác trong các cuộc tấn công trước khi bản vá xuất hiện.

Horizon3 đã xác nhận mức độ nghiêm trọng của lỗ hổng và cho biết họ sẽ phát hành mã khai thác và bài phân tích kỹ thuật chi tiết trong tuần tới.

Vào thứ Ba, công ty cũng đã khắc phục một lỗi out-of-bounds write nghiêm trọng khác (CVE-2023-42789) trong FortiOS và FortiProxy có thể cho phép "kẻ tấn công nội bộ" chưa được xác thực thực thi mã hoặc lệnh từ xa trên chưa được vá thông qua request HTTP độc hại.

Các lỗ hổng của Fortinet thường xuyên bị tin tặc khai thác để xâm nhập vào mạng công ty trong các cuộc tấn công ransomware và các chiến dịch gián điệp mạng.

Ví dụ như Fortinet đã tiết lộ vào tháng 2 rằng nhóm hack Volt Typhoon của Trung Quốc đã lạm dụng hai lỗ hổng FortiOS SSL VPN (CVE-2022-42475 và CVE-2023-27997) để triển khai phần mềm độc hại Coathanger - một trojan truy cập từ xa tùy chỉnh - trước đây được sử dụng để xâm phạm mạng lưới quân sự của Bộ Quốc phòng Hà Lan.

Để giảm thiểu các rủi ro tiềm ẩn, quản trị viên nên cập nhật bản vá bảo mật cho phần mềm Fortinet đang sử dụng ngay khi có thể, đồng thời triển khai thêm các biện pháp bảo vệ bổ sung như hệ thống IDPS, tường lửa,... để tăng cường bảo mật cho tổ chức.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Người dùng GitHub đã vô tình tiết lộ 12,8 triệu thông tin bí mật và xác thực trong hơn 3 triệu kho lưu trữ công khai trong năm 2023

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng Patch Tuesday của tháng 3 năm 2024 để giải quyết 60 lỗ hổng, bao gồm 18 lỗi thực thi mã từ xa.

Tín nhiệm mạng | Các nhà phát triển ví tiền điện tử Leather đang cảnh báo về một ứng dụng giả mạo trên Apple App Store. Trong vài ngày qua, nhiều người đã báo cáo rằng họ bị mất tiền sau khi nhập chuỗi bí mật vào ví Leather giả.

Tín nhiệm mạng | Nhóm tin tặc có động cơ tài chính có tên Magnet Goblin đang lạm dụng các lỗ hổng ‘1-day’ để xâm nhập các máy chủ công khai và triển khai phần mềm độc hại trên các hệ thống Windows và Linux.

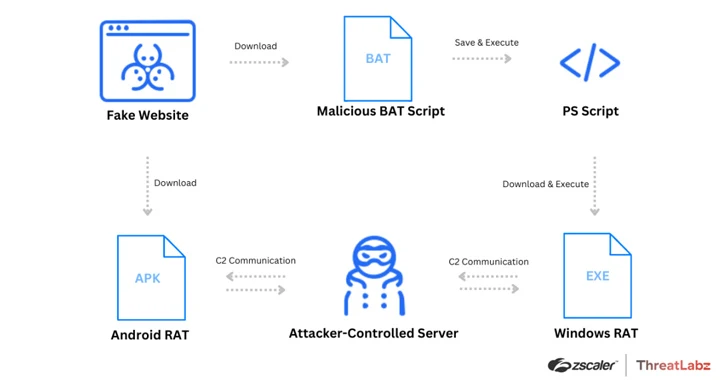

Tín nhiệm mạng | Các tác nhân đe dọa đã sử dụng các trang web giả mạo để quảng cáo phần mềm hội nghị trực tuyến phổ biến như Google Meet, Skype và Zoom để phát tán nhiều loại phần mềm độc hại, nhắm mục tiêu cả người dùng Android và Windows kể từ tháng 12 năm 2023

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật bảo mật để giải quyết một số lỗ hổng bảo mật, bao gồm hai lỗ hổng mà hãng cho biết đã bị khai thác trong thực tế.