GitHub đã chia sẻ quá trình vi phạm bảo mật của một kẻ tấn công có quyền truy cập và đánh cắp kho lưu trữ bí mật của hàng chục tổ chức.

Kẻ tấn công đã sử dụng mã xác thực OAuth token bị đánh cắp được cấp cho Heroku và Travis-CI để xâm phạm tài khoản khách hàng GitHub.com có tích hợp ứng dụng Heroku hoặc Travis CI OAuth.

Giám đốc cơ quan bảo mật Mike Hanley của GitHub cho biết công ty vẫn chưa tìm thấy bằng chứng cho thấy hệ thống của họ bị xâm phạm kể từ khi vụ việc lần đầu tiên được phát hiện vào ngày 12 tháng 4 năm 2022.

GitHub vẫn đang cảnh báo cho tất cả người dùng và tổ chức bị ảnh hưởng, với việc gửi thông báo cuối về sự cố cho những người dùng GitHub.com bị ảnh hưởng từ ngày 27 tháng 4.

Phân tích về cuộc tấn công cho thấy sau khi sử dụng mã OAuth token bị đánh cắp để xác thực và truy cập vào tài khoản Github, kẻ tấn công đã thực hiện:

- Liệt kê tất cả các tổ chức của những người dùng bị xâm phạm.

- Lựa chọn các mục tiêu dựa trên các tổ chức được liệt kê.

- Liệt kê các kho lưu trữ (repositories) bí mật của các các tài khoản quan tâm.

- Sao chép một số kho lưu trữ trong số đó.

GitHub cho biết: “hành vi này cho thấy kẻ tấn công chỉ lên danh sách các tổ chức nhằm xác định mục tiêu cụ thể và thu thập các kho lưu trữ bí mật của họ”.

Dấu hiệu của hoạt động độc hại

GitHub đã tiết lộ thông tin vụ vi phạm vào tối ngày 15 tháng 4, ba ngày sau khi vụ tấn công được phát hiện, khi tác nhân độc hại truy cập vào cơ sở hạ tầng NPM của GitHub.

Trong giai đoạn đầu của cuộc tấn công, kẻ tấn công sử dụng khóa API AWS có được sau khi tải xuống nhiều kho lưu trữ npm bí mật bằng cách sử dụng OAuth token bị đánh cắp.

Sau khi phát hiện cuộc tấn công, GitHub, Travis CI, và Heroku đã thu hồi tất cả các OAuth token để ngăn chặn truy cập của kẻ tấn công.

Các tổ chức bị ảnh hưởng nên tiếp tục kiểm tra, giám sát audit logs và các log bảo mật tài khoản người dùng để tìm ra các hoạt động độc hại tiềm ẩn liên quan đến sự cố.

GitHub đã chia sẻ hướng dẫn điều tra logs cho những khách hàng có khả năng bị ảnh hưởng để tìm kiếm dấu hiệu về việc xâm nhập dữ liệu hoặc hoạt động độc hại bằng cách:

- Kiểm tra tất cả các kho lưu trữ dữ liệu bí mật hoặc thông tin xác thực của bạn. Một số công cụ có thể hỗ trợ thực hiện việc này như GitHub secret scanning và trufflehog.

- Kiểm tra các ứng dụng OAuth mà bạn sử dụng để xác thực cho tài khoản cá nhân của mình hoặc các ứng dụng được phép truy cập vào tổ chức của bạn và xóa bỏ các ứng dụng không còn cần thiết.

- Thực hiện theo các hướng dẫn của GitHub để tăng cường bảo mật cho tổ chức GitHub của bạn.

- Kiểm tra lại hoạt động tài khoản, các token truy cập, ứng dụng OAuth và khóa SSH xem có bất kỳ hoạt động hoặc thay đổi đáng ngờ không.

- Gửi các câu hỏi bổ sung đến Bộ phận hỗ trợ GitHub.

Bạn có thể xem thêm thông tin liên quan và những điều các tổ chức cần biết trong cảnh báo ban đầu của Github.

Nguồn: bleepingcomputer.com.

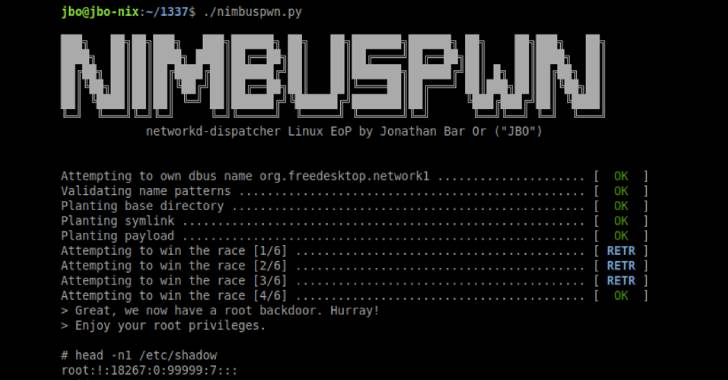

Tín nhiệm mạng | Microsoft đã tiết lộ hai lỗ hổng bảo mật trong hệ điều hành Linux có thể cho phép kẻ tấn công thực hiện một loạt các hoạt động trái phép.

Tín nhiệm mạng | Những kẻ đứng sau botnet Emotet đang thử nghiệm các kỹ thuật tấn công mới sau khi Microsoft vô hiệu hóa Macro VBA theo mặc định

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật của Cysource đã phát hiện một lỗ hổng bảo mật trong nền tảng VirusTotal của Google cho phép thực thi mã từ xa và truy cập trái phép vào nền tảng này.

Tín nhiệm mạng | Một lỗ hổng bảo mật được phát hiện trong phiên bản web của ví Ever Surf, nếu bị khai thác thành công có thể cho phép kẻ tấn công chiếm toàn quyền kiểm soát ví của nạn nhân.

Tín nhiệm mạng | Atlassian đã đưa ra cảnh báo bảo mật về một lỗ hổng nghiêm trọng trong phần mềm Jira cho phép kẻ tấn công không cần xác thực lợi dụng để vượt qua kiểm tra xác thực.

Tín nhiệm mạng | Ba lỗ hổng bảo mật đã được phát hiện trong bộ giải mã âm thanh của chip Qualcomm và MediaTek, có thể cho phép kẻ tấn công truy cập trái phép từ xa vào các cuộc trò chuyện trên các thiết bị di động bị ảnh hưởng.