Các tác nhân đe dọa đang sử dụng các tệp phần mềm Android (APK) với các phương pháp nén mới chưa được xác định hoặc không được hỗ trợ để tránh bị phân tích bởi các công cụ chống mã độc.

Theo Zimperium, công ty bảo mật đã phát hiện 3.300 phần mềm (artifact) sử dụng các thuật toán nén như vậy trong thực tế, 71 trong số các mẫu được xác định có thể được tải trên hệ điều hành mà không gặp bất kỳ sự cố nào.

Không có bằng chứng nào cho thấy các ứng dụng này đã từng tồn tại trên Cửa hàng Google Play, điều này cho thấy các ứng dụng này đã được phân phối qua các phương tiện khác, thường là qua các cửa hàng ứng dụng không đáng tin cậy hoặc social engineering để lừa nạn nhân tải chúng xuống.

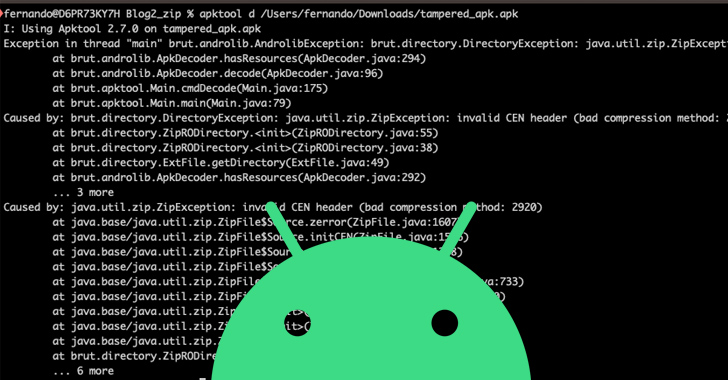

Nhà nghiên cứu bảo mật Fernando Ortega cho biết các tệp APK sử dụng "một kỹ thuật hạn chế khả năng dịch ngược (decompiling) ứng dụng cho một số lượng lớn công cụ, nhằm làm giảm khả năng bị phân tích". "Để làm được điều đó, APK (về bản chất là tệp ZIP), đang sử dụng phương pháp giải nén không được hỗ trợ."

Ưu điểm của cách tiếp cận này là khả năng chống lại các công cụ decompilation, trong khi vẫn có thể cài đặt trên các thiết bị Android có phiên bản hệ điều hành cao hơn Android 9 Pie.

Các gói Android sử dụng định dạng ZIP ở hai chế độ, một chế độ không nén và một chế độ sử dụng thuật toán DEFLATE. Phát hiện đáng chú ý là các APK được đóng gói (packed) bằng các phương pháp nén không được hỗ trợ không thể cài đặt được trên thiết bị di động chạy phiên bản Android dưới 9, nhưng chúng hoạt động bình thường trên các phiên bản mới hơn.

Ngoài ra, Zimperium còn phát hiện ra rằng các tác giả phần mềm độc hại cũng đang cố tình làm hỏng các tệp APK bằng cách đặt tên tệp dài hơn 256 byte và tệp AndroidManifest.xml không đúng định dạng để gây ra sự cố trên các công cụ phân tích.

Tiết lộ này được đưa ra vài tuần sau khi Google tiết lộ rằng các tác nhân đe dọa đang lạm dụng một kỹ thuật gọi là ‘versioning’ để trốn tránh việc phát hiện phần mềm độc hại trên Play Store và nhắm mục tiêu vào người dùng Android.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một chiến dịch lừa đảo đang diễn ra ít nhất là từ tháng 4 năm 2023 nhằm đánh cắp thông tin xác thực cho các máy chủ email Zimbra Collaboration trên toàn thế giới.

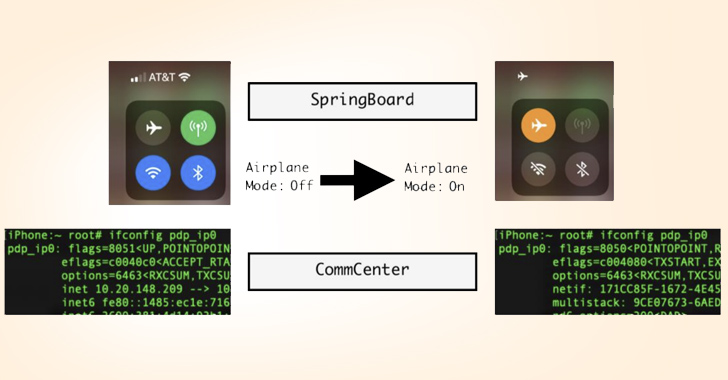

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ một kỹ thuật mới cho phép duy trì truy cập trái phép trên các thiết bị iOS 16, có thể bị lạm dụng để theo dõi và truy cập lén lút vào thiết bị Apple ngay cả khi nạn nhân tin rằng thiết bị đó đang ngoại tuyến.

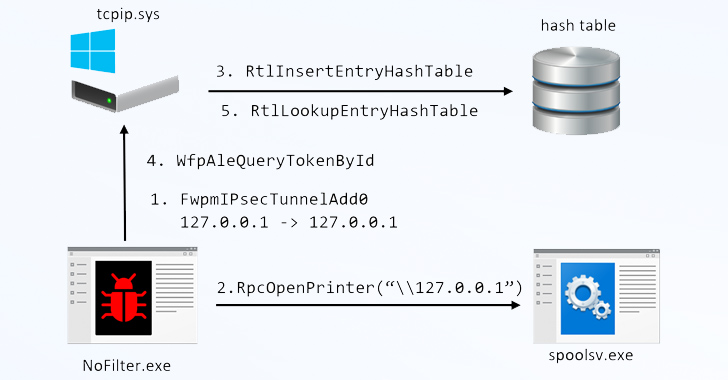

Tín nhiệm mạng | Một phương pháp tấn công mới được phát hiện có tên là NoFilter đã lạm dụng Windows Filtering Platform để thực hiện việc leo thang đặc quyền trong hệ điều hành Windows.

Tín nhiệm mạng | LinkedIn đang là mục tiêu trong một chiến dịch hack tài khoản dẫn đến nhiều tài khoản bị khóa vì lý do bảo mật hoặc bị những kẻ tấn công chiếm đoạt.

Tín nhiệm mạng | FBI đang cảnh báo về một chiến thuật mới được tội phạm mạng sử dụng khi chúng quảng cáo các phiên bản thử nghiệm độc hại của ứng dụng đầu tư tiền điện tử trên các cửa hàng ứng dụng di động phổ biến, sau đó được sử dụng để đánh cắp tiền điện tử.

Tín nhiệm mạng | Dịch vụ Discord.io đã tạm thời ngừng hoạt động sau khi bị vi phạm dữ liệu làm lộ thông tin của 760.000 thành viên.