Một phương pháp tấn công mới được phát hiện có tên là NoFilter đã lạm dụng Windows Filtering Platform (WFP) để thực hiện việc leo thang đặc quyền trong hệ điều hành Windows.

“Nếu kẻ tấn công có khả năng thực thi mã với quyền quản trị viên muốn thực hiện LSASS Shtinkering, thì những đặc quyền này là không đủ,” Ron Ben Yizhak, nhà nghiên cứu bảo mật tại Deep Instinct, cho biết.

"Việc thực thi với quyền "NT AUTHORITY\SYSTEM" là bắt buộc. Các kỹ thuật được mô tả trong nghiên cứu mới này có thể nâng quyền từ quản trị viên (admin) lên SYSTEM."

Những phát hiện đã được trình bày tại hội nghị bảo mật DEF CON vào cuối tuần qua.

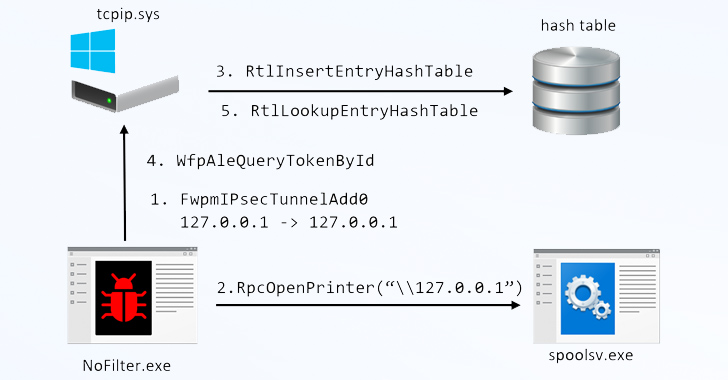

Điểm khởi đầu của cuộc nghiên cứu là một công cụ nội bộ có tên RPC Mapper, được sử dụng để ánh xạ (map) các phương thức RPC (remote procedure call), cụ thể là các phương thức gọi WinAPI, dẫn đến việc phát hiện ra một phương thức có tên "BfeRpcOpenToken", là một phần của WFP.

WFP là một tập hợp các dịch vụ hệ thống và API được sử dụng để xử lý lưu lượng mạng và cho phép thiết lập cấu hình các bộ lọc để cho phép hoặc chặn truy cập.

“Bảng xử lý (handle table) của một tiến trình (process) khác có thể được truy xuất bằng cách gọi NtQueryInformationProcess,” Ben Yizhak cho biết. "Bảng này liệt kê các token do tiến trình nắm giữ. Các handle của các token đó có thể được sao chép cho một tiến trình khác để chuyển lên SYSTEM."

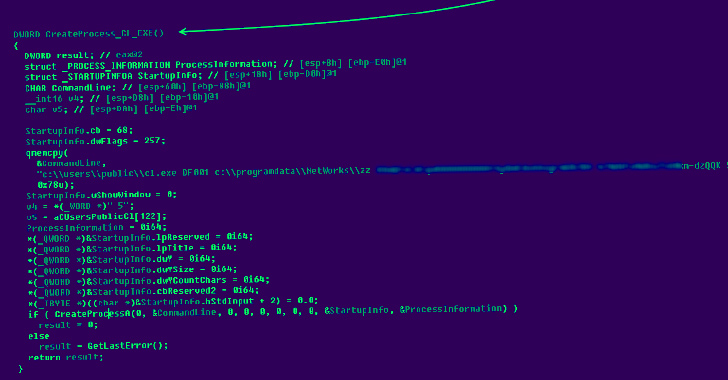

Các access token dùng để xác định người dùng có liên quan khi một tác vụ (task) đặc quyền được thực thi. Một phần mềm độc hại chạy ở chế độ người dùng (user mode) có thể truy cập token của tiến trình khác thông qua một số hàm, ví dụ như DuplicateToken hoặc DuplicateHandle, rồi sử dụng token đó để khởi chạy một tiến trình con với các đặc quyền SYSTEM.

Nguy hiểm hơn, theo công ty bảo mật, kỹ thuật trên có thể được sửa đổi để thực hiện sao chép trong kernel thông qua WFP, khiến nó có khả năng lẩn tránh và ‘tàng hình’ bởi hầu như nó không để lại bất kỳ dấu vết nào.

Nói cách khác, NoFilter có thể khởi chạy bảng điều khiển mới với quyền "NT AUTHORITY\SYSTEM" hoặc với tư cách là một người dùng đã đăng nhập khác.

Ben Yizhak cho biết "điều đáng chú ý là có thể tìm ra các phương thức tấn công mới dựa trên các thành phần tích hợp sẵn của HĐH, chẳng hạn như Windows Filtering Platform", đồng thời bổ sung các phương pháp "tránh WinAPI được giám sát bởi các sản phẩm bảo mật".

Nguồn: thehackernews.com.

Tín nhiệm mạng | LinkedIn đang là mục tiêu trong một chiến dịch hack tài khoản dẫn đến nhiều tài khoản bị khóa vì lý do bảo mật hoặc bị những kẻ tấn công chiếm đoạt.

Tín nhiệm mạng | FBI đang cảnh báo về một chiến thuật mới được tội phạm mạng sử dụng khi chúng quảng cáo các phiên bản thử nghiệm độc hại của ứng dụng đầu tư tiền điện tử trên các cửa hàng ứng dụng di động phổ biến, sau đó được sử dụng để đánh cắp tiền điện tử.

Tín nhiệm mạng | Dịch vụ Discord.io đã tạm thời ngừng hoạt động sau khi bị vi phạm dữ liệu làm lộ thông tin của 760.000 thành viên.

Tín nhiệm mạng | Tác nhân đe dọa Trung Quốc được gọi là APT31 được cho là có liên quan đến một tập các backdoor có khả năng chuyển thông tin nhạy cảm đã thu thập được sang nền tảng lưu trữ Dropbox.

Tín nhiệm mạng | Hàng triệu PLC được sử dụng trong môi trường công nghiệp trên toàn thế giới có nguy cơ bị ảnh hưởng bởi 15 lỗ hổng bảo mật trong bộ công cụ phát triển phần mềm CODESYS V3, cho phép tấn công thực thi mã từ xa và từ chối dịch vụ

Tín nhiệm mạng | Lỗ hổng mới được tiết lộ trong chức năng phân tích cú pháp URL của Python có thể bị khai thác để vượt qua các phương pháp blocklist, dẫn đến việc đọc tệp tùy ý và thực thi lệnh.