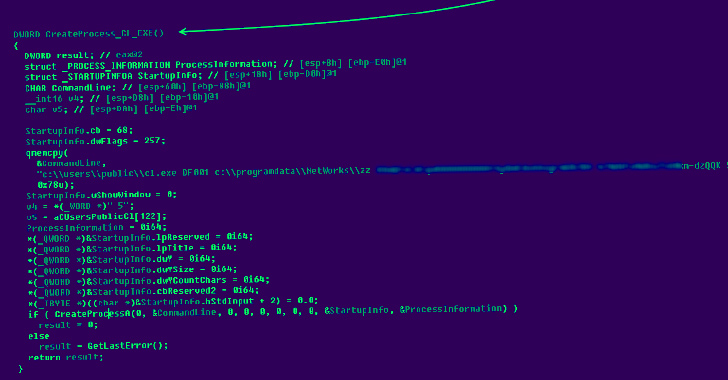

Tác nhân đe dọa Trung Quốc được gọi là APT31 (hay Bronze Vinewood, Judgement Panda hoặc Violet Typhoon) được cho là có liên quan đến một tập các backdoor có khả năng chuyển thông tin nhạy cảm đã thu thập được sang nền tảng lưu trữ Dropbox.

Các nhà nghiên cứu bảo mật đã phát hiện hơn 15 công cụ cài cắm mã độc (implant) đã được nhóm đe dọa sử dụng trong các cuộc tấn công nhắm vào các tổ chức công nghiệp ở Đông Âu vào năm 2022.

Trong một bài phân tích về APT31, Kaspersky cho biết “mục đích của những kẻ tấn công là tạo ra một kênh ổn định (permanent channel) để đánh cắp dữ liệu, bao gồm cả dữ liệu được lưu trữ trên các hệ thống không có lỗ hổng”.

Các cuộc xâm nhập được chia làm ba giai đoạn, mỗi giai đoạn tập trung vào các khía cạnh khác nhau của chuỗi tấn công: thiết lập quyền truy cập lâu dài, thu thập dữ liệu nhạy cảm và truyền thông tin đến máy chủ từ xa dưới sự kiểm soát của tác nhân đe dọa.

Một số biến thể của backdoor dùng trong giai đoạn hai được bổ sung các tính năng cho phép tra cứu tên tệp trong thư mục Microsoft Outlook, thực thi lệnh từ xa và sử dụng thành phần trong giai đoạn ba để hoàn thành bước trích xuất dữ liệu dưới dạng tệp nén RAR.

Trong một bước ngoặt mới, APT31 được cho là đã sử dụng hệ thống kiểm soát tấn công (C2) bên trong tổ chức bị xâm phạm và tận dụng nó như một proxy để lấy được dữ liệu từ các hệ thống không có quyền truy cập trực tiếp đến internet.

Kaspersky cho biết họ cũng phát hiện ra các công cụ bổ sung được nhóm sử dụng để tải dữ liệu lên Yandex Disk theo cách thủ công và các dịch vụ chia sẻ tệp tạm thời khác như extraimage, imgbb, imgshare, schollz và zippyimage,... Một công cụ tương tự khác được cấu hình để gửi dữ liệu qua dịch vụ email Yandex.

Những phát hiện này nêu bật kế hoạch tỉ mỉ và khả năng thích ứng và xây dựng các chiến thuật mới trong hoạt động gián điệp mạng của APT31.

Công ty cho biết: “Việc lạm dụng các kho lưu trữ dữ liệu dựa trên cloud phổ biến có thể cho phép các tác nhân đe dọa trốn tránh các biện pháp bảo mật”. "Đồng thời, nó mở ra khả năng dữ liệu bị đánh cắp bị rò rỉ lần thứ hai trong trường hợp bên thứ ba có quyền truy cập vào kho lưu trữ được sử dụng bởi những tác nhân đe dọa".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Hàng triệu PLC được sử dụng trong môi trường công nghiệp trên toàn thế giới có nguy cơ bị ảnh hưởng bởi 15 lỗ hổng bảo mật trong bộ công cụ phát triển phần mềm CODESYS V3, cho phép tấn công thực thi mã từ xa và từ chối dịch vụ

Tín nhiệm mạng | Lỗ hổng mới được tiết lộ trong chức năng phân tích cú pháp URL của Python có thể bị khai thác để vượt qua các phương pháp blocklist, dẫn đến việc đọc tệp tùy ý và thực thi lệnh.

Tín nhiệm mạng | Chiến dịch lừa đảo mới được Proofpoint phát hiện kể từ tháng 3 năm 2023 đang sử dụng dịch vụ EvilProxy để gửi email mạo danh các thương hiệu nổi tiếng như Adobe, DocuSign và Concur.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo nhật hàng tháng, Patch Tuesday, của tháng 8 năm 2023 để giải quyết 87 lỗ hổng, bao gồm hai lỗ hổng đã bị khai thác trong thực tế và 23 lỗ hổng thực thi mã từ xa

Tín nhiệm mạng | PaperCut gần đây đã khắc phục một lỗ hổng bảo mật nghiêm trọng trong phần mềm quản lý in NG/MF cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trên các máy chủ Windows chưa được vá.

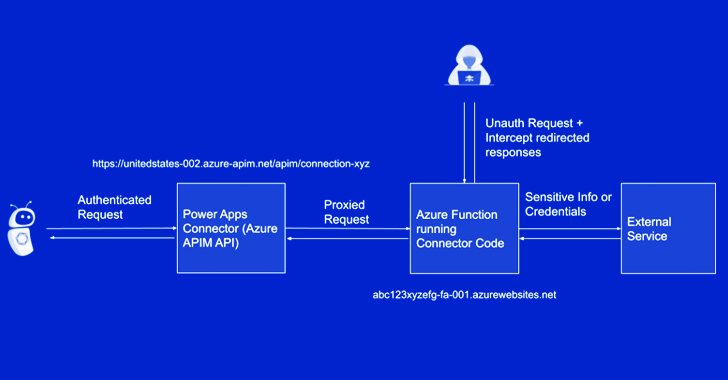

Tín nhiệm mạng | Microsoft tiết lộ rằng họ đã giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Power Platform, sau khi họ bị chỉ trích vì không hành động nhanh chóng