Lỗ hổng bảo mật có độ nghiêm trọng mức cao mới được tiết lộ trong chức năng phân tích cú pháp (parse) URL của Python có thể bị khai thác để vượt qua các phương pháp kiểm tra, lọc tên miền hoặc giao thức được triển khai bằng danh sách chặn (blocklist), dẫn đến việc đọc tệp tùy ý và thực thi lệnh.

Trong một tư vấn bảo mật gần đây, Trung tâm CERT Coordination (CERT/CC) của Mỹ cho biết "urlparse gặp sự cố khi phân tích cú pháp nếu URL bắt đầu bằng các ký tự trống". "Sự cố này ảnh hưởng đến cả quá trình phân tích tên máy chủ (hostname) và lược đồ (scheme), và cuối cùng khiến mọi phương pháp sử dụng danh sách chặn đều không thành công."

Nhà nghiên cứu bảo mật Yebo Cao được ghi nhận là người đã phát hiện và báo cáo sự cố này vào tháng 8 năm 2022.

Lỗ hổng được định danh CVE-2023-24329, có điểm CVSS là 7,5, và đã được giải quyết trong các phiên bản sau:

- >= 3,12

- 3.11.x >= 3.11.4

- 3.10.x >= 3.10.12

- 3.9.x >= 3.9.17

- 3.8.x >= 3.8.17

- 3.7.x >= 3.7.17

urllib.parse là một chức năng phân tích cú pháp được sử dụng rộng rãi giúp chia nhỏ URL thành các thành phần của nó hoặc kết hợp các thành phần thành một chuỗi URL.

CVE-2023-24329 phát sinh do thiếu kiểm tra xác thực đầu vào, do đó dẫn đến tình huống có thể vượt qua (bypass) các phương pháp blocklist bằng cách cung cấp một chuỗi URL bắt đầu bằng ký tự trống (ví dụ: " https://youtube[.] com").

Cao cho biết: "Lỗ hổng này sẽ giúp kẻ tấn công vượt qua các biện pháp bảo vệ do nhà phát triển triển khai cho scheme và máy chủ. Nó có thể tạo điều kiện cho các tấn công SSRF và RCE trong nhiều tình huống."

Nguồn: thehackernews.com.

Tín nhiệm mạng | Chiến dịch lừa đảo mới được Proofpoint phát hiện kể từ tháng 3 năm 2023 đang sử dụng dịch vụ EvilProxy để gửi email mạo danh các thương hiệu nổi tiếng như Adobe, DocuSign và Concur.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo nhật hàng tháng, Patch Tuesday, của tháng 8 năm 2023 để giải quyết 87 lỗ hổng, bao gồm hai lỗ hổng đã bị khai thác trong thực tế và 23 lỗ hổng thực thi mã từ xa

Tín nhiệm mạng | PaperCut gần đây đã khắc phục một lỗ hổng bảo mật nghiêm trọng trong phần mềm quản lý in NG/MF cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trên các máy chủ Windows chưa được vá.

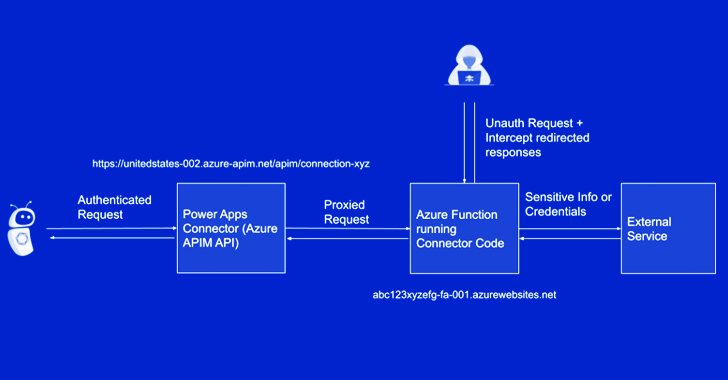

Tín nhiệm mạng | Microsoft tiết lộ rằng họ đã giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Power Platform, sau khi họ bị chỉ trích vì không hành động nhanh chóng

Tín nhiệm mạng | Các tác nhân đe dọa đang lợi dụng một kỹ thuật có tên là ‘versioning’ để vượt qua khả năng phát hiện phần mềm độc hại của Cửa hàng Google Play và nhắm mục tiêu vào người dùng Android.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện ra một loạt các package npm độc hại mới được thiết kế để lấy cắp thông tin nhạy cảm của nhà phát triển.