Hàng triệu PLC (programmable logic controllers, bộ điều khiển logic có thể lập trình) được sử dụng trong môi trường công nghiệp trên toàn thế giới có nguy cơ bị ảnh hưởng bởi 15 lỗ hổng bảo mật trong bộ công cụ phát triển phần mềm CODESYS V3, cho phép tấn công thực thi mã từ xa (RCE) và từ chối dịch vụ (DoS).

Hơn 500 nhà sản xuất thiết bị sử dụng SDK CODESYS V3 để lập trình trên hơn 1.000 mẫu PLC theo chuẩn IEC 61131-3, cho phép người dùng phát triển các chương trình tự động hóa tùy chỉnh.

SDK cũng cung cấp giao diện quản lý và giả lập trên Windows cho phép người dùng kiểm tra cấu hình và chương trình PLC của họ trước khi triển khai nó trong sản xuất.

Mười lăm lỗ hổng trong SDK CODESYS V3 đã được các nhà nghiên cứu của Microsoft phát hiện và báo cáo cho CODESYS vào tháng 9 năm 2022. Nhà cung cấp đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng đã xác định vào tháng 4 năm 2023.

Do bản chất của các thiết bị này, chúng không được cập nhật thường xuyên để khắc phục các sự cố bảo mật, vì vậy nhóm bảo mật của Microsoft đã phát hành một bài đăng chi tiết vào ngày mùng 10 vừa qua để nâng cao nhận thức về các rủi ro và giúp đẩy nhanh quá trình vá lỗi.

Các lỗ hổng CODESYS

Microsoft đã kiểm tra hai PLC của Schnieder Electric và WAGO sử dụng CODESYS V3 và phát hiện ra 15 lỗ hổng có độ nghiêm trọng mức cao (CVSS v3: 7.5 – 8.8).

Các lỗ hổng bao gồm CVE-2022-47378, CVE-2022-47379, CVE-2022-47380, CVE-2022-47381, CVE-2022-47382, CVE-2022-47383, CVE-2022-47384, CVE-2022- 47385, CVE-2022-47386, CVE-2022-47387, CVE 2022-47388, CVE-2022-47389, CVE-2022-47390, CVE-2022-47392, CVE-2022-47393.

Vấn đề chính nằm ở cơ chế giải mã thẻ (tag) của SDK, cụ thể là việc các tag được sao chép vào bộ đệm thiết bị mà không kiểm tra kích thước của chúng, tạo cơ hội cho kẻ tấn công gây ra sự cố tràn bộ đệm (buffer overflow).

Các tag này mang dữ liệu hoặc cấu trúc dữ liệu cung cấp các lệnh (instruction) quan trọng cho chức năng của PLC.

Microsoft đã phát hiện sự cố tràn bộ đệm này trong 15 thành phần SDK CODESYS V3, bao gồm CMPTraceMgr, CMPapp, CMPDevice, CMPApp, CMPAppBP, CMPAppForce và CMPFileTransfer.

Mặc dù các lỗ hổng yêu cầu xác thực để khai thác, nhưng Microsoft cho biết có thể bỏ qua yêu cầu này bằng cách sử dụng CVE-2019-9013, một lỗ hổng khác ảnh hưởng đến CODESYS V3 làm lộ thông tin đăng nhập của người dùng ở dạng bản rõ (cleartext), như minh họa dưới đây.

Các nhà phân tích của Microsoft cho biết họ đã có thể sử dụng 12 trong số 15 lỗ hổng để thực thi mã từ xa trên PLC.

Để giảm thiểu các nguy cơ bị tấn công, quản trị viên nên nâng cấp lên CODESYS V3 v3.5.19.0 ngay khi có thể, đồng thời Microsoft cũng khuyến nghị ngắt kết nối PLC và các thiết bị công nghiệp quan trọng khác khỏi internet.

Tư vấn bảo mật của CODESYS liệt kê các sản phẩm bị ảnh hưởng nếu chúng chạy các phiên bản trước 3.5.19.0, bất kể cấu hình phần cứng và hệ điều hành, bao gồm:

- CODESYS Control RTE (SL)

- CODESYS Control RTE (for Beckhoff CX) SL

- CODESYS Control Win (SL)

- CODESYS Control Runtime System Toolkit

- CODESYS Safety SIL2 Runtime Toolkit

- CODESYS Safety SIL2 PSP

- CODESYS HMI (SL)

- CODESYS Development System V3

- CODESYS Development System V3 simulation runtime

Ngoài ra, các sản phẩm sau đây cũng bị ảnh hưởng đối với các phiên bản trước 4.8.0.0:

- CODESYS Control for BeagleBone SL

- CODESYS Control for emPC-A/iMX6 SL

- CODESYS Control for IOT2000 SL

- CODESYS Control for Linux SL

- CODESYS Control for PFC100 SL

- CODESYS Control for PFC200 SL

- CODESYS Control for PLCnext SL

- CODESYS Control for Raspberry Pi SL

- CODESYS Control for WAGO Touch Panels 600 SL

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Lỗ hổng mới được tiết lộ trong chức năng phân tích cú pháp URL của Python có thể bị khai thác để vượt qua các phương pháp blocklist, dẫn đến việc đọc tệp tùy ý và thực thi lệnh.

Tín nhiệm mạng | Chiến dịch lừa đảo mới được Proofpoint phát hiện kể từ tháng 3 năm 2023 đang sử dụng dịch vụ EvilProxy để gửi email mạo danh các thương hiệu nổi tiếng như Adobe, DocuSign và Concur.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo nhật hàng tháng, Patch Tuesday, của tháng 8 năm 2023 để giải quyết 87 lỗ hổng, bao gồm hai lỗ hổng đã bị khai thác trong thực tế và 23 lỗ hổng thực thi mã từ xa

Tín nhiệm mạng | PaperCut gần đây đã khắc phục một lỗ hổng bảo mật nghiêm trọng trong phần mềm quản lý in NG/MF cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trên các máy chủ Windows chưa được vá.

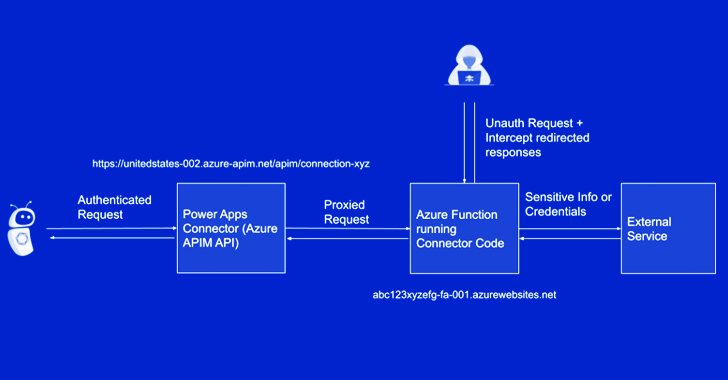

Tín nhiệm mạng | Microsoft tiết lộ rằng họ đã giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến Power Platform, sau khi họ bị chỉ trích vì không hành động nhanh chóng

Tín nhiệm mạng | Các tác nhân đe dọa đang lợi dụng một kỹ thuật có tên là ‘versioning’ để vượt qua khả năng phát hiện phần mềm độc hại của Cửa hàng Google Play và nhắm mục tiêu vào người dùng Android.