Moobot, botnet kế thừa của Mirai, đang được phát tán rộng rãi thông qua việc khai thác lỗ hổng command injection trong máy chủ web của nhiều sản phẩm Hikvision.

Hikvision là nhà sản xuất camera và thiết bị giám sát của chính phủ Trung Quốc.

Lỗ hổng có mã CVE-2021-36260, cho phép tin tặc khai thác bằng cách gửi các request chứa câu lệnh độc hại tới các máy chủ dễ bị tấn công.

Hikvision đã phát hành một bản cập nhật firmware (v 210628) để vá lỗ hổng vào tháng 9 năm 2021.

Fortinet cho biết Moobot đang lạm dụng lỗ hổng này để xâm phạm các thiết bị chưa được cài đặt bản vá và trích xuất dữ liệu nhạy cảm của nạn nhân.

Quá trình lây nhiễm

Việc khai thác lỗ hổng này không yêu cầu xác thực và khá đơn giản, có thể kích hoạt bằng cách gửi tin nhắn đến một thiết bị chứa lỗ hổng.

Trong số các mã khai thác lạm dụng CVE-2021-36260, Fortinet đã phát hiện chương trình tải xuống "macHelper" đã triển khai mã độc Moobot.

Mã độc cũng sửa đổi các lệnh như "reboot" khiến lệnh không hoạt động bình thường để ngăn việc quản trị viên khởi động lại thiết bị bị xâm phạm.

Biến thể mới của Mirai

Các nhà phân tích của Fortinet đã phát hiện một số điểm chung giữa Moobot và Mirai.

Ngoài ra, Moobot còn có một số tính năng từ Satori, một biến thể Mirai khác mà kẻ phát triển nó đã bị bắt và kết án vào năm trước. Một trong những điểm tương đồng với Satori là việc ghi đè tệp "macHelper" hợp pháp bằng tệp thực thi Moobot.

Đây không phải lần đầu tiên Moobot bị phát hiện. Trước đó, các nhà nghiên cứu của Unit 42 đã phát hiện ra nó vào tháng 2 năm 2021.

Tuy nhiên, việc botnet đang khai thác các CVE mới cho thấy nó đang được phát triển và nâng cấp thêm cho các chiến dịch tấn công trong tương lai.

Moobot cung cấp dịch vụ DDoS

Các đối tượng khai thác Moobot sử dụng các thiết bị bị xâm nhập trong các cuộc tấn công DDoS đến một mục tiêu cụ thể.

Bằng cách phân tích dữ liệu thu được, Fortinet phát hiện một kênh Telegram bắt đầu cung cấp dịch vụ DDoS vào tháng 8 năm ngoái.

Thiết bị được sử dụng trong cuộc tấn công DDoS sẽ dẫn đến tăng mức tiêu thụ năng lượng và làm giảm tuổi thọ của thiết bị.

Để bảo vệ thiết bị IoT khỏi mạng botnet, người dùng nên cài đặt/cập nhật các bản vá bảo mật ngay khi có thể, cô lập thiết bị trong một mạng chuyên dụng và thay đổi thông tin đăng nhập mặc định bằng mật khẩu mạnh.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia và đang triển khai mã độc Emotet trên các máy bị xâm phạm.

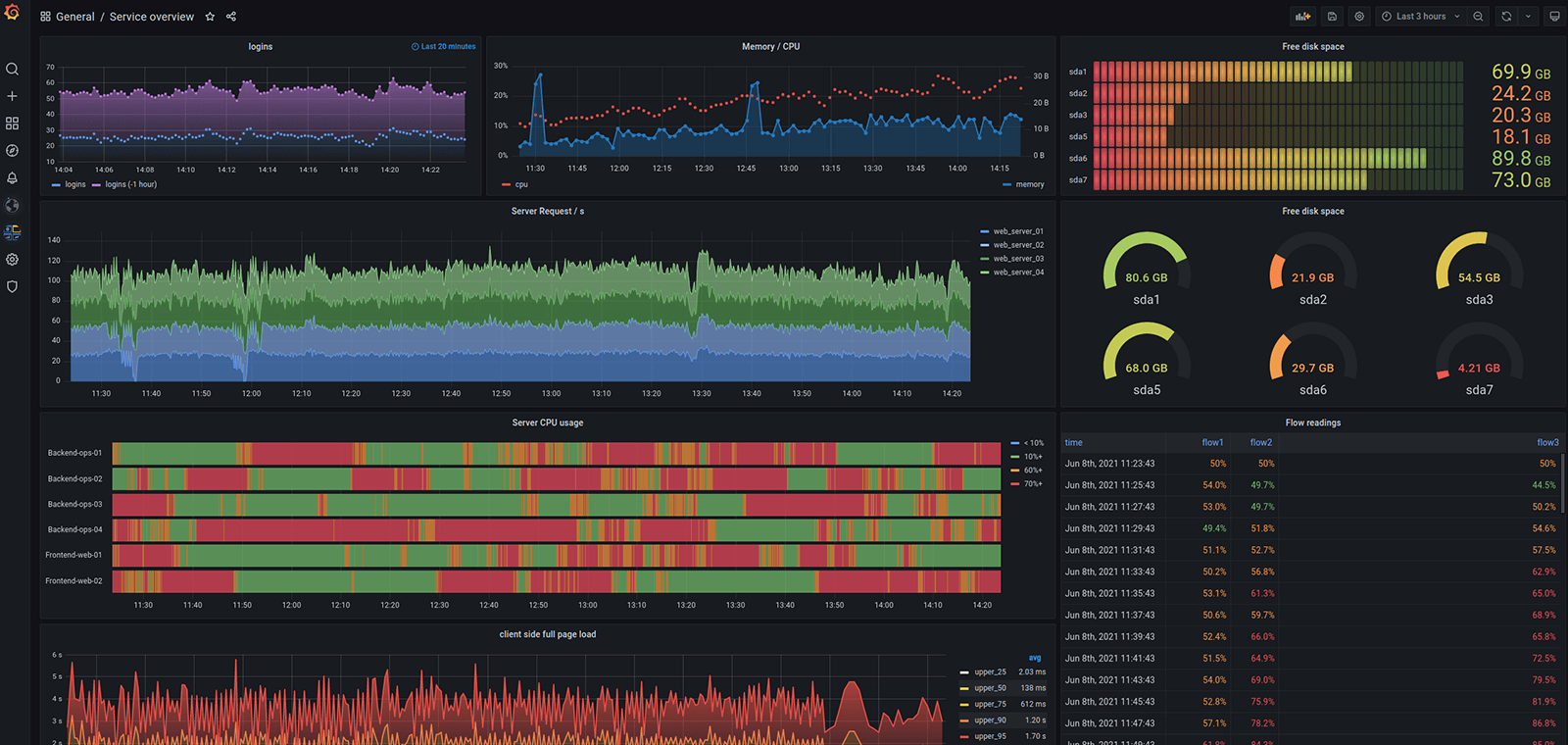

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.

Tín nhiệm mạng | Sàn giao dịch tiền điện tử BitMart đã tiết lộ về một "vi phạm bảo mật lớn" mà họ cho là do khóa cá nhân bị đánh cắp, dẫn đến thiệt hại hơn 150 triệu đô tiền điện tử.

Tín nhiệm mạng | Những người đang tìm cách kích hoạt Windows mà không sử dụng giấy phép hợp lệ hoặc “key” sản phẩm đang bị nhắm mục tiêu bởi những kẻ phát tán mã độc CryptBot.

Tín nhiệm mạng | Endicott, thành viên thứ sáu của một nhóm tội phạm mạng quốc tế có tên The Community đã bị kết án liên quan đến một âm mưu hoán đổi SIM trị giá hàng triệu đô la

Tín nhiệm mạng | Meta thông báo mở rộng người dùng cho chương trình bảo mật Facebook Protect, bao gồm những người bảo vệ nhân quyền, nhà hoạt động, nhà báo,...