Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.

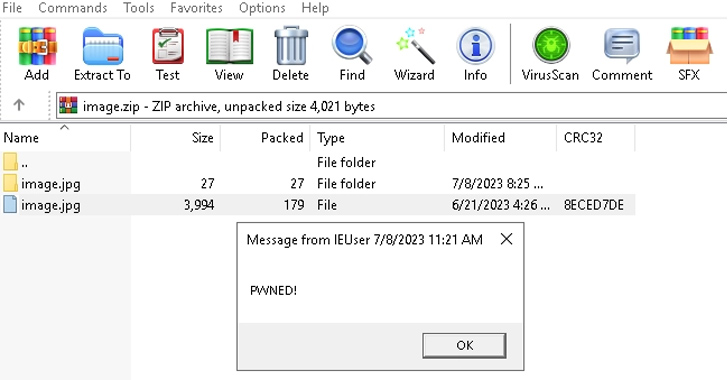

Lỗ hổng, có định danh CVE-2023-38831, cho phép các tác nhân đe dọa giả mạo phần mở rộng của tệp, do đó có thể khởi chạy các tập lệnh (script) độc hại có trong tệp nén giả mạo dưới dạng tệp hình ảnh hoặc tệp văn bản có vẻ vô hại. Lỗ hổng này đã được khắc phục trong phiên bản 6.23 được phát hành vào ngày 2 tháng 8 năm 2023 cùng với CVE-2023-40477.

Trong các cuộc tấn công được Group-IB phát hiện vào tháng 7 năm 2023, các tệp lưu trữ ZIP hoặc RAR độc hại được quảng cáo trên các diễn đàn liên quan đến giao dịch như Forex Station đã được sử dụng để phát tán nhiều loại phần mềm độc hại như DarkMe, GuLoader, và Remcos RAT.

Nhà phân tích mã độc của Group-IB, Andrey Polovinkin cho biết: “Sau khi lây nhiễm vào các thiết bị, tội phạm mạng sẽ đánh cắp tiền từ tài khoản của nhà môi giới”, đồng thời cho biết thêm rằng có tới 130 thiết bị của nhà giao dịch đã bị xâm phạm trong chiến dịch này. Hiện chưa rõ tổng số nạn nhân và thiệt hại tài chính do hoạt động này gây ra.

Tệp mồi nhử được tạo sao cho nó chứa tệp hình ảnh cũng như một thư mục có cùng tên. Khi nạn nhân nhấp vào hình ảnh, một tập lệnh có trong thư mục sẽ được thực thi, sau đó được sử dụng để kích hoạt giai đoạn tiếp theo, đồng thời, hình ảnh bẫy cũng được mở để không gây nghi ngờ.

Polovinkin cho biết “CVE-2023-38831 phát sinh do lỗi xử lý khi mở tệp trong tệp nén ZIP”. “Các tệp ZIP độc hại đã được phân phối trên ít nhất 8 diễn đàn giao dịch phổ biến, do đó, phạm vi của nạn nhân rất rộng và các cuộc tấn công không nhắm mục tiêu vào các quốc gia hoặc lĩnh vực cụ thể”.

Kẻ đứng sau các cuộc tấn công lạm dụng lỗ hổng WinRAR vẫn chưa được xác định. DarkMe là một trojan Visual Basic do nhóm EvilNum phát hiện, được NSFOCUS báo cáo lần đầu tiên vào tháng 9 năm 2022 liên quan đến một chiến dịch lừa đảo có tên DarkCasino nhắm mục tiêu vào các dịch vụ giao dịch và cờ bạc trực tuyến ở Châu Âu.

Cũng được phát tán trong chiến dịch này là một chủng phần mềm độc hại có tên GuLoader (còn gọi là CloudEye), sau đó nó sẽ tải về Remcos RAT từ một máy chủ từ xa.

Polovinkin cho biết: “Các trường hợp khai thác CVE-2023-38831 gần đây nhắc nhở chúng ta về những rủi ro thường trực liên quan đến các lỗ hổng phần mềm”. “Những kẻ đe dọa rất tinh vi và chúng sẽ luôn tìm ra những cách mới để khai thác các lỗ hổng”.

Người dùng nên thường xuyên kiểm tra và nhanh chóng cập nhật các bản vá bảo mật từ nhà cung cấp cho các ứng dụng, phần mềm đang sử dụng để giảm thiểu các nguy cơ bị tấn công.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Meta đã một lần nữa tái khẳng định kế hoạch triển khai hỗ trợ mã end-to-end theo mặc định cho các tin nhắn trò chuyện của người dùng trên Messenger vào cuối năm nay.

Tín nhiệm mạng | Hàng loạt các phần mềm độc hại Android mới đã được các nhà nghiên cứu bảo mật phát hiện và cảnh báo trong năm 2023, đáng lưu ý trong số đó là các banking trojan nhắm mục tiêu vào lĩnh vực tài chính, ngân hàng.

Tín nhiệm mạng | Google đang thử nghiệm một tính năng mới trong trình duyệt Chrome sẽ cảnh báo người dùng khi một tiện ích đã cài đặt bị xóa khỏi Cửa hàng ứng dụng của Chrome.

Tín nhiệm mạng | Một lỗ hổng bảo mật có độ nghiêm trọng mức cao đã được phát hiện trong tiện ích WinRAR có khả năng bị kẻ xấu khai thác để thực thi mã từ xa trên các hệ thống Windows.

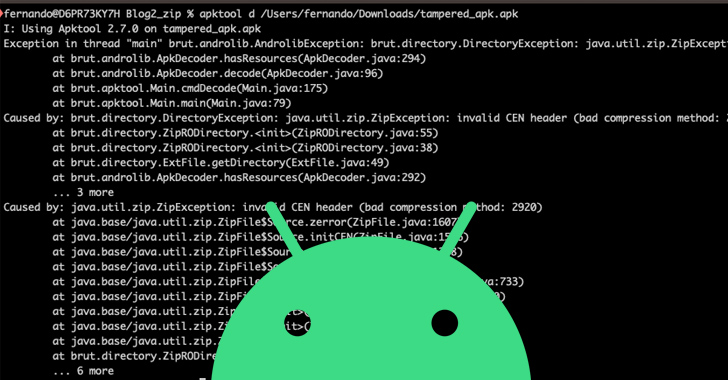

Tín nhiệm mạng | Các tác nhân đe dọa đang sử dụng các tệp phần mềm Android (APK) với các phương pháp nén mới chưa được xác định hoặc không được hỗ trợ để tránh bị phân tích bởi các công cụ chống mã độc.

Tín nhiệm mạng | Một chiến dịch lừa đảo đang diễn ra ít nhất là từ tháng 4 năm 2023 nhằm đánh cắp thông tin xác thực cho các máy chủ email Zimbra Collaboration trên toàn thế giới.