Một lỗ hổng mới được tiết lộ trong GitHub có thể khiến hàng nghìn kho lưu trữ (repository) có nguy cơ bị tấn công repojacking.

Nhà nghiên cứu bảo mật Elad Rapoport của Checkmarx cho biết: Lỗ hổng “có thể cho phép kẻ tấn công khai thác trường hợp race condition trong quá trình tạo kho lưu trữ và đổi tên tên người dùng của GitHub”.

“Việc khai thác thành công lỗ hổng này sẽ tác động đến cộng đồng nguồn mở, cho phép chiếm quyền điều khiển hơn 4.000 code package bằng các ngôn ngữ như Go, PHP và Swift, cũng như các hành động GitHub”.

Sau khi được báo cáo vào ngày 1 tháng 3 năm 2023, GitHub đã giải quyết vấn đề này kể từ ngày 1 tháng 9 năm 2023.

Repojacking-chiếm quyền điều khiển kho lưu trữ, là một kỹ thuật trong đó tác nhân đe dọa có thể vượt qua cơ chế bảo mật kho lưu trữ phổ biến được gọi là ‘namespace retirement’ và giành quyền kiểm soát kho lưu trữ.

Biện pháp bảo vệ này nhằm ngăn người dùng khác tạo kho lưu trữ có cùng tên với kho lưu trữ có hơn 100 bản sao (clone) khi tài khoản người dùng của nó được đổi tên. Nói cách khác, sự kết hợp giữa tên người dùng và tên kho lưu trữ được coi là "đã ngừng hoạt động".

Nếu biện pháp bảo vệ này bị phá vỡ, nó có thể cho phép các tác nhân đe dọa tạo tài khoản mới có cùng tên người dùng và tải lên các kho lưu trữ độc hại, có khả năng dẫn đến các cuộc tấn công chuỗi cung ứng phần mềm.

Phương pháp mới do Checkmarx đề ra lạm dụng vấn đề race condition tiềm ẩn giữa việc tạo kho lưu trữ và đổi tên tên người dùng để đạt được khả năng tái kích hoạt, bao gồm các bước sau:

- Nạn nhân sở hữu namespace "victim_user/repo"

- Nạn nhân đổi tên từ "victim_user" thành "renamed_user"

- Kho lưu trữ "victim_user/repo" hiện đã ngừng hoạt động

- Kẻ đe dọa có tên người dùng "Attack_user" đồng thời tạo một kho lưu trữ có tên "repo" và đổi tên từ "Attack_user" thành "victim_user"

Bước cuối cùng được thực hiện bằng cách sử dụng một API request để tạo kho lưu trữ và chặn yêu cầu đổi tên (renamed request interception) để thay đổi tên người dùng.

Sự phát triển này diễn ra gần chín tháng sau khi GitHub vá một lỗ hổng tương tự cho phép vượt qua biện pháp bảo vệ và có thể tạo cơ hội cho các cuộc tấn công rejacking.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã phát hành các bản vá bảo mật khẩn cấp để giải quyết một lỗ hổng bảo mật nghiêm trọng trong trình duyệt web Chrome mà hãng cho biết đã bị khai thác trong thực tế.

Tín nhiệm mạng | Phiên bản Notepad++ 8.5.7 đã được phát hành với các bản vá cho nhiều lỗ hổng zero-day liên quan đến lỗi tràn bộ đệm, bao gồm một lỗi có khả năng dẫn đến việc thực thi mã bằng cách lừa người dùng mở tệp độc hại.

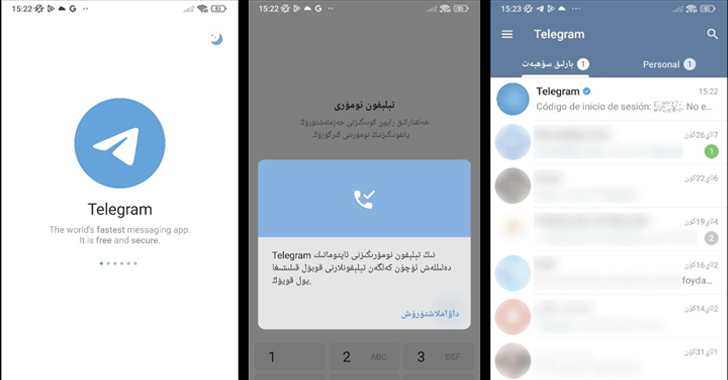

Tín nhiệm mạng | Phần mềm gián điệp giả mạo ứng dụng Telegram đã được phát hiện trên Cửa hàng Google Play được thiết kế để thu thập thông tin nhạy cảm từ các thiết bị Android bị xâm nhập

Tín nhiệm mạng |CISA đã cảnh báo rằng nhiều tác nhân đe dọa đang khai thác các lỗ hổng bảo mật trong Fortinet FortiOS SSL-VPN và Zoho ManagedEngine ServiceDesk Plus để giành được quyền truy cập trái phép vào các hệ thống bị ảnh hưởng

Tín nhiệm mạng | Apple đã phát hành bản cập nhật bảo mật khẩn cấp để khắc phục hai lỗ hổng zero-day mới bị khai thác trong các cuộc tấn công nhắm vào người dùng iPhone và Mac, nâng tổng số lỗ hổng zero-day bị khai thác lên 13 lỗ hổng đã được vá kể từ đầu năm nay.

Tín nhiệm mạng |Google đã phát hành các bản vá bảo mật hàng tháng cho Android để giải quyết một số lỗ hổng, bao gồm một lỗi mà hãng cho biết có thể đã bị khai thác trong thực tế.