Tuần trước, Microsoft đã tiết lộ chi tiết kỹ thuật về một lỗ hổng bảo mật [hiện đã được vá] ảnh hưởng đến hệ điều hành của Apple, nếu bị khai thác thành công, có thể cho phép kẻ tấn công leo thang đặc quyền và triển khai phần mềm độc hại trên thiết bị bị ảnh hưởng.

Có định danh là CVE-2022-26706 (điểm CVSS: 5.5), lỗ hổng ảnh hưởng đến iOS, iPadOS, macOS, tvOS và watchOS và đã được Apple vá vào tháng 5 năm 2022.

Lỗ hổng liên quan đến vấn đề truy cập trong thành phần Launch Services (khởi chạy). iPhone cho biết "một xử lý trong sandbox có thể phá vỡ các hạn chế của nó".

Mặc dù App Sandbox của Apple được thiết kế để quản lý chặt chẽ quyền truy cập của ứng dụng bên thứ ba vào tài nguyên hệ thống và dữ liệu người dùng, nhưng lỗ hổng này cho phép vượt qua những hạn chế này và xâm phạm thiết bị.

Apple giải thích rằng "chức năng chính của sandbox là ngăn chặn thiệt hại cho hệ thống và dữ liệu của người dùng khi người dùng thực thi/chạy một ứng dụng độc hại".

"Mặc dù sandbox không ngăn chặn các cuộc tấn công chống lại ứng dụng của bạn, nhưng nó làm giảm tác hại mà một cuộc tấn công thành công có thể gây ra bằng cách hạn chế ứng dụng ở bộ đặc quyền tối thiểu mà nó yêu cầu để hoạt động bình thường".

Microsoft đã phát hiện lỗ hổng này trong khi nghiên cứu cách thoát khỏi (escape) sandbox và thực thi lệnh tùy ý trên macOS bằng cách che giấu mã độc trong một macro Microsoft Office.

Cụ thể, mã khai thác (PoC) của Microsoft sử dụng Launch Services [một tiện ích được sử dụng để mở tệp và khởi chạy ứng dụng] như một công cụ để chạy một lệnh mở (open command) trong đoạn mã Python độc hại.

Bất kỳ tệp nào bị sandbox bỏ qua sẽ tự động được gắn thẻ với thuộc tính mở rộng "com.apple.quarantine" để kích hoạt lời nhắc yêu cầu sự đồng ý rõ ràng của người dùng trước khi thực thi.

Tuy nhiên, ràng buộc này có thể được loại bỏ bằng cách sử dụng tùy chọn -stdin cho lệnh mở được liên kết với tệp khai thác Python.

Nhà nghiên cứu Bar Or của Microsoft cho biết "-stdin đã bỏ qua hạn chế thuộc tính mở rộng 'com.apple.quarantine', vì Python không có cách nào để xác định nội dung từ đầu vào (standard input) của nó bắt nguồn từ một tệp đã cách ly".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Lenovo đã phát hành các bản vá để khắc phục ba lỗ hổng bảo mật trong firmware UEFI ảnh hưởng đến hơn 70 loại sản phẩm của họ..

Tín nhiệm mạng | Phát hiện lỗ hổng mới ảnh hưởng đến nhiều phiên bản của bộ vi xử lý AMD và Intel, cho phép vượt qua các biện pháp bảo vệ và thực hiện các cuộc tấn công speculative-execution dựa trên Spectre.

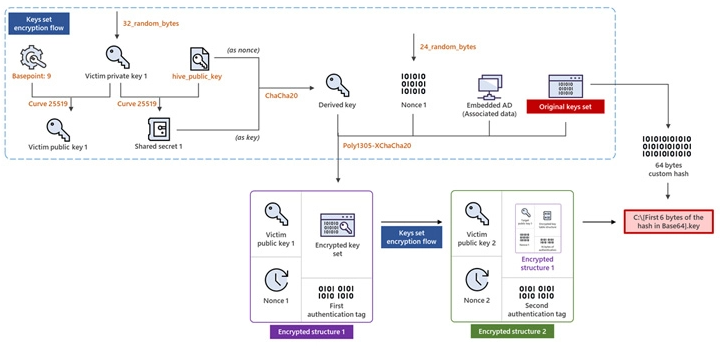

Tín nhiệm mạng | Những kẻ phát triển Hive ransomware-as-a-service (RaaS) đã nâng cấp và áp dụng phương pháp mã hóa phức tạp hơn cho phần mềm mã hóa tệp của chúng.

Tín nhiệm mạng | Một kẻ đe dọa ẩn danh đang rao bán một số cơ sở dữ liệu chứa hơn 22 terabyte (TB) thông tin bị đánh cắp của khoảng 1 tỷ công dân Trung Quốc với giá 10 bitcoin (khoảng 195.000 USD).

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật để giải quyết lỗ hổng zero-day mức cao trong trình duyệt web Chrome mà họ cho là đang bị khai thác trong thực tế.

Tín nhiệm mạng | HackerOne đã tiết lộ rằng một nhân viên của họ đã truy cập không đúng cách vào các báo cáo lỗ hổng bảo mật được gửi cho công ty vì mục đích thu lợi cá nhân.