Microsoft đã vá một lỗ hổng zero-day có định danh CVE-2023-24880, đã bị những kẻ tấn công sử dụng để phá vỡ dịch vụ chống phần mềm độc hại dựa trên cloud Windows SmartScreen và triển khai ransomware Magniber mà không gây ra bất kỳ cảnh báo nào.

Những kẻ tấn công đã sử dụng các tệp MSI độc hại được ký bằng chữ ký Authenticode để khai thác lỗ hổng cho phép vượt qua tính năng bảo mật này.

Mặc dù chữ ký không hợp lệ, nhưng nó vẫn có thể để đánh lừa SmartScreen và ngăn cảnh báo bảo mật Mark-of-the-Web (MotW) bật lên để nhắc người dùng thận trọng khi mở tệp từ Internet.

CVE-2023-24880 bị khai thác trong thực tế đã được Nhóm phân tích mối đe dọa của Google (TAG) phát hiện và báo cáo với Microsoft vào ngày 15 tháng 2.

Google TAG cho biết "đã phát hiện hơn 100.000 lượt tải xuống các tệp MSI độc hại kể từ tháng 1 năm 2023, với hơn 80% là người dùng ở Châu Âu - một điểm khác biệt đáng chú ý so với các mục tiêu thông thường của Magniber, thường tập trung vào Hàn Quốc và Đài Loan".

Magniber, được kế thừa từ ransomware Cerber, đã hoạt động ít nhất từ tháng 10 năm 2017 và được phát tán thông qua các quảng cáo độc hại bằng cách sử dụng công cụ khai thác Magnitude.

Mặc dù ban đầu tập trung nhắm mục tiêu vào Hàn Quốc, nhóm này hiện đã mở rộng phạm vi tấn công sang toàn thế giới, bao gồm Trung Quốc, Đài Loan, Malaysia, Hồng Kông, Singapore và Châu Âu.

Magniber đã hoạt động khá thường xuyên kể từ đầu năm, với hàng trăm mẫu đã được phát hiện và gửi lên nền tảng phân tích ID Ransomware.

Các bản vá chưa hoàn chỉnh

CVE-2023-24880 là một biến thể của một lỗ hổng bỏ qua (bypass) tính năng bảo mật Windows SmartScreen khác - CVE-2022-44698 cũng bị khai thác dưới dạng zero-day để lây nhiễm mã độc.

Microsoft đã vá lỗ hổng CVE-2022-44698 trong Bản cập nhật bảo mật hằng tháng, Patch Tuesday, tháng 12 năm 2022 sau nhiều tháng bị khai thác và sử dụng để phát tán mã độc Qbot và phần mềm ransomware Magniber.

Các nhóm ransomware khác, bao gồm Egregor, Prolock, và Black Basta, cũng được biết là đã hợp tác với Qbot để có quyền truy cập vào mạng của tổ chức mục tiêu.

Google TAG giải thích rằng CVE-2023-24880 xảy ra do Microsoft đã phát hành một bản vá chưa hoàn chỉnh cho CVE-2022-44698, bản vá này chỉ khắc phục một khía cạnh thay vì khắc phục nguyên nhân gốc rễ của lỗ hổng.

"Bởi vì nguyên nhân cốt lõi đằng sau việc bỏ qua tính năng bảo mật SmartScreen không được giải quyết, những kẻ tấn công có thể xác định một biến thể khác của lỗ hổng ban đầu".

TAG cho biết "khi khắc phục một vấn đề bảo mật, sẽ có sự cân nhắc giữa một bản vá khẩn trương, cục bộ và một bản vá có khả năng khắc phục nguyên nhân gốc rễ tốt hơn".

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Ngày càng nhiều tác nhân đe dọa sử dụng các Video YouTube do AI tạo ra để phát tán các phần mềm độc hại đánh cắp (stealer malware) thông tin như Raccoon, RedLine và Vidar.

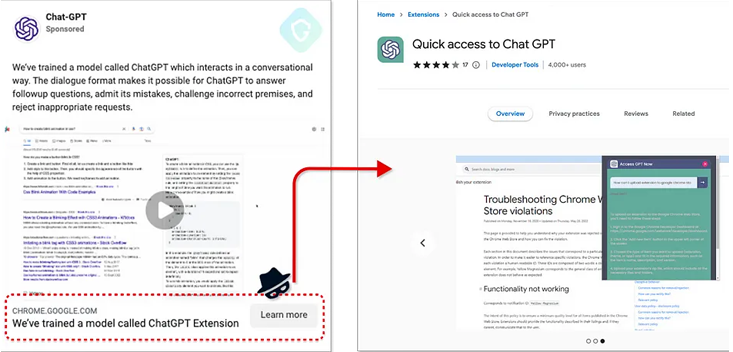

Tín nhiệm mạng | Một tiện ích trình duyệt Chrome giả mạo thương hiệu ChatGPT mới được phát hiện có khả năng chiếm quyền điều khiển tài khoản Facebook và tạo tài khoản quản trị giả mạo

Tín nhiệm mạng | Vụ vi phạm gần đây nhất của LastPass đã được phát hiện là bắt nguồn từ sự cố do một trong những kỹ sư của họ không cập nhật Plex trên máy tính ở nhà. Đây là một lời nhắc nhở nghiêm túc về sự nguy hiểm của việc không cập nhật phần mềm.

Tín nhiệm mạng | Các tổ chức chính phủ cấp cao ở Đông Nam Á đang bị nhắm mục tiêu bởi chiến dịch gián điệp mạng do một tác nhân đe dọa Trung Quốc có tên là Sharp Panda thực hiện kể từ cuối năm ngoái

Tín nhiệm mạng | Một mã khai thác cho CVE-2023-21716, một lỗ hổng nghiêm trọng trong Microsoft Word cho phép thực thi mã từ xa, đã được phát hành vào cuối tuần qua.

Tín nhiệm mạng | Một chủng phần mềm độc hại ATM mới có tên là FiXS được phát hiện đã nhắm mục tiêu vào các ngân hàng Mexico kể từ đầu tháng 2 năm 2023.