Microsoft đang điều tra về hai lỗ hổng bảo mật zero-day ảnh hưởng đến Exchange Server 2013, 2016 và 2019 sau khi nhận được các báo cáo về việc khai thác lỗ hổng trong thực tế.

Microsoft cho biết "Lỗ hổng đầu tiên có định danh CVE-2022-41040, liên quan đến vấn đề giả mạo yêu cầu phía máy chủ (SSRF). Lỗ hổng thứ hai có định danh CVE-2022-41082, cho phép thực thi mã từ xa (RCE) nếu kẻ tấn công có thể truy cập PowerShell".

Công ty xác nhận đã phát hiện "các cuộc tấn công có chủ đích" lạm dụng các lỗ hổng để giành được quyền truy cập ban đầu vào các hệ thống được nhắm mục tiêu, nhưng nhấn mạnh rằng cần có quyền truy cập vào Exchange Server bị ảnh hưởng để đạt được khai thác thành công.

Các cuộc tấn công được Microsoft phát hiện cho thấy hai lỗ hổng đã được kết hợp với nhau trong một chuỗi khai thác, với lỗ hổng SSRF cho phép kẻ tấn công đã xác thực có thể thực thi mã tùy ý.

Microsoft lưu ý rằng lỗ hổng chỉ ảnh hưởng đến người dùng Microsoft Exchange theo mô hình ‘on premises’, người dùng Exchange trực tuyến không bị ảnh hưởng.

Công ty nhấn mạnh thêm rằng họ đang tập trung làm việc để đưa ra bản vá cho các lỗ hổng, đồng thời đưa ra giải pháp tạm thời bằng cách thêm một quy tắc chặn (blocking rule) trong IIS Manager để giảm thiểu các mối đe dọa tiềm ẩn.

Các bước để thêm quy tắc chặn:

- Mở IIS Manager > Chọn Default Web Site.

- Trong mục Feature View, nhấp vào URL Rewrite

- Trong phần Actions ở phía bên phải, nhấp vào Add Rule(s)

- Chọn Request Blocking và bấm OK

- Thêm chuỗi “.*autodiscover\.json.*\@.*Powershell.*” (Không bao gồm dấu ngoặc kép) trong ô nhập pattern. Chọn Regular Expression ở phần Using và chọn Abort Request ở phần How to block sau đó nhấn OK.

- Mở rộng quy tắc vừa thêm: chọn rule với pattern ở trên và nhấp vào Edit trong phần Conditions (dưới phần Actions), thay đổi Condition input từ {URL} thành {REQUEST_URI}.

Người dùng Microsoft Exchange ‘on premises’ nên triển khai quy tắc chặn ngay lập tức và thường xuyên cập nhật thông tin từ Microsotf để có thể cập nhật bản vá ngay khi chúng được phát hành.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Wazuh là một giải pháp miễn phí tích hợp tốt với nhiều hệ thống, công nghệ và thiết bị đầu cuối, cho phép kiểm kê hệ thống, thực hiện đánh giá lỗ hổng, kiểm tra cấu hình hệ thống, phát hiện và ứng phó với các cuộc tấn công.

Tín nhiệm mạng | Phát hiện 75 ứng dụng trên Google Play và 10 ứng dụng trên Apple App Store có hành vi gian lận quảng cáo như một phần của chiến dịch phát tán phần mềm độc hại bắt đầu từ năm 2019.

Tín nhiệm mạng | Hưởng ứng Ngày chuyển đổi số quốc gia 10/10, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), Cục An toàn thông tin sẽ tiến hành thay đổi bộ nhận diện chứng nhận Tín nhiệm mạng.

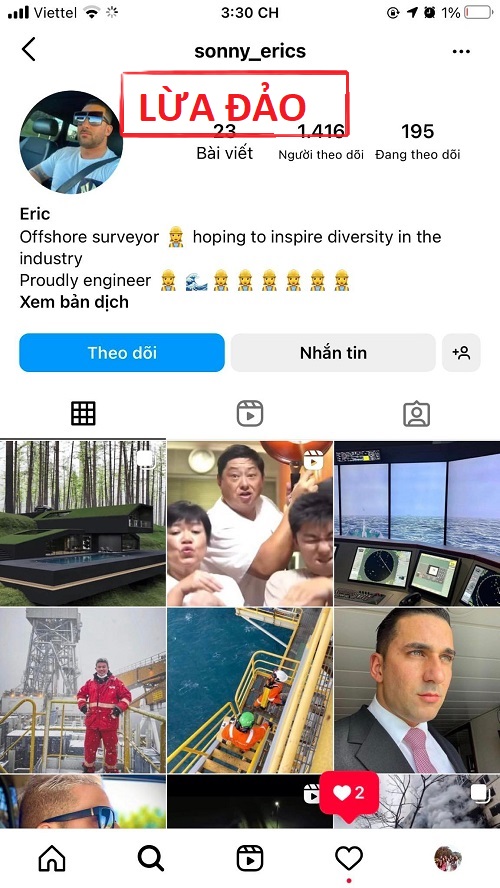

Tín nhiệm mạng | Vấn đề lừa đảo qua mạng vẫn đang diễn ra hằng ngày và có xu hướng ngày một tăng với các kỹ thuật và thủ đoạn ngày càng tinh vi hơn. Trong đó, lợi dụng tình cảm là một trong những thủ đoạn đã và đang được sử dụng phổ biến để dụ dỗ các con mồi nhẹ dạ cả tin, thiếu nhận thức, cảnh giác đối với các tấn công lừa đảo.

Tín nhiệm mạng | Cuối tuần trước, cảnh sát Thành phố London vừa tiết lộ rằng họ đã bắt giữ một thiếu niên 17 tuổi từ Oxfordshire vì nghi ngờ liên quan đến các vụ tấn công mạng.