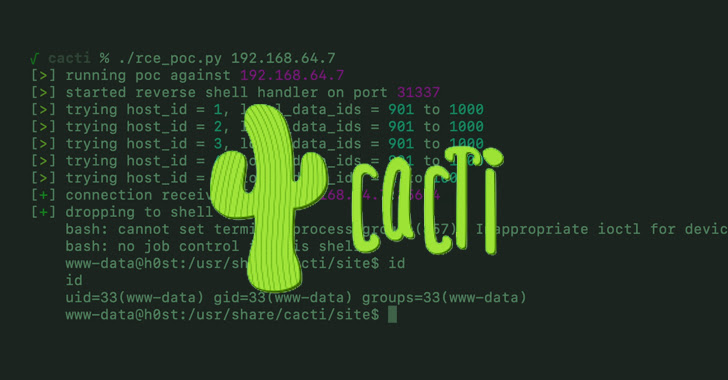

Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.

Theo nền tảng quản lý bề mặt tấn công Censys, chỉ có 26 trên tổng số 6.427 máy chủ Cacti đang chạy phiên bản đã được vá lỗ hổng (1.2.23 và 1.3.0).

Vấn đề được đề cập liên quan đến CVE-2022-46169 (điểm CVSS: 9,8), là sự kết hợp giữa lỗi bỏ qua xác thực và lỗ hổng command injection, cho phép kẻ tấn công không cần xác thực thực thi mã tùy ý trên phiên bản bị ảnh hưởng của giải pháp giám sát mã nguồn mở dựa trên web.

Thông tin chi tiết về lỗ hổng lần đầu tiên được tiết lộ bởi SonarSource. Lỗ hổng, ảnh hưởng đến các phiên bản máy chủ Cacti từ 1.2.22 trở về trước, đã được báo cáo cho những người bảo trì dự án vào ngày 2 tháng 12 năm 2022.

Nhà nghiên cứu của SonarSource, Stefan Schiller đã lưu ý rằng: "Việc kiểm tra ủy quyền dựa trên tên máy chủ (hostname) không được thực hiện một cách an toàn đối với hầu hết các cài đặt của Cacti", thêm vào đó "dữ liều đầu vào của người dùng không được kiểm tra, sàng lọc trước khi truyền vào các câu lệnh thực thi bên ngoài".

Việc tiết lộ công khai lỗ hổng đã dẫn đến "các nỗ lực khai thác" trong thực tế. Shadowserver Foundation và GreyNoise đã cảnh báo về các cuộc tấn công độc hại bắt nguồn từ một địa chỉ IP ở Ukraine cho đến nay.

Phần lớn các phiên bản chưa được vá nằm ở Brazil, tiếp đó là Indonesia, Mỹ, Trung Quốc, Bangladesh, Nga, Ukraine, Philippines, Thái Lan và Vương quốc Anh.

Lỗ hổng SugarCRM bị khai thác để triển khai Web Shells

Censys cho biết sự phát triển này diễn ra cùng khi SugarCRM phát hành các bản vá cho một lỗ hổng đã được tiết lộ công khai và bị tin tặc khai thác để cài cắm các web shell trên 354 máy chủ khác nhau.

Lỗ hổng có định danh CVE-2023-22952, liên quan đến trường hợp thiếu xác thực đầu vào có thể dẫn đến việc chèn mã PHP tùy ý, đã được giải quyết trong SugarCRM phiên bản 11.0.5 và 12.0.2.

Trong các cuộc tấn công đã phát hiện, web shell được sử dụng như một công cụ để thực thi các lệnh bổ sung trên máy bị nhiễm với các quyền của người dùng đang chạy dịch vụ web. Phần lớn các trường hợp bị tấn công đã được báo cáo nằm ở Mỹ, Đức, Úc, Pháp và Vương quốc Anh.

Không có gì ngạc nhiên khi các tác nhân độc hại lạm dụng các lỗ hổng mới được tiết lộ để thực hiện các cuộc tấn công của chúng, vì vậy người dùng bắt buộc phải nhanh chóng vá các lỗ hổng bảo mật để giảm thiểu các nguy cơ tiềm ẩn.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Phát hiện nhiều lỗ hổng kiến trúc trong bộ điều khiển logic lập trình (programmable logic controllers-PLC) SIMATIC và SIPLUS S7-1500 của Siemens có thể bị kẻ xấu khai thác để lén cài đặt firmware độc hại trên các thiết bị bị ảnh hưởng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Twitter cho biết cuộc điều tra của họ không phát hiện bằng chứng nào cho thấy dữ liệu của người dùng được rao bán trực tuyến có được bằng cách khai thác bất kỳ lỗ hổng bảo mật nào trong hệ thống của họ.

Tín nhiệm mạng | Nhóm APT được gọi là StrongPity đã nhắm mục tiêu người dùng Android bằng phần mềm trojan giả mạo ứng dụng Telegram thông qua một trang web mạo danh dịch vụ trò chuyện video Shagle.

Tín nhiệm mạng | Các bản vá Patch Tuesday đầu tiên do Microsoft phát hành trong năm 2023 đã giải quyết tổng cộng 98 lỗ hổng bảo mật, trong đó có một lỗ hổng đang bị khai thác trong thực tế.

Tín nhiệm mạng | Các nhà nghiên cứu AquaSec đã nhận thấy khả năng tải các tiện ích mở rộng Visual Studio Code độc hại lên VSCode Marketplace và phát hiện ra dấu hiệu của các tác nhân đe dọa đã khai thác vấn đề này.