Ba ứng dụng Android trên Google Play đã được các tác nhân đe dọa sử dụng để thu thập các thông tin như dữ liệu vị trí và danh sách liên hệ từ các thiết bị được nhắm mục tiêu.

Cyfirma, công ty bảo mật đã phát hiện ra các ứng dụng độc hại, cho rằng hoạt động này có khả năng liên quan đến nhóm tin tặc Ấn Độ "DoNot", hay APT-C-35, nhóm đã nhắm mục tiêu vào các tổ chức nổi tiếng ở Đông Nam Á ít nhất từ năm 2018.

Vào năm 2021, một báo cáo của Tổ chức Ân xá Quốc tế đã chỉ ra mối liên kiết của nhóm này với một công ty an ninh mạng của Ấn Độ, nhấn mạnh một chiến dịch phát tán phần mềm gián điệp cũng dựa trên một ứng dụng trò chuyện giả mạo.

Các ứng dụng được sử dụng trong chiến dịch mới nhất của DoNot thu thập các thông tin cơ bản để chuẩn bị cho việc phát tán phần mềm độc hại nguy hiểm hơn.

Các ứng dụng đáng ngờ được Cyfirma phát hiện trên Google Play là nSure Chat, iKHfaa VPN và một ứng dụng khác, do cùng một người phát hành có tên SecurITY Industry, hiện vẫn có sẵn trên Google Play. Số lượt tải xuống thấp của các ứng dụng cho thấy chúng có thể được sử dụng để nhắm đến các mục tiêu cụ thể.

Hai ứng dụng yêu cầu các quyền truy cập vào danh sách liên hệ của người dùng (READ_CONTACTS) và dữ liệu vị trí (ACCESS_FINE_LOCATION) trong khi cài đặt, để trích xuất thông tin này cho tác nhân đe dọa.

Dữ liệu đã thu thập được lưu trữ cục bộ bằng thư viện ROOM của Android và sau đó được gửi đến máy chủ do kẻ tấn công kiểm soát (C2) thông qua request HTTP.

C2 cho ứng dụng VPN là "https[:]ikhfaavpn[.]com." trong khi địa chỉ máy chủ của nSure Chat được phát hiện là đã xuất hiện trong các hoạt động của Cobalt Strike vào năm ngoái.

Các nhà phân tích của Cyfirma phát hiện ra rằng mã nguồn của ứng dụng VPN được phát triển dựa trên ứng dụng Liberty VPN hợp pháp.

DoNot

Cyfirma quy kết chiến dịch này cho nhóm đe dọa DoNot dựa trên việc sử dụng các chuỗi cụ thể được mã hóa sử dụng thuật toán AES/CBC/PKCS5PADDING và che giấu Proguard, cả hai kỹ thuật này từng được tin tặc Ấn Độ sử dụng.

Ngoài ra, có một số trùng hợp khó có thể xảy ra trong việc đặt tên cho một số tệp nhất định do các ứng dụng độc hại tạo ra, cho thấy sự tương đồng với các chiến dịch DoNot đã thực hiện trong quá khứ.

Thay vì gửi email lừa đảo có chứa tệp đính kèm độc hại, các nhà nghiên cứu cho rằng những kẻ tấn công đã chuyển sang gửi tin nhắn lừa đảo thông qua WhatsApp và Telegram. Tin nhắn trên các ứng dụng này chuyển hướng nạn nhân đến cửa hàng Google Play, một nền tảng đáng tin cậy, vì vậy họ có thể dễ dàng bị lừa tải xuống các ứng dụng được đề xuất.

Người dùng nên thận trọng trước khi cài đặt bất kỳ một ứng dụng nào trên thiết bị của mình, hãy đọc kỹ các đánh giá, bình luận và xem xét cẩn thận các quyền được yêu cầu trong khi cài đặt. Tuyệt đối không cài đặt các ứng dụng nếu phát hiện bất kỳ điểm đáng ngờ nào.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một mã độc đánh cắp thông tin mới có tên 'Mystic Stealer', đã được quảng bá trên các diễn đàn hack và thị trường darknet kể từ tháng 4 năm 2023, nhanh chóng thu hút được sự chú ý trong cộng đồng tội phạm mạng.

Tín nhiệm mạng | Ruslan Magomedovich Astamirov, quốc tịch Nga, đã bị bắt ở Arizona và bị Bộ Tư pháp Mỹ buộc tội vì triển khai phần mềm tống tiền LockBit trên mạng của các nạn nhân ở Mỹ và nước ngoài.

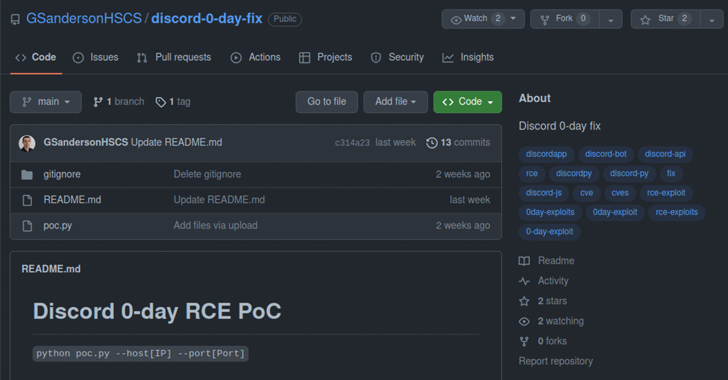

Tín nhiệm mạng | Phát hiện nhiều tài khoản đáng ngờ, trong đó có ít nhất một nửa số tài khoản từ các nhà nghiên cứu giả mạo liên kết với một công ty bảo mật lừa đảo đã tải lên các kho lưu trữ độc hại trên GitHub.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, của tháng 6 năm 2023, chứa bản vá cho 78 lỗ hổng, trong đó có 38 lỗ hổng thực thi mã từ xa.

Tín nhiệm mạng | Các lỗ hổng bảo mật được phát hiện trong nền tảng thương mại điện tử của Honda có thể đã bị khai thác để giành được quyền truy cập không hạn chế vào thông tin nhạy cảm của các đại lý.

Tín nhiệm mạng | Một vụ lừa đảo tiền điện tử mới bị phát hiện gần đây đã lạm dụng hơn 1.000 trang web lừa đảo để lừa người dùng tham gia vào một chương trình phần thưởng giả mạo kể từ ít nhất là tháng 1 năm 2021.