Mười lỗ hổng bảo mật đã được phát hiện trong tiện ích truyền dữ liệu Quick Share của Google dành cho Android và Windows, có thể bị lạm dụng để kích hoạt chuỗi thực thi mã từ xa (RCE) trên các hệ thống đã cài đặt phần mềm này.

"Ứng dụng Quick Share triển khai giao thức truyền thông lớp ứng dụng riêng để hỗ trợ việc truyền tệp giữa các thiết bị tương thích ở gần", các nhà nghiên cứu Or Yair và Shmuel Cohen của SafeBreach Labs cho biết trong một báo cáo.

"Bằng cách điều tra cách thức hoạt động của giao thức, chúng tôi có thể dò đoán (fuzz) và xác định logic trong ứng dụng Quick Share dành cho Windows".

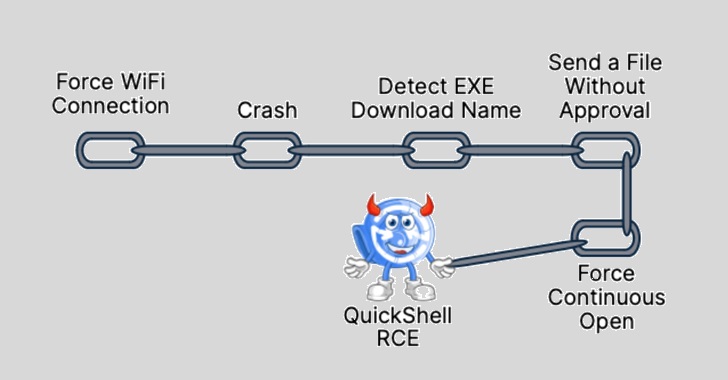

Kết quả điều tra đã phát hiện ra 10 lỗ hổng – chín lỗ hổng ảnh hưởng đến Quick Share trên Windows và một ảnh hưởng đến Android – có thể được kết hợp để tạo thành chuỗi tấn công RCE, được gọi là QuickShell, cho phép thực thi mã tùy ý trên máy chủ Windows.

Các lỗ hổng bao gồm sáu lỗi từ chối dịch vụ (DoS) từ xa, hai lỗi ghi tệp trái phép được xác định trong cả phiên bản Android và Windows, một lỗi directory traversal và một trường hợp cưỡng chế kết nối Wi-Fi.

Các vấn đề đã được giải quyết trong Quick Share từ phiên bản 1.0.1724.0 trở lên. Google đang theo dõi chung các vấn đề theo hai mã định danh:

- CVE-2024-38271 (Điểm CVSS: 5,9) - Lỗ hổng buộc nạn nhân phải kết nối với một kết nối Wi-Fi tạm thời được tạo để chia sẻ

- CVE-2024-38272 (Điểm CVSS: 7.1) - Lỗ hổng cho phép kẻ tấn công bỏ qua cảnh báo chấp nhận tệp trên Windows

Quick Share, trước đây là Nearby Share, là tiện ích chia sẻ tệp ngang hàng cho phép người dùng chuyển ảnh, video, tài liệu, tệp âm thanh hoặc toàn bộ thư mục giữa các thiết bị Android, Chromebook và máy tính để bàn và máy tính xách tay Windows ở gần nhau. Cả hai thiết bị phải cách nhau trong phạm vi 5 m (16 feet) với Bluetooth và Wi-Fi được bật.

Nói tóm lại, các vấn đề đã được xác định có thể được sử dụng để ghi tệp từ xa vào thiết bị mà không cần sự chấp thuận, khiến ứng dụng Windows gặp sự cố (crash), chuyển hướng lưu lượng truy cập đến điểm truy cập Wi-Fi do kẻ tấn công kiểm soát và tấn công path traversal.

Nghiêm trọng hơn, các nhà nghiên cứu phát hiện ra rằng khả năng buộc thiết bị mục tiêu kết nối với mạng Wi-Fi khác và tạo tệp trong thư mục Tải xuống có thể được kết hợp để khởi tạo chuỗi tấn công dẫn đến thực thi mã từ xa.

Những phát hiện, được trình bày lần đầu tiên tại DEF CON 32 vào cuối tuần qua, là kết quả của một phân tích sâu hơn về giao thức độc quyền dựa trên Protobuf và logic hỗ trợ hệ thống. Chúng có ý nghĩa quan trọng không chỉ vì làm nổi bật cách các vấn đề dường như vô hại có thể bị lạm dụng để tạo điều kiện cho một cuộc tấn công thành công mà còn có thể gây ra rủi ro nghiêm trọng khi kết hợp với các lỗi khác.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã tiết lộ một lỗ hổng zero-day chưa được vá trong Office, nếu khai thác thành công có thể dẫn đến việc tiết lộ thông tin nhạy cảm trái phép cho kẻ tấn công.

Tín nhiệm mạng | Samsung vừa triển khai chương trình bug bounty mới cho các thiết bị di động của mình với phần thưởng lên tới 1.000.000 đô la cho các báo cáo chỉ ra các trường hợp tấn công nghiêm trọng.

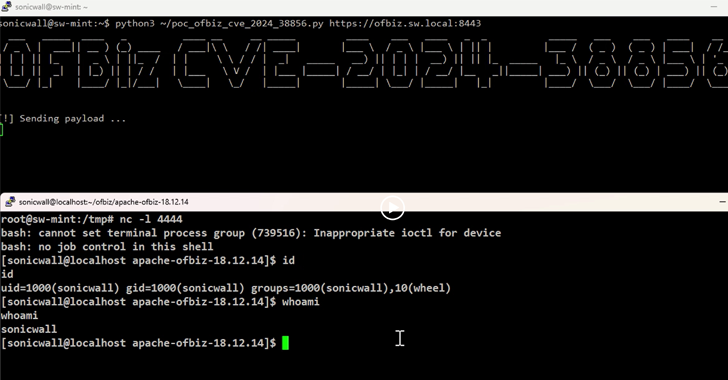

Tín nhiệm mạng | Một lỗ hổng zero-day mới cho phép thực thi mã từ xa mà không yêu cầu xác thực đã được phát hiện trong hệ thống lập kế hoạch nguồn lực doanh nghiệp (ERP) mã nguồn mở Apache OFBiz.

Tín nhiệm mạng | Một lỗi thiết kế trong Windows Smart App Control và SmartScreen cho phép kẻ tấn công khởi chạy chương trình mà không kích hoạt cảnh báo bảo mật đã bị khai thác kể từ ít nhất năm 2018.

Tín nhiệm mạng | Các bản cập nhật bảo mật Android tháng này đã vá 46 lỗ hổng, bao gồm lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng đã bị khai thác trong các cuộc tấn công có chủ đích.

Tín nhiệm mạng | Một chiến dịch ransomware Magniber lớn đang diễn ra, mã hóa thiết bị của người dùng gia đình trên toàn thế giới và yêu cầu khoản tiền chuộc lên đến hàng nghìn đô la.