Các tác nhân đe dọa đang khai thác một kỹ thuật tấn công mới trong thực tế, lạm dụng các tệp MSC (management saved console) độc hại để đạt được việc thực thi mã bằng cách sử dụng Microsoft Management Console (MMC) và trốn tránh các biện pháp phòng thủ bảo mật.

Kỹ thuật này được Elastic Security Labs gọi là GrimResource sau khi phát hiện một thành phần phần mềm ("sccm-updater.msc") đã được tải lên nền tảng quét phần mềm độc hại VirusTotal vào ngày 6 tháng 6 năm 2024.

Công ty cho biết: “Khi một tệp console độc hại được thêm (import) vào, lỗ hổng trong một trong các thư viện MMC có thể dẫn đến việc thực thi mã, bao gồm mã độc”.

“Những kẻ tấn công có thể kết hợp kỹ thuật này với DotNetToJScript để thực thi mã tùy ý, điều này có thể dẫn đến truy cập trái phép, chiếm quyền kiểm soát hệ thống và nhiều hậu quả khác”.

Việc sử dụng các loại tệp không phổ biến để phát tán phần mềm độc hại được coi là một phương pháp thay thế của kẻ tấn công nhằm vượt qua các biện pháp bảo mật do Microsoft thiết lập trong những năm gần đây, bao gồm cả việc vô hiệu hóa macro theo mặc định trong các tệp Office được tải xuống từ internet.

Tháng trước, công ty bảo mật Genians của Hàn Quốc cảnh báo về việc nhóm tin tặc Kimsuky sử dụng tệp MSC độc hại để phát tán mã độc.

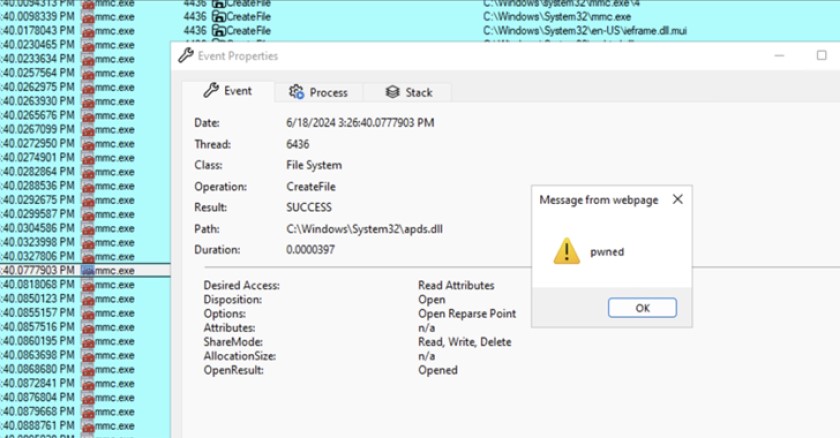

Mặt khác, GrimResource khai thác lỗ hổng Cross-site scripting (XSS) có trong thư viện apds.dll để thực thi mã JavaScript tùy ý trong ngữ cảnh MMC. Lỗ hổng XSS ban đầu được báo cáo cho Microsoft và Adobe vào cuối năm 2018, tuy nhiên, cho đến nay nó vẫn chưa được giải quyết.

Điều này được thực hiện bằng cách thêm tham chiếu đến thư viện APDS dễ bị tấn công trong StringTable của tệp MSC độc hại, khi được mở bằng MMC sẽ kích hoạt việc thực thi mã JavaScript.

Kỹ thuật này không chỉ bỏ qua các cảnh báo ActiveX mà còn có thể được kết hợp với DotNetToJScript để thực thi mã tùy ý. Mẫu được phân tích sử dụng phương pháp này để khởi chạy thành phần loader.NET có tên PASTALOADER, cuối cùng dẫn đến việc triển khai Cobalt Strike.

Các nhà nghiên cứu bảo mật Joe Desimone và Samir Bousseaden cho biết: “Sau khi Microsoft vô hiệu hóa macro Office theo mặc định đối với các tài liệu được tải từ internet, các phương tiện lây nhiễm khác như JavaScript, tệp MSI, các LNK object và tệp ISO đã trở nên phổ biến hơn”.

"Tuy nhiên, những kỹ thuật khác này được các hệ thống phòng thủ xem xét kỹ lưỡng và có khả năng phát hiện cao. Những kẻ tấn công đã chuyển sang một kỹ thuật mới để thực thi mã tùy ý trong MMC bằng cách sử dụng các tệp MSC độc hại."

Nguồn: thehackernews.com.

Tin tặc đã sửa đổi mã nguồn của ít nhất 05 plugin được lưu trữ trên WordPress.org để thêm vào các tập lệnh PHP độc hại cho phép tạo tài khoản mới với đặc quyền quản trị trên các trang web sử dụng chúng.

Mới đây, PIB Fact Check - trang thông tin chuyên đăng tải về các hình thức lừa đảo - đã đưa ra lời cảnh báo về một thủ đoạn mới hết sức tinh vi, liên quan tới dịch vụ vận chuyển hàng hóa của Bưu điện Ấn Độ (Indian Post).

Mới đây, Vsevolod Kokorin - một chuyên gia an ninh mạng đã lên tiếng cảnh báo về hình thức lừa đảo hết sức tinh vi liên quan tới hệ thống thư điện tử của Microsoft. Người này cho biết mình đã phát hiện một lỗ hổng khiến cho những Email đến từ các đối tượng lừa đảo trở nên khó phát hiện hơn.

Giải vô địch bóng đá Châu Âu (EURO 2024) và giải vô địch bóng đá Nam Mỹ năm 2024 (COPA AMERICA 2024) là các sự kiện thể thao, giải trí lớn, thu hút đông đảo người hâm mộ trên thế giới trong đó có Việt Nam, đồng thời cũng là thời điểm phát sinh, gia tăng các hình thức cá độ bóng đá, lôi kéo số lượng người chơi lớn, gây ra rất nhiều hệ lụy, suy thoái kinh tế gia đình, xã hội.

Ngày 14/6, Cơ quan Cảnh sát điều tra (Công an quận Liên Chiểu) cho biết, đang tiến hành điều tra vụ án hình sự "Lừa đảo chiếm đoạt tài sản" xảy ra trên địa bàn.

Thời gian qua, các app cho vay tiền qua iCloud nở rộ, tuy nhiên, khách hàng sẽ phải đối mặt với nhiều rủi ro, nhất là chiêu trò cho vay nặng lãi “biến tướng”.