Các nhà nghiên cứu bảo mật từ Đại học Ruhr Bochum đã phát hiện ra một lỗ hổng trong giao thức bảo mật Secure Shell (SSH) có thể cho phép kẻ tấn công hạ cấp bảo mật của kết nối bằng cách phá vỡ tính toàn vẹn của kênh bảo mật.

Được gọi là Terrapin (CVE-2023-48795, điểm CVSS: 5,9), cách khai thác này được mô tả là "cuộc tấn công prefix truncation có thể khai thác được trên thực tế lần đầu tiên".

SSH là một giao thức cho phép gửi lệnh đến máy tính một cách an toàn qua mạng không bảo mật. Nó dựa vào mật mã để xác thực và mã hóa các kết nối giữa các thiết bị.

Điều này được thực hiện bằng cách bắt tay trong đó máy khách và máy chủ đồng ý về các nguyên tắc mã hóa và trao đổi khóa cần thiết để thiết lập một kênh an toàn có thể cung cấp các đảm bảo về tính bảo mật và tính toàn vẹn.

Tuy nhiên, kẻ xấu ở vị trí trung gian (AitM) với khả năng chặn và sửa đổi lưu lượng của kết nối ở lớp TCP/IP có thể làm giảm cấp độ bảo mật của kết nối SSH khi sử dụng quá trình thương lượng tiện ích mở rộng SSH.

Các nhà nghiên cứu giải thích rằng: “Cuộc tấn công có thể được thực hiện trong thực tế, cho phép kẻ tấn công hạ cấp bảo mật của kết nối bằng cách cắt bớt (truncate) thông báo đàm phán mở rộng (RFC8308) khỏi bản ghi”.

"Việc cắt bớt có thể dẫn đến việc sử dụng các thuật toán xác thực ứng dụng khách kém an toàn hơn và vô hiệu hóa các biện pháp bảo vệ chống lại các cuộc tấn công tính thời gian nhấn phím (keystroke timing attack) trong OpenSSH 9.5."

Một điều kiện tiên quyết quan trọng khác để thực hiện cuộc tấn công là sử dụng chế độ mã hóa dễ bị tấn công như ChaCha20-Poly1305 hoặc CBC với Encrypt-then-MAC để bảo mật kết nối.

Qualys cho biết: “Trong tình huống thực tế, kẻ tấn công có thể khai thác lỗ hổng này để chặn dữ liệu nhạy cảm hoặc giành quyền kiểm soát các hệ thống quan trọng bằng quyền truy cập đặc quyền của quản trị viên”. “Rủi ro này đặc biệt nghiêm trọng đối với các tổ chức có mạng lưới lớn, được liên kết với nhau để cung cấp quyền truy cập vào dữ liệu đặc quyền.”

Lỗ hổng này ảnh hưởng đến nhiều ứng dụng triển khai máy chủ và máy khách SSH, như OpenSSH, Paramiko, PuTTY, KiTTY, WinSCP, libssh, libssh2, AsyncSSH, FileZilla và Dropbear, khiến các nhà bảo trì phát hành các bản vá để giảm thiểu rủi ro tiềm ẩn.

Yair Mizrahi, nhà nghiên cứu bảo mật tại JFrog, cho biết: “Vì các máy chủ SSH và OpenSSH nói riêng thường được sử dụng phổ biến trong các môi trường ứng dụng doanh nghiệp dựa trên cloud nên các công ty bắt buộc phải đảm bảo rằng họ đã thực hiện các biện pháp thích hợp để vá lỗ hổng máy chủ của mình”.

"Tuy nhiên, một máy khách dễ bị tấn công khi kết nối với máy chủ đã được vá lỗi vẫn sẽ tạo ra một kết nối dễ bị tấn công. Do đó, các công ty cũng phải thực hiện các bước để xác định mọi trường hợp dễ bị tấn công trên toàn bộ cơ sở hạ tầng của mình và áp dụng biện pháp giảm thiểu ngay lập tức."

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã đồng ý giải quyết vụ kiện được đệ trình vào tháng 6 năm 2020 cáo buộc công ty đã lừa người dùng bằng cách theo dõi hoạt động lướt web của những người sử dụng Internet ở chế độ "ẩn danh" hoặc "riêng tư" trên trình duyệt web

Tín nhiệm mạng | Phát hiện biến thể mới của kỹ thuật chiếm quyền điều khiển thứ tự tìm kiếm thư viện DLL mà các tác nhân đe dọa có thể sử dụng để vượt qua các cơ chế bảo mật và thực thi mã độc trên các hệ thống chạy Windows 10 và Windows 11.

Tín nhiệm mạng | Một backdoor Android mới đã được phát hiện có khả năng thực hiện một loạt hành động độc hại trên các thiết bị bị nhiễm

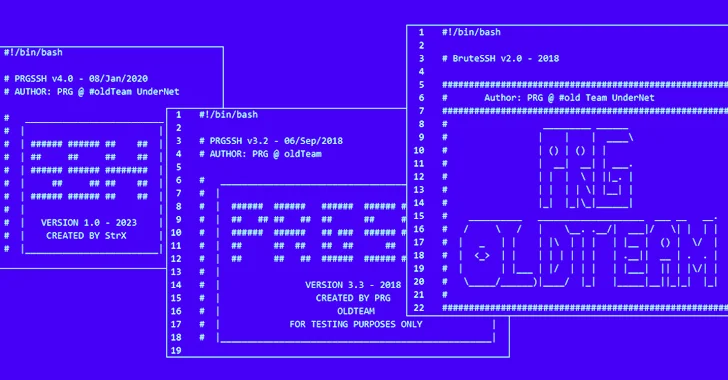

Tín nhiệm mạng | Các máy chủ Linux SSH được bảo mật kém đang bị tin tặc nhắm đến để cài đặt các công cụ scan port và công cụ dò quét mật khẩu nhằm tìm kiếm các máy chủ dễ bị tấn công khác và đưa chúng vào một mạng để thực hiện các cuộc tấn công khai thác tiền điện tử và từ chối dịch vụ

Tín nhiệm mạng | Một lỗ hổng zero-day mới đã được phát hiện trong Apache OfBiz, một hệ thống hoạch định nguồn lực doanh nghiệp (ERP) nguồn mở có thể bị khai thác để vượt qua các biện pháp bảo vệ xác thực

Tín nhiệm mạng | Google cho biết tính năng Safety Check của Chrome sẽ hoạt động ở chế độ nền để kiểm tra xem mật khẩu lưu trong trình duyệt web có bị xâm phạm hay không.